Usando as lacunas de protocolo subjacentes do AirDrop, os hackers podem controlar seu iPhone

Amigos, vocês já encontraram tal coisa?

Os "lembretes gentis" no metrô sempre fazem as pessoas se sentirem mais "quentes", então meu backhand é uma "provocação".

O AirDrop não é uma questão trivial se não estiver desligado.Em alguns casos, é basicamente equivalente a abrir seu iPhone diretamente para hackers.

Quebre o iPhone em dois minutos

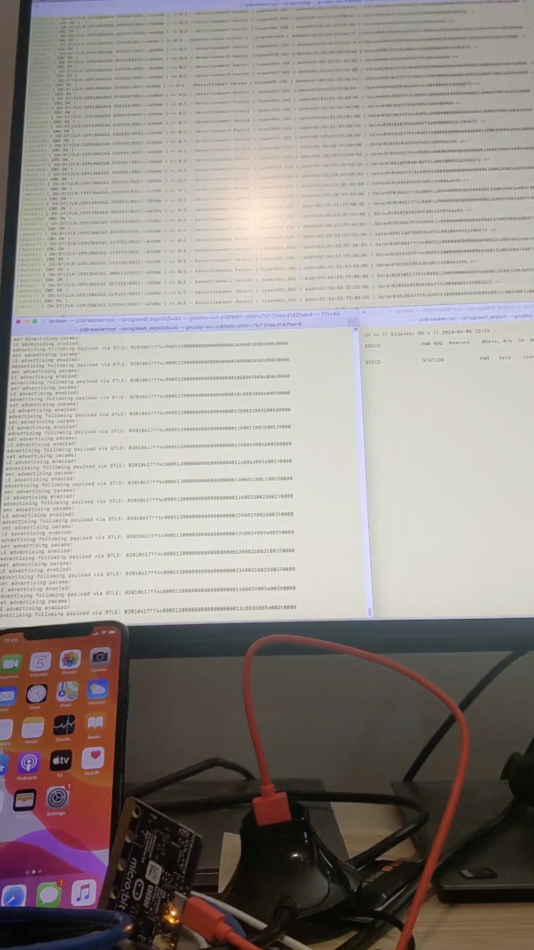

Em apenas dois minutos, os hackers podem usar as brechas do protocolo AWDL (AppleWirelessDirectLink) da Apple para invadir o iPhone.

▲ IanBeer, pesquisador de segurança do ProjectZero do Google, demonstra como controlar um iPhone do ar

Em seguida, os hackers podem acessar totalmente o seu iPhone, ler e-mails e outras informações importantes à vontade, ou baixar fotos no iPhone, e podem até monitorar e monitorar usuários através do microfone e câmera do iPhone .

O que é preocupante é que as vulnerabilidades do protocolo envolvem quase todos os produtos do ecossistema da Apple que têm o protocolo AWDL. Uma vez que um hacker compromete seu iPhone, isso significa que seus outros dispositivos Apple também são difíceis de escapar.

O conteúdo acima não é sensacional, mas o pesquisador de segurança IanBeer do Google ProjectZero anunciou.

Felizmente, a Apple bloqueou essa brecha por meio de uma atualização do sistema no início de maio deste ano, e IanBeer também afirmou que isso exige que o dispositivo do usuário esteja dentro de uma faixa de WiFi.

Já em 2016, o Laboratório do Cidadão da Munch School of Global Affairs em Toronto divulgou um relatório de pesquisa detalhado sobre a descoberta das vulnerabilidades 0Day da Apple e as chamou de vulnerabilidades "Trident". Contanto que o usuário do iPhone clique no link enviado pelo hacker, o dispositivo Pode ser controlado.

Em comparação com o pedido de uma conexão há alguns anos, é muito mais difícil invadir o iPhone.

Como os hackers quebram o iPhone?

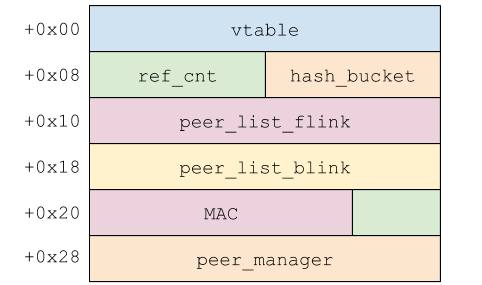

Em 2014, a Apple introduziu o protocolo AWDL (AppleWirelessDirectLink). As funções AirPlay, AirDrop e Sidecar dos dispositivos Apple contam com esse protocolo. É o "núcleo" do ecossistema da Apple para alcançar a comunicação entre os dispositivos.

É precisamente explorando as brechas no protocolo AWDL que os hackers podem quebrar o iPhone.

AWDL é ativado por Bluetooth. Quando o usuário usa Bluetooth, ele ativa a interface AWDL de todos os dispositivos Apple ao redor e rouba informações do usuário por meio de lacunas de protocolo.

▲ iPhone invadido pelo ar. Foto de: IanBeer

Muitos usuários desligam o Bluetooth depois de usá-lo, mas os hackers não conseguem evitar. Eles podem ligar o AWDL à força por outros meios.

Como o chip sem fio só pode funcionar em um canal ao mesmo tempo, o AWDL usará a tecnologia de salto de frequência para pular para o canal de trabalho da interface en0 e o canal de trabalho da interface awdl0 em diferentes intervalos de tempo. Além disso, cada vez que a interface awdl0 é ativada, um novo endereço MAC gerado aleatoriamente é usado.

IanBeer, um pesquisador de segurança do Google ProjectZero, criou uma primitiva de leitura e gravação de memória arbitrária remota para ativar a interface AWDL. Após a ativação bem-sucedida, o estouro de buffer AWDL pode ser usado para acessar o dispositivo e executar o implante como o usuário raiz. Alguns segundos após a inicialização Você pode obter acesso de leitura e gravação à memória.

▲ O iPhone é controlado, mas não há resposta na interface principal. Foto de: IanBeer

Com as permissões de leitura e gravação da memória, programas de ataque podem ser implantados no dispositivo, o que é basicamente equivalente a controlar o dispositivo do usuário em segundo plano.Ler informações, transferir informações e baixar fotos podem ser implementados.

O mais importante é que os ataques aconteçam em segundo plano, sem o conhecimento do usuário .

Não há evidências de que essa vulnerabilidade tenha sido usada ilegalmente por hackers, essa deve ser a única coisa a agradecer.

O coração para se proteger contra "dispositivos inteligentes" é indispensável

Embora os dispositivos inteligentes forneçam conveniência, eles também trazem o risco de vazamento de informações de privacidade.Mesmo por sua conveniência e pessoal, se as informações do usuário vazarem, o impacto será mais sério.

Por exemplo, muitas pessoas colocam câmeras inteligentes em casa. Como resultado, as vulnerabilidades das câmeras inteligentes foram exploradas em grande escala por hackers. Os vídeos privados de muitos usuários foram disseminados e há até uma rede industrial cinza que paga para assistir a imagens de vigilância ao vivo.

Se o celular for hackeado, as consequências serão mais sérias do que o incidente da câmera inteligente.

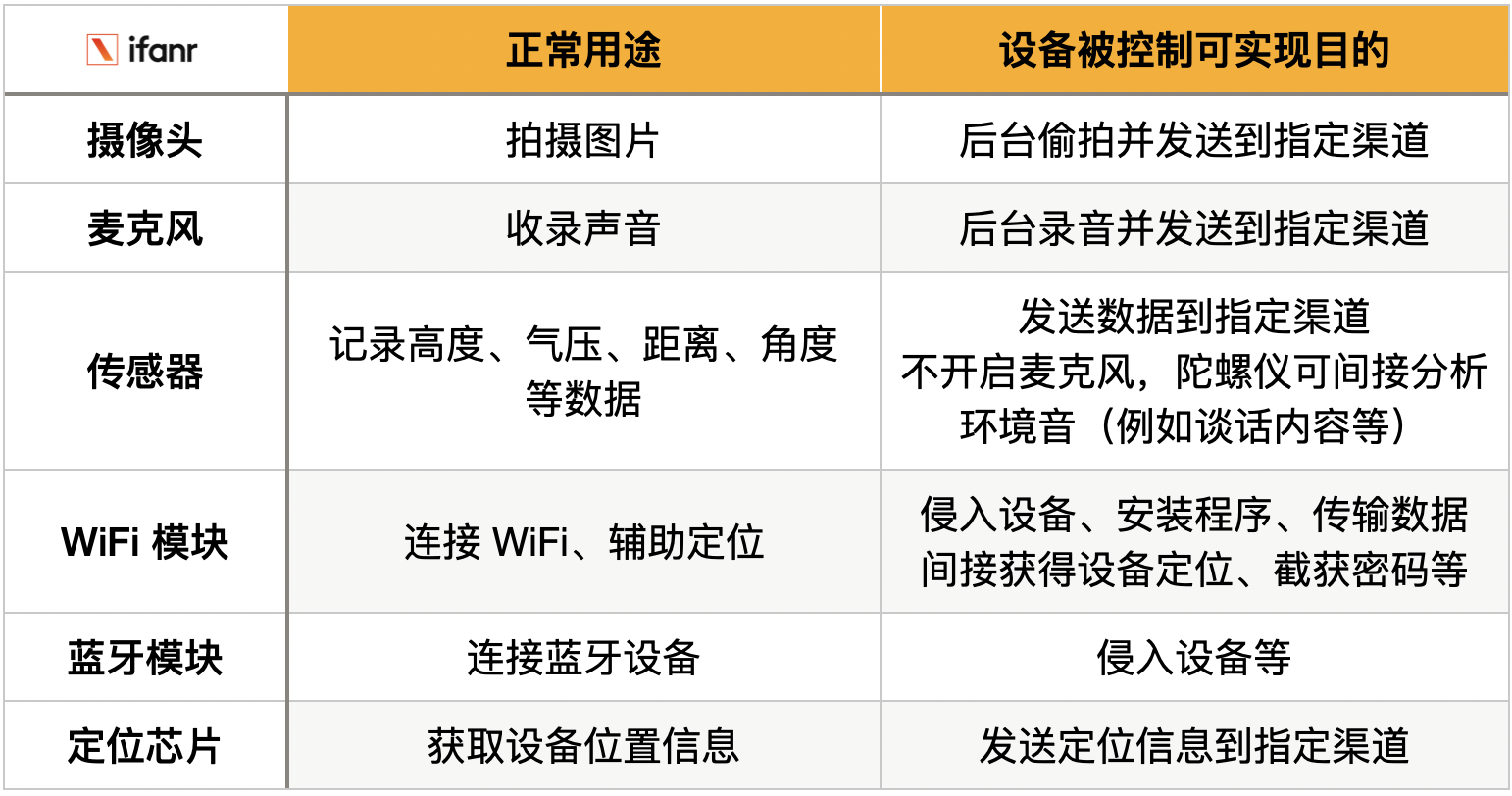

Vamos primeiro dar uma olhada nas partes de um telefone celular.

Se um telefone celular for hackeado, em casos extremos pode-se dizer que ele pode se tornar um monitor portátil, e ainda assim é o tipo que você compra e mantém às suas próprias custas …

É por isso que enfatizei repetidamente aos meus amigos para não apontar a câmera do dispositivo inteligente para a cena privada da família. Em teoria, qualquer hardware inteligente que pode ser conectado à Internet tem vulnerabilidades. Se há risco é apenas se a vulnerabilidade é descoberta e explorada por hackers. .

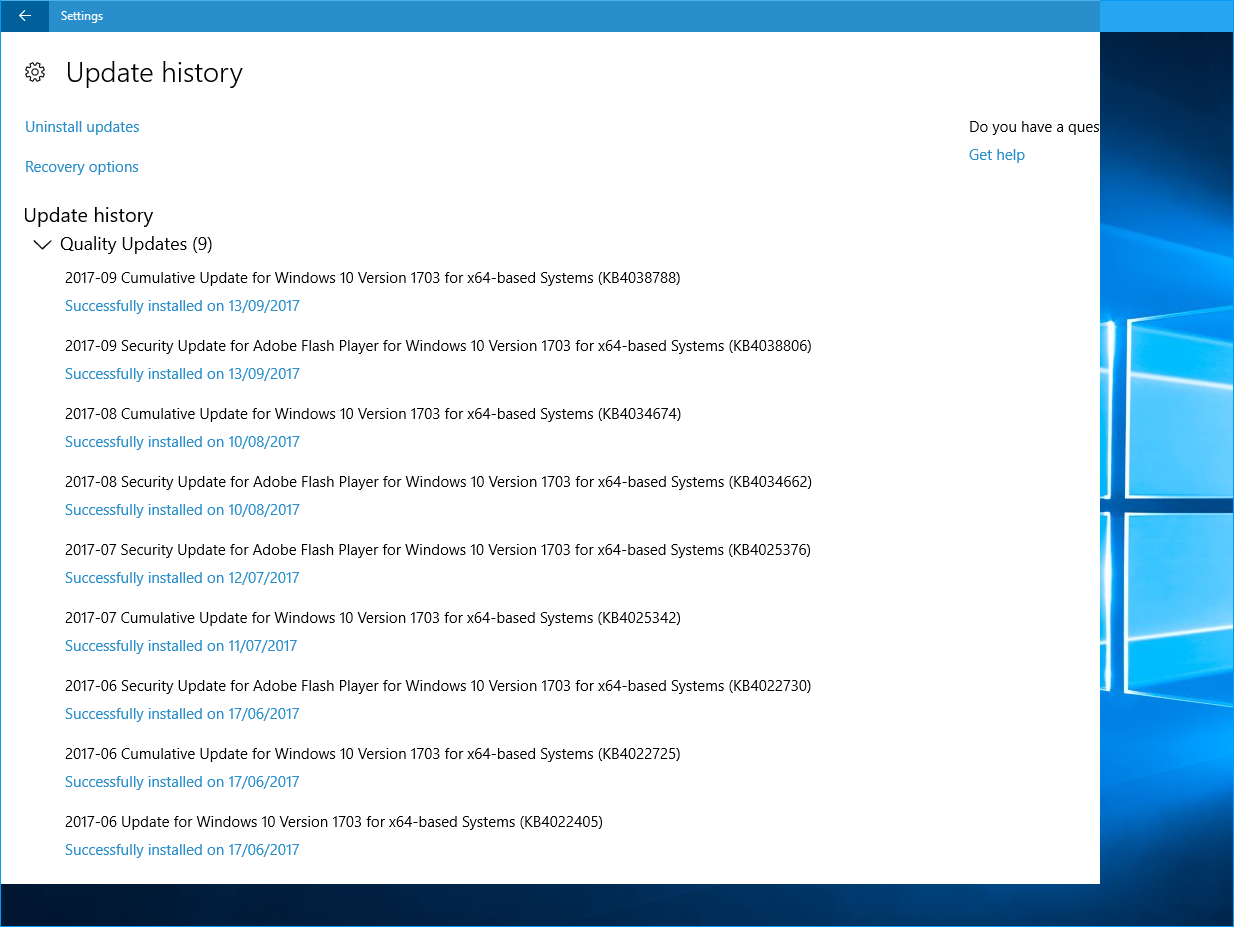

Assim como as atualizações e upgrades do sistema da Microsoft por tantos anos, várias vulnerabilidades ainda estão sendo descobertas, vulnerabilidades antigas são bloqueadas, novas vulnerabilidades podem aparecer novamente, talvez não onde as vulnerabilidades estão, elas podem ser quebradas e alteradas com o desenvolvimento da tecnologia Torne-se uma brecha, tudo é possível.

▲ Mais atualizações. Foto de: osde8info (Flickr)

Portanto, não importa o quão seguro o dispositivo de hardware alega ser o sistema, precisamos tratá-lo como um dispositivo de hardware inteligente que pode ter vulnerabilidades e nos proteger por meio de algumas "medidas físicas" tanto quanto possível.

Mantenha um bom hábito para evitar a intrusão do dispositivo

É irreal viver completamente sem dispositivos inteligentes, mas podemos manter alguns bons hábitos para minimizar o risco de dispositivos serem "hackeados".

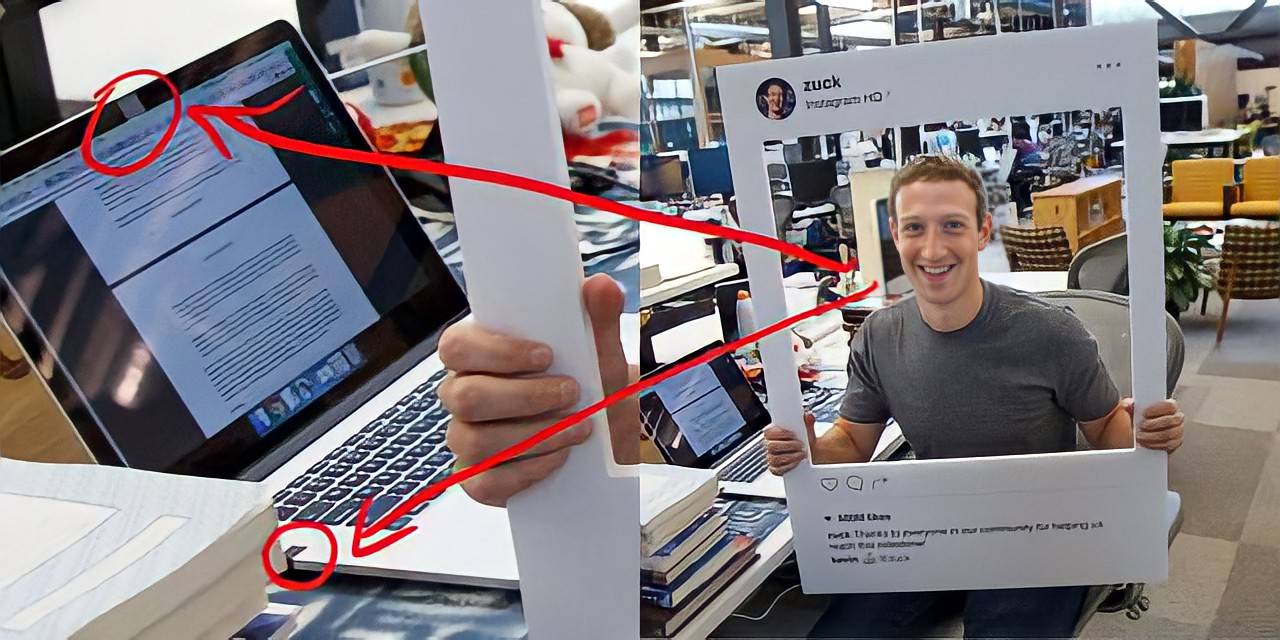

1. Adicione uma proteção física ao equipamento

Por exemplo, laptops e outros equipamentos, microfones e câmeras não são usados com frequência. Você pode usar fita preta para lacrá-los e abri-los ao usá-los. Também há obturadores de câmera push-pull gratuitos na plataforma de compras online, que são mais convenientes e bonitos do que fita preta. Muito de.

▲ Até Zuckerberg usou fita adesiva para lacrar a câmera e o microfone do laptop

2. Desative as permissões de microfone e câmera em locais privados

Por exemplo, alguns alto-falantes inteligentes têm microfones e câmeras. Quando colocados no quarto, é melhor desativar as permissões. Se você tiver que colocar uma câmera inteligente em um local privado, pode comprar uma função de proteção física e pode puxar para baixo a tampa de proteção quando não quiser usar a câmera.

3. Desligue as funções não utilizadas o máximo possível

É melhor desligar funções como Bluetooth ou AirDrop quando terminar de usá-lo, para aumentar a dificuldade de o dispositivo ser "hackeado".

Um alto-falante Bluetooth que comprei antes não precisa de um código de pareamento. Qualquer dispositivo pode ser conectado diretamente. Alguém (talvez um vizinho) o conectou acidentalmente e reproduziu alguns sons estranhos. Se este alto-falante estiver equipado com um microfone, as consequências serão desastrosas se alguém ligar o microfone depois de conectá-lo.

4. Não entregue dispositivos inteligentes a estranhos por muito tempo

A Sra. Zhang, em Suzhou, suspeitou que seu marido estava tendo um caso, então ela comprou um software de monitoramento e o instalou no celular do marido. Inesperadamente, o marido da Sra. Zhang descobriu que o celular era anormal e chamou diretamente a polícia e capturou Zou, que estava fazendo e vendendo software.

Alguns softwares maliciosos não podem ser excluídos mesmo que as configurações de fábrica sejam restauradas. O melhor método de prevenção é não entregar o dispositivo a estranhos por muito tempo.

Fale sobre vulnerabilidades? Não é necessário

Ao assistir a um programa de TV, um hacker quebrou quatro fechaduras de impressão digital em apenas alguns minutos no programa, e o público exclamou: "Não ouse mais usar fechaduras de impressão digital, ainda é seguro com fechaduras mecânicas comuns."

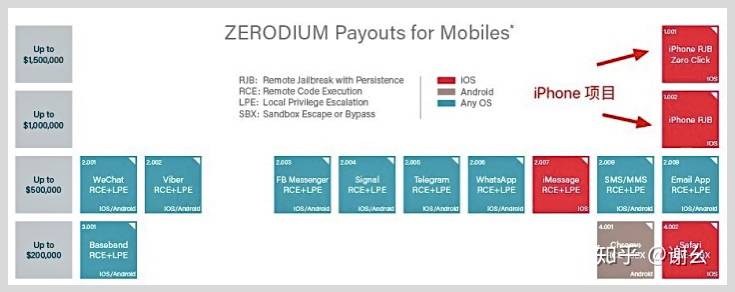

Na verdade, existe um ditado que circula na Internet: Quanto mais vulnerabilidades um produto ou sistema for quebrado pelos principais hackers, mais seguro ele será .

Não é contra-intuitivo?

Este é o fato. O padrão para demonstrar a segurança de um produto ou sistema nunca é o número de vulnerabilidades, mas a dificuldade de quebrar as vulnerabilidades. Quanto maior a dificuldade, maiores os benefícios potenciais e mais pessoas podem ser atraídas para descobrir. Mais vulnerabilidades.

▲ O preço de recompensa pelo bug do iPhone chega a 1,5 milhão de dólares americanos. Foto de: Xie Yao (Zhihu)

Assim como uma fechadura, a dificuldade de quebrar uma fechadura mecânica comum é muito menor do que a dificuldade de quebrar uma fechadura com código de impressão digital. Os benefícios dos dois são quase os mesmos. O último requer um conhecimento social e habilidades muito mais abrangentes do que o anterior. Se uma pessoa pode quebrar Com o bloqueio de senha por impressão digital, o TA pode fazer coisas mais lucrativas.

Para as pessoas comuns, o cerne da prevenção é indispensável, mas não há necessidade de ir para a esquina. Em comparação com o dispositivo hackeado, é mais prático prestar atenção à questão de "informações pessoais de privacidade vazadas por aplicativos comumente usados".

#Bem-vindo a seguir a conta oficial do WeChat da Aifaner: Aifaner (WeChat ID: ifanr), mais conteúdo interessante será fornecido a você o mais rápido possível.