Alerta de infraestrutura: por que 48% da internet mundial está vulnerável a ataques patrocinados por estados e colapso sistêmico?

A Cisco lança seu alerta em meio a um mar de informações especializadas, aguardando que especialistas e usuários o recolham. Quarenta e oito por cento dos dispositivos de rede do mundo estão desatualizados ou obsoletos. Ataques patrocinados por Estados sabem disso e já estão infiltrados em nossas infraestruturas. Alerta de spoiler: "Ainda funciona" não é mais uma estratégia.

Milão, 15 de dezembro de 2025. Carlo Denza , correspondente da Cuenews , participou de um webinar recente e exclusivo organizado pela Cisco e reservado para especialistas do setor. Após as apresentações iniciais, Anthony Grieco , responsável pela defesa da infraestrutura da Cisco contra ataques cibernéticos, em sua função de Diretor de Segurança e Confiança (Chief Security and Trust Officer), conectou-se da Carolina do Norte. Ele abordou imediatamente o tema do encontro, " Infraestrutura de Rede ", com uma visão holística: a rede como um sistema complexo onde os componentes físicos (hardware) e lógicos (software/configurações) estão intimamente interconectados e são inseparáveis para garantir também a segurança global.

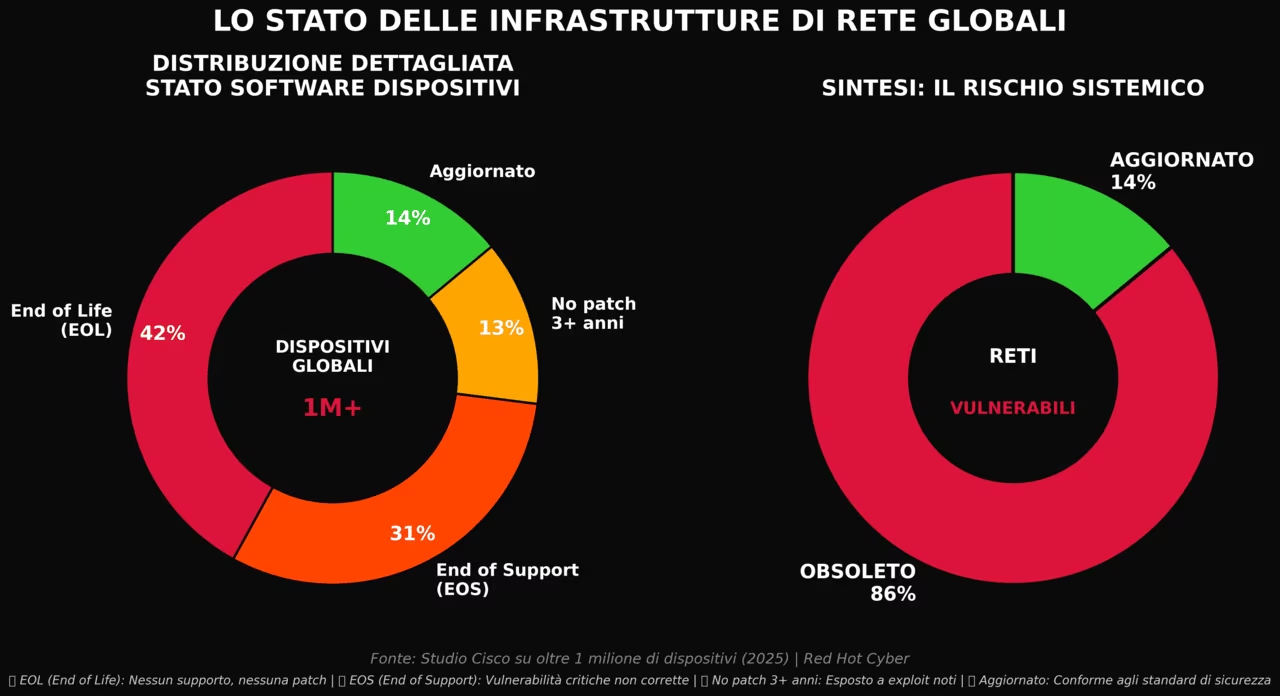

Um estudo encomendado pela Cisco, que analisou mais de um milhão de dispositivos, apresenta resultados alarmantes: a análise e os dados demonstraram que quase metade do hardware de rede global está operando muito além de sua vida útil. Diante do crescente número e do aumento exponencial de ataques cada vez mais sofisticados, é imprescindível contar com redes mais seguras, resilientes e modernas.

A dívida técnica que todos fingem não ver.

“ Esta é uma ameaça silenciosa que muitas empresas não estão abordando ”, disse Grieco. E não se trata apenas de um problema de TI. É uma vulnerabilidade sistêmica que coloca em risco economias nacionais inteiras. Os números falam por si: 42% dos dispositivos examinados executam softwares que já atingiram ou ultrapassaram o fim de sua vida útil ( EOL ). Sem mais atualizações, sem mais suporte. Outros 31% utilizam softwares tão antigos que também já ultrapassaram o fim do suporte ( EOS ), o que significa que os fornecedores não corrigirão vulnerabilidades críticas, mesmo que as encontrem. E ainda há 13% que não recebem atualizações há mais de três anos.

Em resumo: aproximadamente 50% dos dispositivos em redes globais utilizam softwares abandonados pelos fabricantes. Estamos falando de sistemas projetados há 15 ou 20 anos, em uma era tecnológica completamente diferente. Essa dívida técnica está se acumulando porque os orçamentos são desviados da modernização para a simples manutenção. É como confiar todo o tráfego de uma cidade a uma ponte enferrujada e sem manutenção, simplesmente esperando que ela aguente.

Tufão de Sal: Quando a Teoria se Torna Notícia

Chris , chefe de políticas públicas da Cisco, tomou a palavra e respondeu: " A questão não é abstrata ". Ele introduziu um tópico que vai além da linha vermelha da segurança: os ataques do Salt Typhoon (um grupo de hackers ligado à China) contra provedores de telecomunicações. Agentes patrocinados pelo Estado chinês comprometeram redes críticas explorando equipamentos Cisco em fim de vida útil.

“ Os cibercriminosos estão plenamente cientes desse problema ”, enfatizou o gerente. “ Eles estão ativamente escaneando redes em busca desses pontos fracos, sendo o hardware obsoleto o alvo mais fácil. ” A inteligência artificial não poderia ficar de fora dessa equação. Grieco alertou: “ Os adversários estão usando inteligência artificial para acelerar sua capacidade de explorar vulnerabilidades de infraestrutura em prazos muito mais curtos. Isso cria uma urgência que não podemos mais ignorar .” Tradução: Antes da IA, encontrar uma falha em sistemas levava semanas de trabalho manual. Agora, isso é feito em horas. Ou minutos.

O paradoxo

Um dos pontos sensíveis que aflige todo CIO (Diretor de Informação) e CISO (Diretor de Segurança da Informação) é: "O hardware da Cisco pode, tecnicamente, operar por décadas sem atualizações. Como convencer as organizações a investir quando elas não veem um problema visível, mesmo que o hardware esteja obsoleto?"

A resposta de Grieco foi cirúrgica: " Os riscos mais perigosos são aqueles que você não vê até que seja tarde demais. Documentamos casos de invasores que se infiltraram em redes por meses ou anos, explorando equipamentos antigos, antes mesmo que alguém percebesse sua presença ." O custo médio de uma violação de dados hoje? Milhões de dólares. Sem mencionar os danos à reputação, as multas regulatórias e a perda da confiança do cliente. Planejar e modernizar uma infraestrutura custa dinheiro, mas o custo é infinitamente menor do que um incidente de segurança.

Grieco conclui com uma analogia impressionante para gerentes de operações: " Ninguém cogitaria operar um data center sem ar-condicionado ou geradores de energia. Da mesma forma, hoje em dia não é possível operar uma rede com hardware que não recebe mais suporte."

Infraestrutura resiliente: a abordagem de segurança desde a concepção 2.0

A Cisco propõe uma estratégia para enfrentar essa crise, baseada em três pilares:

1) Conscientização do setor : Este não é apenas um problema da Cisco. É uma questão que exige uma abordagem coordenada de toda a indústria de tecnologia. Porque quando uma organização falha, todo o ecossistema interconectado é abalado.

2) Elevando o padrão : A Cisco acredita em uma abordagem agressiva: remover proativamente recursos legados que não podem mais ser considerados seguros hoje. A implementação seguirá um caminho gradual. Primeira fase : Alertas de segurança robustos com recomendações para descontinuar o uso de recursos inseguros. Segunda fase : Recursos desativados por padrão ou exigindo etapas adicionais para serem ativados. Fase final : Opções inseguras completamente removidas. Sem opção para reativá-las.

3) Engajamento proativo : Quando a Cisco identifica práticas inseguras nas redes dos clientes, ela intervém diretamente. Não espera que o cliente entre em contato.

Grieco abordou firmemente uma preocupação levantada durante o webinar: “ Nunca haverá uma licença para a segurança essencial dos nossos produtos . Ponto final. Segurança integrada não é algo pelo qual você paga a mais: está incorporada aos produtos que desenvolvemos .”

Proteção em tempo real: atualizações sem interrupção do serviço

Um elemento fundamental da iniciativa de Infraestrutura Resiliente : proteção em tempo real contra vulnerabilidades recém-descobertas. O objetivo é permitir que as equipes de segurança mitiguem os riscos imediatamente, sem precisar planejar correções emergenciais ou manutenções que causem tempo de inatividade. " Queremos dar aos profissionais de defesa cibernética a capacidade de responder a ameaças diretamente na rede ", explicou Grieco. Respostas mais rápidas, menos problemas operacionais e serviços críticos online mesmo com a evolução contínua do cenário de ameaças. Simples. Em teoria.

Computação quântica: a tempestade perfeita está chegando.

Outro tópico discutido pelos participantes do webinar foi a " computação quântica ". " A criptografia precisa ser atualizada, os mecanismos de segurança precisam ser reforçados ", confirmou Grieco. " Isso faz parte, sem dúvida, da iniciativa de infraestrutura resiliente ." Mas há um detalhe importante: a computação quântica está prestes a revolucionar os algoritmos de criptografia atuais. E a rede agora precisa evoluir para suportar a criptografia pós-quântica (PQC).

“ Esta não é uma mudança que se resolve na próxima década ”, alertou Grieco. “ À medida que a IA se torna a norma e a computação quântica se aproxima da adoção em massa, aqueles que não agirem agora o farão por sua própria conta. A indústria precisa se mover em uníssono. Porque quando a tempestade quântica chegar, será tarde demais para procurar um guarda-chuva .”

Os formuladores de políticas precisam acordar.

Outro ponto abordado por Chris foi a importância do envolvimento institucional: "Os formuladores de políticas devem começar a estar cientes dos riscos e tratar essa 'ameaça silenciosa' como uma questão de proteção de infraestrutura crítica (saúde, telecomunicações, bancos). Requisitos claros são necessários para gestão de ativos, planejamento do ciclo de vida e padrões mínimos de segurança."

A mensagem é clara: esta não é uma responsabilidade que deva ser delegada aos departamentos de TI. Requer comprometimento da alta administração e estruturas regulatórias que incentivem a modernização e penalizem a negligência. "Não é problema meu" não é mais aceitável. Porque é problema de todos.

O aviso final (que deveria nos deixar sem dormir à noite)

“ Esta é uma responsabilidade coletiva ”, concluiu Grieco. “ Quando uma organização tem hardware em fim de vida útil em sua rede, ela não coloca apenas a si mesma em risco, mas também todo o ecossistema interconectado. Não existem soluções mágicas. Isso exigirá esforço, energia e foco. Mas precisamos agir agora .”

O problema da infraestrutura legada não é novo. O próprio Grieco começou a alertar sobre isso em 2017. Sete anos depois, a situação só piorou. Qual a diferença hoje? A IA acelerou drasticamente o tempo necessário para explorar vulnerabilidades. Em ambos os lados. Para organizações que ainda operam com hardware obsoleto, a mensagem da Cisco é inequívoca: a hora de agir não é "mais cedo ou mais tarde". É agora. Porque o próximo tufão de sal pode já estar em curso. Invisível. Dentro de uma rede que está "funcionando perfeitamente".

O artigo "Alerta de Infraestrutura: Por que 48% da internet mundial é vulnerável a ataques patrocinados por estados e colapso sistêmico" foi escrito em: Tech | CUENEWS .