Zero Trust: o novo desafio pós-pandemia

A pandemia causou um grande salto no desenvolvimento do trabalho remoto e a estrutura Zero Trust representa um novo desafio para os arquitetos de rede. Este modelo anda de mãos dadas com a ideia de desperimiterização , termo cunhado em 2003 que expressa a ausência de perímetros empresariais. Na verdade, já naqueles anos, novos problemas de segurança estavam começando a ser identificados, ditados pelo fato de que dispositivos corporativos podiam ser levados para fora dos limites da empresa . Dessa forma, garantir a segurança de telefones celulares e laptops em particular teria se tornado muito mais complexo.

Histórico: dos anos 90 até hoje

Os últimos 30 anos revolucionaram os conceitos de redes de computadores e segurança. Na década de 1990, garantir a proteção de uma empresa era complexo, mas ao mesmo tempo facilmente definível. A fronteira entre o que estava fora e o que estava dentro da empresa era clara e, dentro, normalmente, havia uma estrutura cliente-servidor. Os terminais, portanto, eram considerados seguros também porque não havia possibilidade de acesso a não ser pelo interior.

Algo começou a mudar com o uso generalizado de laptops que revolucionou a ideia de controle de acesso. Por exemplo, o acesso baseado no endereço IP ou MAC (válido se a estação era fixa e sempre conectada ao mesmo cabo de rede) não poderia mais ser aplicado. Na verdade, com os laptops, era possível passar de um andar para outro em um edifício ou mesmo entre edifícios diferentes. O acesso, entretanto, deveria ser garantido em cada caso, mudando a estratégia a ser utilizada.

Mas a maior revolução ocorreu com os smartphones que passaram pela alfândega para o uso de ferramentas corporativas em dispositivos não projetados adequadamente para isso. Além disso, o smartphone pode ser acessado de qualquer lugar e a qualquer hora, anulando a própria ideia de perímetro empresarial. Por isso é importante repensar como garantir o acesso aos sistemas e transferir o conceito de segurança para o dispositivo final . Na verdade, no passado, a infraestrutura era protegida, mas com menos atenção aos terminais, deixando segurança em grandes sistemas.

Confiança zero: o desafio da nova rede sem perímetros

Dito isso, podemos apresentar o conceito do modelo arquitetônico Zero Trust. A arquitetura foi proposta pelo NIST por volta de 2018 ainda que na realidade seja o conjunto de muitas outras tecnologias e ideias já presentes no passado. Para poder implementá-lo, é necessário partir de três premissas principais:

- A rede agora se tornou o escritório doméstico

- As tecnologias de segurança tradicionais não podem ser aplicadas

- Dispositivos móveis não são confiáveis.

Com esses princípios, podemos expandir a rede corporativa (agora sem perímetros) com novos dispositivos e a técnica Traga seu próprio dispositivo (BYOD) . Essa abordagem permite que os usuários usem seus dispositivos pessoais para usar serviços e recursos corporativos. Porém, há um problema novo, como já mencionamos anteriormente, que é a necessidade de reforçar e garantir a segurança diretamente no dispositivo final.

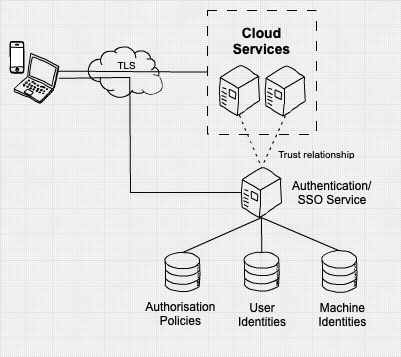

Uma abordagem em linha com o que foi descrito é também a proposta pelo NCSC que identifica outros elementos para garantir os princípios subjacentes ao modelo Zero Trust:

- Um único repositório central para recuperar informações sobre a identidade dos usuários;

- Autenticação baseada em usuário (e não baseada em IP, por exemplo);

- Autenticação da máquina, para certificar-se de que o acesso está ocorrendo a partir de um dispositivo autorizado;

- Autorização com base em dados adicionais, como localização, segurança do dispositivo, serviço ou carga de trabalho;

- Políticas de autorização de uso de aplicações (de forma a restringir o uso às realmente necessárias);

- Políticas de controle de acesso, mesmo dentro do mesmo aplicativo.

Certamente, a abordagem Zero Trust revoluciona o conceito de rede corporativa e como se conectar a ela. No entanto, por mais complexo que seja, provavelmente representará um ponto de inflexão a ser estabelecido em um futuro próximo.

O artigo Zero Trust: o novo desafio pós-pandemia vem de Tech CuE | Engenharia de Close-up .