Uma conversa com Craig Federighi, vice-presidente sênior de engenharia de software da Apple: A melhor segurança é como um airbag

Para melhorar a qualidade do serviço, esta ligação será gravada.

Todos que ligaram para o atendimento ao cliente corporativo devem estar familiarizados com esta frase. Mas “Se você não concorda com a gravação, pressione 1.” Você só ouvirá isso no telefone de atendimento ao cliente da Apple.

Entre os muitos novos recursos do iOS 17, a atualização de privacidade parece ser a mais discreta, mas dentro da Apple é considerada um credo inabalável.

Após o evento deste outono, tive uma breve conversa com Craig Federighi, vice-presidente sênior de engenharia de software da Apple. Embora a conversa girasse em torno de privacidade e segurança, a gama de produtos envolvidos foi inesperada.

Craig se concentra no desenvolvimento de engenharia de software, mas acredita que a segurança não envolve apenas o nível do software.

Somente resolvendo problemas de forma integrada em todos os níveis, desde o chip até o software, você poderá criar os produtos mais seguros do mercado.

A Apple montou uma equipe dedicada à privacidade e segurança, e Craig disse que a equipe projetará em torno da privacidade e da segurança desde o início, em vez de esperar até que tudo esteja pronto e adicioná-lo no final. Porque muitos dos pontos-chave das questões de privacidade não podem ser resolvidos apenas por engenheiros de hardware e engenheiros de software.

Por exemplo, o primeiro TouchID construiu a primeira camada de proteção para o iPhone através do reconhecimento de impressão digital. Na verdade, todas as informações de reconhecimento de impressão digital são armazenadas apenas em um subsistema no chip SoC.

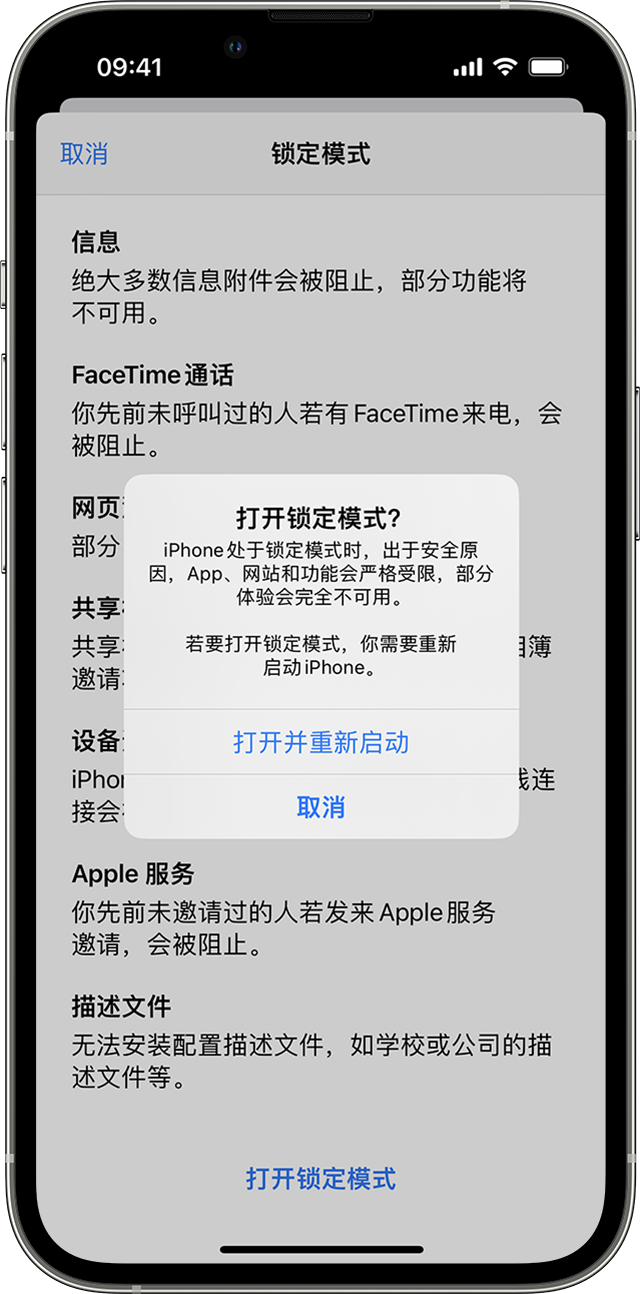

Este método é chamado de "compartimento de segurança" por Craig. Ele separa vários subsistemas de segurança por meio de componentes e os isola separadamente em hardware e software. Mesmo que um invasor consiga romper uma das camadas, ele não poderá entrar em outros níveis.

É como um banco com camadas de proteção: você deve primeiro pegar o elevador até o 100º andar subterrâneo e passar por várias camadas de isolamento antes de poder entrar no cofre.

Ao contrário de outros gigantes que constroem data centers, a Apple prefere implantar sua tecnologia localmente e dar prioridade ao poder computacional dos chips locais.

▲ A Apple alcança previsão de entrada por meio da otimização do modelo Transformer do lado do dispositivo

A eficiência e o custo estão naturalmente por um lado, mas a segurança é uma consideração mais importante.

Por exemplo, o ChatGPT, que se tornou popular este ano, quase consumiu os recursos computacionais do centro de computação em nuvem Azure da Microsoft, porque centenas de milhões de perguntas em todo o mundo têm de ser transmitidas e deduzidas através de servidores de rede.

Quando se trata de segurança, se você só pode confiar em uma pessoa, é você, e não uma empresa comercial que anuncia segurança, mas deixa backdoors em longos contratos de usuário.

"O que você diz ao Siri, na verdade, não está relacionado ao seu ID Apple." A equipe de privacidade me disse que o áudio nunca sai do dispositivo. Quando o usuário ativa o Siri, o sistema do dispositivo gera uma identidade aleatória. O código de identificação é gerenciado separadamente , e todas as instruções são executadas apenas no lado do dispositivo.

Da mesma forma, isso também pode explicar por que, quando você adquire um novo iPhone, sempre precisa inserir sua impressão digital ou informações faciais novamente.

Essa persistência também repercutiu no principal negócio de fabricação da Apple. Nos últimos dois anos, o Neural Engine, como CPU e GPU, tem sido considerado o indicador de desempenho mais importante para chips das séries A e M.

Para a Apple, o desempenho do chip não é apenas quão alta é a pontuação de corrida e quão suave é a experiência, mas também se ele consegue construir uma parede suficientemente segura.

Quanto a algumas informações indispensáveis, a Apple seguirá o princípio da “minimização de dados”:

Por exemplo, quando um usuário pesquisa uma localização geográfica, o aplicativo de mapas usará um método de “desfoque”: após 24 horas, o local exato pesquisado pelo usuário será desfocado em uma área geral.

Nos primeiros anos, a Apple também introduziu um algoritmo chamado “Privacidade Diferencial” para garantir a segurança. Este algoritmo embaralha dados de privacidade pessoal e os mistura com milhões de outros dados. Mesmo a própria Apple não consegue derivar dados sobre indivíduos específicos, mas os dados gerais podem ajudar a Apple a encontrar os melhores dados. Emojis populares, melhores sugestões de digitação rápida.

Até hoje, o iOS é o único sistema que nunca sofreu um ataque de malware em grande escala.

Craig disse que a Apple não permitirá que os usuários abram mão de sua privacidade em prol da experiência e, inversamente, a Apple não criará obstáculos à segurança. Portanto, a equipe adotou vários métodos para tornar a proteção de segurança invisível.

Assim como os airbags do seu carro, você pode não saber como eles funcionam, talvez nem saiba que existem, mas eles existem para protegê-lo. Acho que esta é a melhor segurança.

O modelo de negócios dos atuais gigantes da Internet baseia-se basicamente na troca de benefícios: você entrega suas informações pessoais em troca de serviços personalizados. As informações privadas recolhidas sem o seu conhecimento não só permitem que as empresas comerciais prevejam o seu comportamento futuro, mas também o tornam alvo de publicidade direcionada.

Harari, autor de Uma Breve História da Humanidade, descreveu a perda de privacidade desta forma:

É como os povos indígenas da África e da América que inadvertidamente venderam todo o seu país a um país europeu em troca de contas de várias cores e jóias baratas.

Há alguns anos, o escândalo Cambridge Analytica expôs ao mundo as consequências de ignorar a “privacidade”: qualquer empresa com centenas de milhões de utilizadores pode ter o poder de afectar o mundo se os seus dados forem abusados.

O cientista da computação Jaron Lanier atribui o lado negativo da tecnologia e dos algoritmos aos modelos de negócios gratuitos.

À medida que os computadores ficam mais inteligentes e os algoritmos se tornam mais precisos, e tudo funciona para que você veja mais anúncios, tudo parece estar dando errado. Eu não os chamo mais de redes sociais, agora os chamo de impérios de modificação comportamental.

Como empresa gigante de tecnologia, a singularidade da Apple reside no fato de ser uma empresa que depende da venda de hardware. Seu deus é o público em geral, não os anunciantes.

Mas fazer bem a segurança não se baseia em slogans e reivindicações, mas sim na arte de combinar software e hardware, no controlo de componentes essenciais e sistemas operativos e muito mais na compreensão da natureza humana por detrás da tecnologia.

# Bem-vindo a seguir a conta pública oficial do WeChat de aifaner: aifaner (WeChat ID: ifanr).Mais conteúdo interessante será fornecido a você o mais rápido possível.