Um misterioso malware UEFI foi encontrado em placas-mãe Asus e Gigabyte

Foi descoberto um malware sofisticado capaz de se instalar nos níveis mais baixos dos computadores . Isso é possível fazendo uso direto do firmware da placa-mãe e vem reivindicando vítimas desde 2020. O rootkit, apelidado de CosmicStrand pelos pesquisadores da Kaspersky Lab, é invisível e altamente persistente, pois seu código é prejudicado profundamente no firmware UEFI e, consequentemente, é fora do escopo da maioria dos programas de segurança.

Malware que não pode ser detectado

Na verdade, CosmicStrand não é totalmente novo . O rootkit apareceu no início de 2016 e foi detectado até 2017, quando foi documentado pela primeira vez por pesquisadores da empresa chinesa de segurança cibernética Qihoo360. Parecia ter desaparecido do radar até recentemente, quando pesquisadores da Kaspersky Lab detectaram novamente novas variantes e vítimas na China, Vietnã, Irã e Rússia .

Em um relatório publicado pelos pesquisadores:

"Com base na nossa análise da infraestrutura utilizada para as duas variantes, estimamos que a mais antiga foi utilizada entre o final de 2016 e meados de 2017 e a atual esteve ativa em 2020",

Ambas as variantes foram encontradas nas imagens de firmware das placas-mãe Gigabyte e ASUS , particularmente aquelas baseadas no chipset Intel H81, sugerindo que existe uma vulnerabilidade potencialmente explorável nas compilações UEFI usadas por essas placas-mãe. No entanto, os pesquisadores não conseguiram descobrir como isso aconteceu .

Se for confirmada a existência de uma vulnerabilidade, sua exploração provavelmente exigirá acesso local ao computador . A injeção do malware no firmware pode ser, por exemplo, por meio de outro programa de malware em execução no sistema operacional que substituiria ou atualizaria o UEFI. A presença de tal vulnerabilidade no firmware não seria totalmente inesperada: considerando a idade das placas-mãe afetadas (o chipset H81 foi lançado no final de 2013 e suporta CPUs Haswell Intel de 4ª geração), ao longo dos anos Muitas vulnerabilidades foram descobertas no UEFI implementações de diferentes fornecedores . Outra possibilidade de implementar o rootkit CosmicStrand, mencionada por Qihoo360 em 2017, é bastante curiosa: veria a modificação (física) de produtos em algum lugar da cadeia de suprimentos, tanto na fábrica quanto posteriormente em um distribuidor ou vendedor.

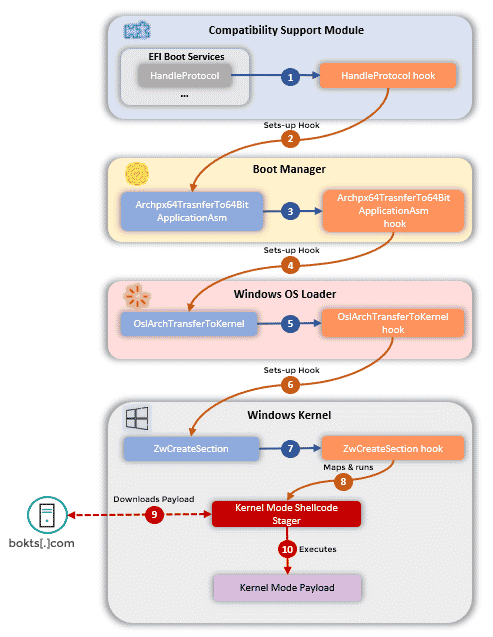

CosmicStrand merece toda essa atenção por causa de sua natureza. Como parte do firmware UEFI, ele sobrevive a reinicializações do sistema operacional e até mesmo reinstalações ou substituições do disco de inicialização . O objetivo do rootkit é injetar código malicioso no kernel do Windows durante o processo de inicialização do sistema operacional. O objetivo é, portanto, ouvir e receber diferentes cargas de um servidor C&C (Command & Control). A carga útil consiste em pacotes contendo 528 bytes de dados, que são então colocados e enxertados no kernel para serem executados.

No entanto, o rootkit não entra em ação imediatamente. Uma vez estabelecido para execução no kernel do Windows, o código CosmicStrand aguarda 10 minutos para que outros componentes do Windows sejam iniciados e, em seguida, verifica a conectividade com a Internet do computador. A comunicação com a Internet não se dá por meio da API do Windows, mas sim por meio de drivers próprios e, portanto, falando diretamente com a interface de rede . Isso permite que ele não seja monitorado pelos produtos de segurança que examinam a transferência de dados.

“O aspecto mais surpreendente desse malware é que esse rootkit UEFI parece estar em uso desde o final de 2016, muito antes dos ataques UEFI começarem a ser descritos publicamente”, disseram os pesquisadores. “Esta descoberta levanta uma questão final: se era isso que os invasores estavam usando na época, o que eles estão usando hoje? Os múltiplos rootkits descobertos até agora destacam um ponto cego em nosso setor que precisa ser resolvido o mais rápido possível”.

O artigo Um misterioso malware UEFI foi encontrado em placas-mãe Asus e Gigabyte foi escrito em: Tech CuE | Engenharia de close-up .