ToxicEye: o novo malware que é controlado por meio de bots do Telegram

O novo malware é definido como Remote Access Trojan (RAT), ToxicEye recentemente descoberto por pesquisadores do grupo CheckPoint e que parece contar com os bots da conhecida plataforma Telegram . Na verdade, desde o início do ano, mais de 130 ataques foram perpetrados com esta técnica e provavelmente serão destinados a aumentar devido à sua simplicidade.

Não há necessidade de se espantar com a escolha do Telegram como veículo de controle das ações a serem realizadas por meio do malware. Por outro lado, o Telegram é uma plataforma de mensagens lícita e muito difundida também no ambiente empresarial. Além disso, a presença de aplicativos para diversos ambientes, desde telefones a computadores desktop, o torna extremamente versátil e enriquece o panorama de possíveis destinatários.

O que é um RAT e como o ToxicEye é feito?

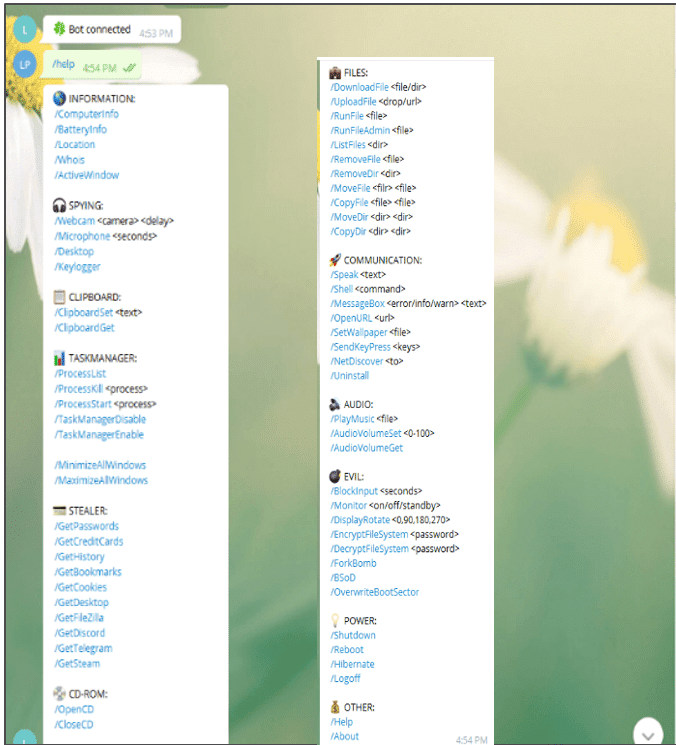

Um RAT é um tipo de Trojan que pode ser entregue à vítima de várias maneiras (neste caso, por meio de uma campanha de spam) que são aparentemente totalmente inofensivas. É definido como Acesso Remoto porque, de fato, permite o controle administrativo do computador pelo invasor e, portanto, a execução de qualquer ação. Muitas vezes, esses cavalos de Tróia incorporam várias funcionalidades e para o ToxicEye, entre outros, existem:

- Acesso a dados pessoais, como arquivos contendo senhas;

- Exclusão e transferência de documentos;

- Controle total dos processos informáticos;

- Acesso à câmera e microfone para controle remoto;

- Funcionalidade de ransomware de criptografia de disco em troca de um resgate.

Para ter todas essas funções um trojan precisa de um backdoor e funciona por meio de um mecanismo triplo : um cliente (instalado na máquina da vítima), o servidor de Comando e Controle (neste caso um bot do Telegram) e um scanner. O scanner, que faz parte do componente cliente, procura por quaisquer portas abertas no computador para estabelecer a conexão com o servidor de comando e controle.

Porém, por ser bastante complexo e perigoso expor um servidor de controle na rede, no caso do ToxicEye, o malware contém uma carga do bot do Telegram. Desta forma, o bot se torna o centro de comando, mas é transmitido pelos servidores do Telegram e é totalmente legal.

A cadeia de ataque

O ataque começa com a criação de uma conta no Telegram: o atacante só precisa de um número de telefone para se cadastrar. O bot criado e disponibilizado na plataforma terá uma carga útil igual àquela embutida no executável a ser instalado nas máquinas vítimas.

O componente humano, entretanto, é sempre extremamente importante, pois a instalação do malware ocorrerá nas mãos do usuário final que, sem saber do arquivo recebido, o executará. O cavalo de Tróia, na verdade, pode ser entregue por meio de uma campanha de spam como um anexo de qualquer tipo (de um documento do Word a uma fotografia). A qualidade do e-mail (em termos de sua capacidade de reproduzir um autêntico) determinará o sucesso da ação de ataque.

Assim que o RAT estiver instalado no computador, o invasor terá acesso total à máquina e poderá realizar um conjunto de ações por meio do bot do Telegram .

Como nos defender contra o ToxicEye e identificá-lo a tempo

Caso tenhamos sido infectados pelo programa malicioso, poderemos encontrar o executável rat.exe em nosso computador na pasta C: Users ToxicEye. Se formos vítimas do ataque e o computador for da empresa, é necessário entrar em contato com o suporte de TI o mais rápido possível para tomar as medidas corretivas.

Naturalmente, as precauções que freqüentemente indicamos em nossos artigos se aplicam:

- Prestamos a máxima atenção aos e-mails recebidos, especialmente quando não conhecemos o remetente;

- Prudência ao abrir os anexos, caso não tenhamos a certeza da autenticidade evitamos aceder ao conteúdo dos anexos ou utilizamos um programa antivírus para analisar a sua integridade;

- O idioma do e-mail pode ser um alerta: erros de ortografia, vocabulário e sintaxe incorretos são sinônimos de e-mails de phishing;

- Sempre mantemos nossos sistemas atualizados e consideramos a instalação de um programa antivírus, é claro, com definições de vírus atualizadas.

Em conclusão, o ToxicEye aumenta a infinidade de softwares mal-intencionados disponíveis para os invasores . Em tudo isso, infelizmente, o Telegram passou de uma plataforma de mensagens a uma ferramenta de controle de ataques. A esperança é poder encontrar sistemas capazes de identificar a atividade do usuário sem monitorá-lo: um desafio para o futuro.

O artigo ToxicEye: o novo malware que se controla por meio de bots do Telegram vem do Tech CuE | Engenharia de Close-up .