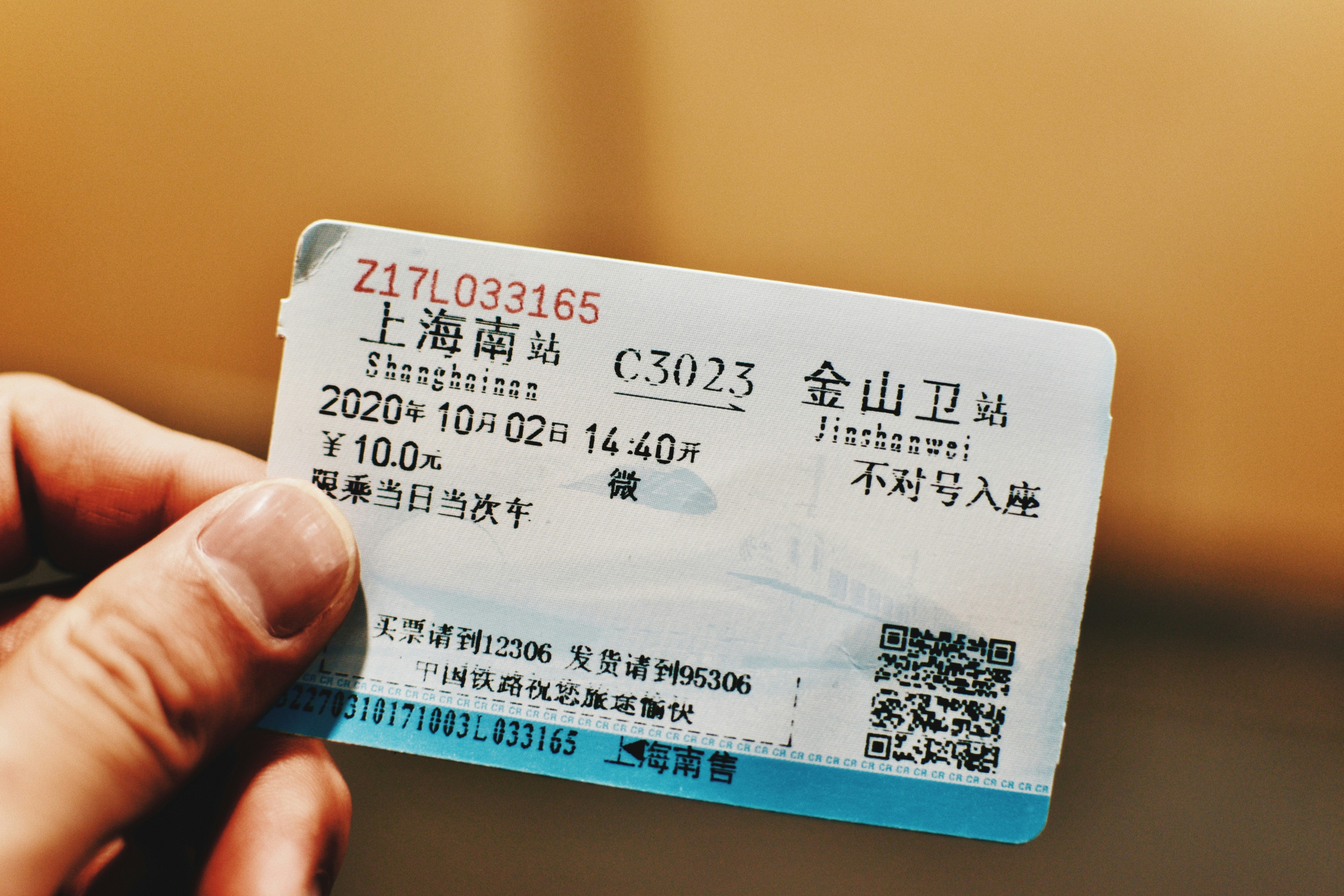

Por que você deve ter cuidado extra ao postar ingressos de viagem para o Festival da Primavera em seus WeChat Moments?

Voltar para casa é o tema das vésperas do Festival da Primavera.

Você pode estar se preparando para mostrar sua passagem aérea para casa em seu círculo de amigos, imaginando acordar da cama familiar em sua cidade natal daqui a meio mês; ou pode estar ansioso agora, encaminhando plataformas de terceiros para ajudá-lo a comprar passagens no seu grupo de amigos e parentes Link.

Mas seja qual for a situação, você pode não perceber que existe um enorme risco de vazamentos de privacidade no ar, nas informações de hotéis e ingressos postadas nas plataformas sociais, bem como nos diversos aplicativos de emissão de bilhetes de terceiros instalados indiscriminadamente para a compra de ingressos.

Em um local invisível, alguém pode estar inserindo seu nome e número de telefone expostos involuntariamente em um banco de dados, que será vinculado à sua conta Weibo ou endereço de entrega expressa e embalado e vendido; também pode haver um aplicativo que ativa silenciosamente a localização. e permissões de leitura de arquivo para registrar cada movimento seu.

Na era do big data, a privacidade pessoal parece mais frágil do que bolhas de sabão.

Este é o significado do “Dia Internacional da Proteção de Dados” (Dia da Proteção de Dados). Este evento global, agendado para 28 de janeiro de cada ano, tem como objetivo incentivar todos a prestarem atenção à privacidade dos dados, compreenderem os direitos básicos relativos à proteção de informações pessoais e tomarem medidas para manter a segurança da sua própria informação.

Mas assim como a escassa presença deste evento que completa 18 anos, ainda estamos muito longe do objetivo de “manter a segurança da informação”.

Por trás do vazamento de informações está a contradição centenária entre o progresso tecnológico e a privacidade

O principal inimigo da privacidade na vida moderna é a curiosidade das pessoas pela vida dos outros.

No final do século XIX, EL Godkin, então editor-chefe do New York Evening Post, escreveu uma linha de comentários. O pano de fundo desta frase era que a invenção do telefone e da câmera naquela época proporcionou às pessoas excelentes ferramentas para invadir a privacidade de outras pessoas.

Godkin pode ter sido um dos primeiros a testemunhar a invasão da privacidade pela tecnologia moderna, mas certamente não foi o último.

Pelo contrário, hoje, mais de cem anos depois, a situação é um pouco mais grave do que antes. À medida que o progresso tecnológico criou uma produção de informação sem precedentes e barreiras extremamente baixas à aquisição de informação, a curiosidade sobre a vida de outras pessoas combinada com a malícia e a ganância deram origem a uma cadeia de produção cinzenta desenvolvida.

▲Criminosos vendem informações de privacidade pessoal em plataformas de mídia social

De acordo com a definição clássica dada por Alan Westin, autor de “Privacy and Liberty” em 1967, o direito à privacidade tem a ver com “autodeterminação”, isto é, “a exigência de um indivíduo, grupo ou instituição decidir por si mesmo quando, o direito de comunicar informações sobre eles a terceiros, de que maneira e em que extensão”.

Mas ter direitos nominalmente e praticar direitos são duas coisas diferentes. No avanço tecnológico de hoje, parece que estamos a perder gradualmente esta liberdade de autodeterminação.

Um exemplo é que a correlação entre os dados faz com que os celulares pareçam nos “compreender” cada vez mais.

Algo mencionado durante o bate-papo será postado na página inicial do Taobao em um piscar de olhos; por outro lado, algo que acabou de ser pesquisado no aplicativo de compras se tornará imediatamente objeto de anúncios em outros aplicativos.

Quando os aplicativos de vídeos curtos são instalados pela primeira vez, eles sempre nos convencem a abrir a permissão de leitura do catálogo de endereços com base na "otimização e recomendação"; no entanto, uma vez permitido, você se torna uma "pessoa transparente" nos círculos sociais. Mesmo se você registrar um conta, a plataforma pode contar com Os relacionamentos de amigos lidos anteriormente o levarão a conhecidos.

A “compreensão” do big data parece cuidadosa, mas sempre nos faz estremecer.

Além disso, o número cada vez maior de dispositivos ao nosso redor também está evoluindo para uma janela para os criminosos espiarem nossas vidas.

Instituições de pesquisa de segurança já demonstraram ataques a dispositivos IoT, como roteadores, câmeras inteligentes e sistemas automotivos, quase sem erros, e podem até “espalhar” o ataque de um único dispositivo para toda a rede doméstica.

Se garantir a segurança de um pequeno número de dispositivos inteligentes equivale a guardar uma passagem, então hoje, quando todos estão rodeados por hardware inteligente conectado, o que temos de defender é na verdade uma Grande Muralha. O inimigo está sempre patrulhando fora do muro, esperando encontrar uma brecha. A mera existência dessa brecha é suficiente para convidar uma invasão em grande escala.

Como proprietários de dispositivos, nosso papel não é necessariamente o de puras vítimas. Às vezes, nós que somos imprudentes nos tornaremos “cúmplices”.

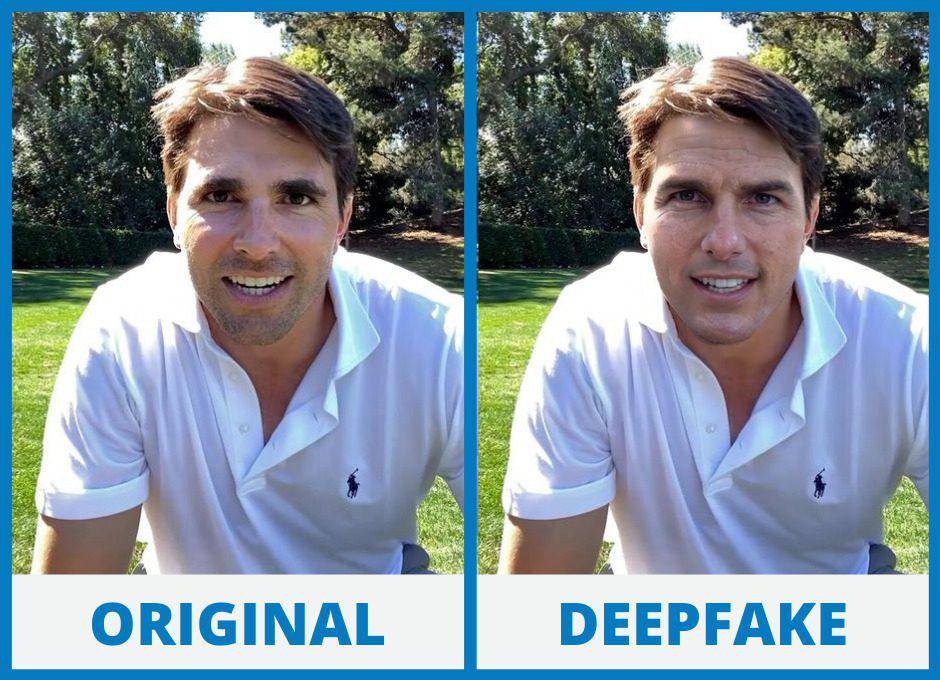

▲ Use tecnologia de IA para fingir ser Tom Cruise

Por exemplo, é realmente interessante fazer upload de dezenas de fotos pessoais para gerar "fotos de imagens de IA" com a mentalidade de "participar da diversão", mas poucas pessoas prestam atenção se as dezenas de páginas de acordo do usuário incluem permissão para empresas usar suas fotos para treinamento Os termos da IA; ou como mencionado no início do artigo, aplicativos maliciosos baixados sem prestar atenção dão luz verde ao roubo de privacidade.

Na cidade cercada pela tecnologia, o espaço pertencente à privacidade pessoal está sendo infinitamente desgastado.

Dê o primeiro passo e construa uma cerca para o seu território de privacidade

À medida que a IA generativa baseada em dados desencadeia um boom tecnológico, o mundo acelera em direcção à era da "economia de dados".Quando o valor da informação pessoal aumenta infinitamente, construir uma barreira para a privacidade pessoal tornou-se uma prioridade máxima.

Acreditamos que a chave para proteger a privacidade reside em duas “leis”: lei e autodisciplina.

Escusado será dizer que a lei é evidente, mas a importância da autodisciplina é muitas vezes esquecida. A vida das pessoas modernas é construída sobre a "base" fornecida por muitos prestadores de serviços. Considerando que a sociedade não tem meios para supervisionar a forma como os prestadores de serviços lidam com as informações e que a maioria dos utilizadores está disposta a escolher "privacidade por conveniência", isso pode realmente impedir o roubo. O núcleo do fenómeno da privacidade reside, na verdade, na própria indústria.

Portanto, quanto mais urgente se torna a questão da privacidade pessoal, mais os líderes da indústria devem assumir a liderança na protecção da privacidade pessoal.

A Huawei é um dos primeiros fabricantes nacionais a mencionar a segurança da rede e a proteção da privacidade no nível básico da estratégia da empresa.Quase todos os anos, na Huawei Developer Conference, He Gang, diretor de operações do Huawei Terminal BG, enfatizará repetidamente:

A segurança da rede e a proteção da privacidade são as principais prioridades da Huawei. Colocamos a nossa responsabilidade de garantir a segurança da rede e dos negócios acima dos interesses comerciais da empresa e utilizamos tecnologias inovadoras para proteger a privacidade e a segurança dos utilizadores.

Antes dessas palavras, eram as ações reais da Huawei.

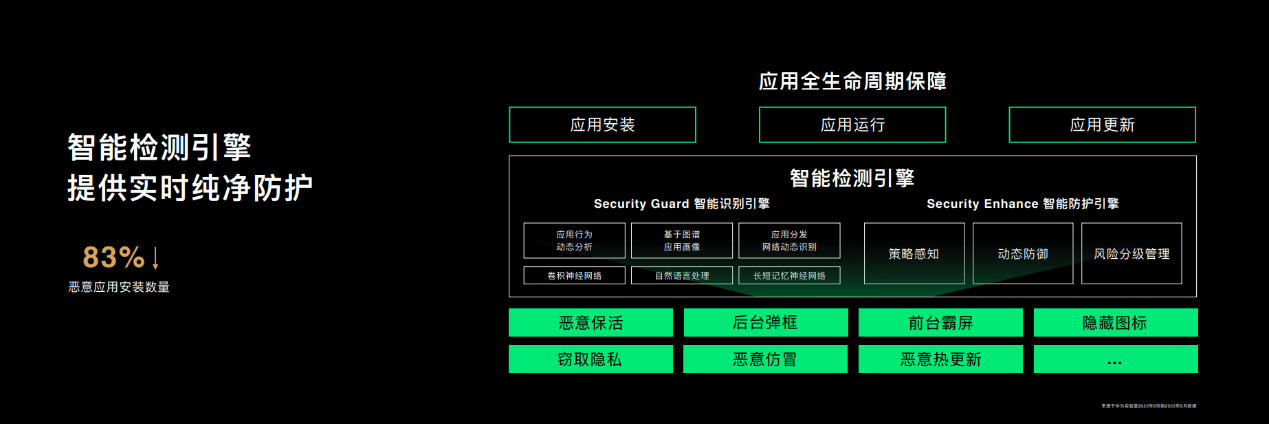

Desde o nascimento do sistema Hongmeng, a Huawei considera a segurança da privacidade uma das suas preocupações mais importantes. Após anos de melhorias, o sistema Hongmeng atual já possui serviços de segurança de privacidade com cobertura total para diversos cenários, o que pode ser chamado de arma contra vazamento de informações.

É por isso que, no vídeo de popularização da ciência sobre privacidade e segurança lançado recentemente pela "China News Weekly", uma grande quantidade de espaço foi gasto apresentando as funções específicas de proteção de privacidade do sistema Hongmeng como um "aluno de primeira linha".

Por exemplo, considerando que na era da Internet de Todas as Coisas, qualquer dispositivo comprometido pode fazer com que o hardware inteligente se torne um "Trojan inteligente", a Huawei começou de baixo , usando um design seguro sem permissões de root para construir o kernel Hongmeng, e usando chips dedicados para armazenar dados e aplicativos confidenciais.O mecanismo de segurança estruturado garante que todos os dispositivos Hongmeng sejam igualmente inquebráveis.

▲ Página de resultados detalhados do Huawei Hongmeng Core CC EAL6 +

É claro que o kernel Hongmeng obteve a primeira e até agora única certificação de segurança de nível CC (Common Criteria) EAL6+ do mundo na área de sistemas operacionais gerais.

A certificação CC sempre foi conhecida por sua abrangência e rigor. No passado, apenas pequenos dispositivos com estruturas extremamente simples, como cartões IC, podiam obter a certificação EAL6+. Ou seja, a Huawei permitiu que uma estrutura tão complexa como o sistema operativo passasse num teste de nível de segurança que apenas cartões bancários podem obter certificação.

Isto é quase inimaginavelmente difícil.

A partir da fundação do kernel Hongmeng, o sistema Hongmeng foi estendido a uma variedade de terminais, como telefones celulares, telas inteligentes, relógios inteligentes, casas inteligentes e sistemas automotivos com a alta flexibilidade de "desenvolvimento único, implantação múltipla" . O hardware equipado com o sistema é diferente, mas o que permanece inalterado é a proteção completa da privacidade.

No entanto, uma coisa é fornecer proteção, e outra coisa é fazer com que os usuários queiram ser protegidos – há aqui uma consideração de "custo de segurança": assim como ninguém está disposto a usar armadura para ir trabalhar todos os dias, uma vez proteger a privacidade exige muito tempo e atenção, os usuários que originalmente pretendiam ficar atentos escolherão sacrificar a privacidade.

É por isso que o Sistema Hongmeng opta por usar métodos "inteligentes" e "sem sensoriais" para criar um espaço puro.

Ao testar a série Mate 60, uma sensação intuitiva é que, com estratégias como verificação de assinatura de desenvolvedor/aplicativo, interceptação inteligente de instalações de aplicativos arriscados e minimização de permissão de aplicativo padrão, Hongmeng bloqueou o caminho para os aplicativos fazerem o mal desde a fonte.

Não é problema insistir em instalar aplicativos. O sistema Hongmeng recomendará que o aplicativo seja adicionado ao controle, restringindo assim seu acesso a dados confidenciais, como catálogos de endereços e chamadas, e desabilitando automaticamente permissões como informações de localização e pop-ups em segundo plano. Num certo sentido, a estratégia de segurança de Hongmeng é como a atmosfera da Terra: quando está a funcionar normalmente, nem sequer notamos que está a interceptar meteoróides invasores fora da vista.

Hongmeng também percebeu coisas que os próprios usuários podem não perceber.

Você sabe, o que consideramos informação muitas vezes não é o quadro completo da informação. Em uma foto compartilhada casualmente, o pinyin do nome no bilhete, a nota de entrega expressa na caixa, o ID da conta de mídia social na captura de tela e o modelo de fotografia e as informações de localização ocultas nos dados da imagem original podem ser usados para segundas intenções.A chave para o ataque do atacante.

O sistema Hongmeng pode lidar muito bem com esta situação. A "Proteção de privacidade de imagem" integrada apagará automaticamente a localização integrada e os parâmetros de disparo da foto durante o compartilhamento. Em seguida, você também pode optar por usar IA para apagar informações privadas, como nome, voo e número de identificação com um clique. Tire fotos e aproveite-as à medida que avança, sem se preocupar com o risco de exposição da privacidade.

Essa inteligência e insensatez são refletidas de forma mais vívida no Hongmeng Smart Cockpit, que está mais próximo do usuário.

Veja o Hongmeng Smart Cockpit instalado no Wenjie M9 como exemplo. Depois que os usuários entram no carro, eles podem fazer login rapidamente em sua conta Huawei usando tecnologia de reconhecimento facial 3D de nível financeiro. Dados e configurações personalizadas entre contas diferentes são isolados de cada uma. outro para garantir que apenas as pessoas certas vejam os dados certos .

A estratégia de controle de permissão de aplicativos se estende naturalmente ao carro. Quando um aplicativo solicita permissões como microfone, câmera, localização geográfica, etc., o sistema do carro irá lembrá-lo claramente em tempo real na barra de status. Com apenas um clique, as permissões do aplicativo estão sob controle.

Uma característica importante da chamada “inteligência” é a capacidade de ajustar o comportamento de acordo com a cena. Aqui, o cockpit inteligente Hongmeng também consegue uma discriminação precisa da cena: quando várias pessoas estão andando juntas, o cockpit Hongmeng reconhecerá automaticamente que há outras pessoas andando no carro e ativará o "modo de privacidade", ocultando de forma inteligente registros de chamadas, registros de navegação, etc. .na tela de controle central Informações pessoais confidenciais.

Basta usá-lo e Hongmeng concluirá inadvertidamente o trabalho de proteção de privacidade para você.

Privacidade e segurança, um longo caminho sem fim

800 milhões.

Este é o número de dispositivos atualmente protegidos pelo mecanismo de segurança do Hongmeng.

Se olharmos apenas para o valor absoluto, o número aumentou 100 milhões em comparação com meio ano atrás; mas considerando o facto de os dados de hoje serem amplamente distribuídos, ainda há um longo caminho a percorrer para proteger a segurança da privacidade.

Se a perda de privacidade for comparada à erosão do solo, o sistema radicular de Hongmeng cobrirá, na melhor das hipóteses, um pequeno canto da terra. Fora da terra protegida pelas raízes, inúmeras informações pessoais e privadas fluem para o rio negro a cada momento.

Num futuro em que o número de dispositivos per capita e a produção de dados continuam a atingir novos máximos, tudo o que qualquer pessoa ou fabricante pode fazer por si só é defender uma cidade e um conjunto.

Alcançar a segurança adequada dos dados e a proteção da privacidade é um empreendimento de longo prazo que requer a participação de toda a sociedade.

A sociedade já está agindo. Nos últimos anos, nosso país promulgou e implementou sucessivamente uma série de leis e regulamentos, como a "Lei de Segurança Cibernética", a "Lei de Segurança de Dados" e a "Lei de Proteção de Informações Pessoais". No ano passado, as "Duas Escolas Secundárias e Um Ministério das Finanças" emitiu as "Disposições sobre Punição de Violência na Internet, Violações e Crimes de Acordo com a Lei". As Opiniões Orientadoras também aplicam o crime de violação de informações pessoais de cidadãos a situações como a organização de "revistas em carne humana" e coleta e liberação ilegal de informações pessoais dos cidadãos, preenchendo as lacunas no vazamento de informações pessoais do ponto de vista jurídico.

As empresas também são uma parte fundamental disso. Os equipamentos que transportam informação penetraram em todos os cantos da sociedade e estão até relacionados com o funcionamento normal da ordem social.As empresas por detrás dos equipamentos têm naturalmente uma grande responsabilidade.

Pode-se dizer que a Huawei, que adere ao longo prazo e continua a investir nas áreas de segurança de rede e proteção de privacidade, deu um excelente exemplo para a indústria ao insistir em fazer coisas difíceis, mas certas. Há razões para acreditar que mais empresas irão juntar-se a esta categoria no futuro.

Com os autorreguladores assumindo a liderança do setor, nós também devemos nos tornar os mestres da privacidade. À medida que a privacidade e a segurança são levadas a sério, cada vez mais organizações optarão por publicar tutoriais sobre proteção de dados pessoais no "Dia Internacional da Proteção de Dados". Podemos aprender com isso, escolher equipamentos e maneiras seguras de fazer as coisas e evitar nos tornarmos presas criminosas. .

Acompanhada por muitos companheiros de viagem, esta batalha centenária pela protecção da privacidade está a inaugurar o amanhecer.

# Bem-vindo a seguir a conta pública oficial do WeChat de Aifaner: Aifaner (WeChat ID: ifanr).Mais conteúdo interessante será fornecido a você o mais rápido possível.