O que significam os indicadores de compromisso? As melhores ferramentas para ajudar a monitorá-los

No mundo da perícia de dados, entender a mecânica por trás de um ataque cibernético não é menos do que resolver um mistério de crime. Indicadores de compromisso (IoCs) são aquelas pistas, evidências que podem ajudar a descobrir as complexas violações de dados de hoje.

Os IoCs são o maior ativo para os especialistas em segurança cibernética ao tentar resolver e desmistificar ataques de rede, atividades maliciosas ou violações de malware. Pesquisando em IoCs, as violações de dados podem ser identificadas desde o início para ajudar a mitigar os ataques.

Por que é importante monitorar os indicadores de comprometimento?

Os IoCs desempenham um papel fundamental na análise da segurança cibernética. Eles não apenas revelam e confirmam que um ataque de segurança ocorreu, mas também divulgam as ferramentas que foram usadas para realizar o ataque.

Eles também são úteis para determinar a extensão do dano que um comprometimento causou e auxiliam na definição de parâmetros de referência para evitar comprometimentos futuros.

Os IoCs geralmente são reunidos por meio de soluções de segurança normais, como software antimalware e antivírus, mas certas ferramentas baseadas em IA também podem ser usadas para coletar esses indicadores durante os esforços de resposta a incidentes.

Exemplos de indicadores de compromisso

Ao detectar atividades e padrões irregulares, os IoCs podem ajudar a avaliar se um ataque está para acontecer, se já aconteceu e os fatores por trás do ataque.

Aqui estão alguns exemplos de IOCs que todo indivíduo e organização deve acompanhar:

Padrões estranhos de tráfego de entrada e saída

O objetivo final da maioria dos ataques cibernéticos é obter dados confidenciais e transferi-los para um local diferente. Portanto, é imperativo monitorar padrões de tráfego incomuns, especialmente aqueles que saem de sua rede.

Ao mesmo tempo, as mudanças no tráfego de entrada também devem ser observadas, pois são bons indicadores de um ataque em andamento. A abordagem mais eficaz é monitorar de forma consistente o tráfego de entrada e de saída em busca de anomalias.

Discrepâncias Geográficas

Se você dirige um negócio ou trabalha para uma empresa restrita a uma determinada localização geográfica, mas de repente está vendo padrões de login originados de locais desconhecidos, considere isso uma bandeira vermelha.

Os endereços IP são ótimos exemplos de IoCs, pois fornecem evidências úteis para rastrear as origens geográficas de um ataque.

Atividades de usuário de alto privilégio

As contas privilegiadas têm o nível de acesso mais alto devido à natureza de suas funções. Os atores de ameaças sempre gostam de ir atrás dessas contas para obter acesso estável dentro de um sistema. Portanto, qualquer mudança incomum no padrão de uso de contas de usuário de alto privilégio deve ser monitorada com cautela.

Se um usuário privilegiado estiver usando sua conta de um local e hora anômalos, isso certamente é um indicador de comprometimento. É sempre uma boa prática de segurança empregar o Princípio do Menor Privilégio ao configurar contas.

Um incremento nas leituras de banco de dados

Os bancos de dados são sempre o alvo principal dos agentes de ameaças, pois a maioria dos dados pessoais e organizacionais são armazenados em um formato de banco de dados.

Se você notar um aumento no volume de leitura do banco de dados, fique de olho, pois pode ser um invasor tentando invadir sua rede.

Uma alta taxa de tentativas de autenticação

Um grande número de tentativas de autenticação, especialmente as que falharam, sempre devem levantar uma sobrancelha. Se você observar um grande número de tentativas de login de uma conta existente ou tentativas malsucedidas de uma conta que não existe, é provável que haja um comprometimento.

Mudanças de configuração incomuns

Se você suspeitar de um grande número de alterações de configuração em seus arquivos, servidores ou dispositivos, é provável que alguém esteja tentando se infiltrar em sua rede.

As alterações de configuração não apenas fornecem uma segunda porta dos fundos para os atores da ameaça em sua rede, mas também expõem o sistema a ataques de malware.

Sinais de ataques DDoS

Um ataque distribuído de negação de serviço ou DDoS é realizado principalmente para interromper o fluxo normal de tráfego de uma rede, bombardeando-a com uma inundação de tráfego da Internet.

Portanto, não é de se admirar que ataques DDoS frequentes sejam realizados por botnets para desviar a atenção de ataques secundários e devam ser considerados um IoC.

Padrões de tráfego da web com comportamento não humano

Qualquer tráfego da web que não pareça um comportamento humano normal deve sempre ser monitorado e investigado.

Ferramentas para ajudar a monitorar os indicadores de comprometimento

A descoberta e o monitoramento de IoCs podem ser alcançados ao caçar ameaças. Agregadores de log podem ser usados para monitorar seus logs quanto a discrepâncias e, uma vez que alertam para uma anomalia, você deve tratá-los como um IoC.

Depois de analisar um IoC, ele deve sempre ser adicionado a uma lista de bloqueio para evitar infecções futuras de fatores como endereços IP, hashes de segurança ou nomes de domínio.

As cinco ferramentas a seguir podem ajudar a identificar e monitorar os IoCs. Observe que a maioria dessas ferramentas vem com versões da comunidade, bem como assinaturas pagas.

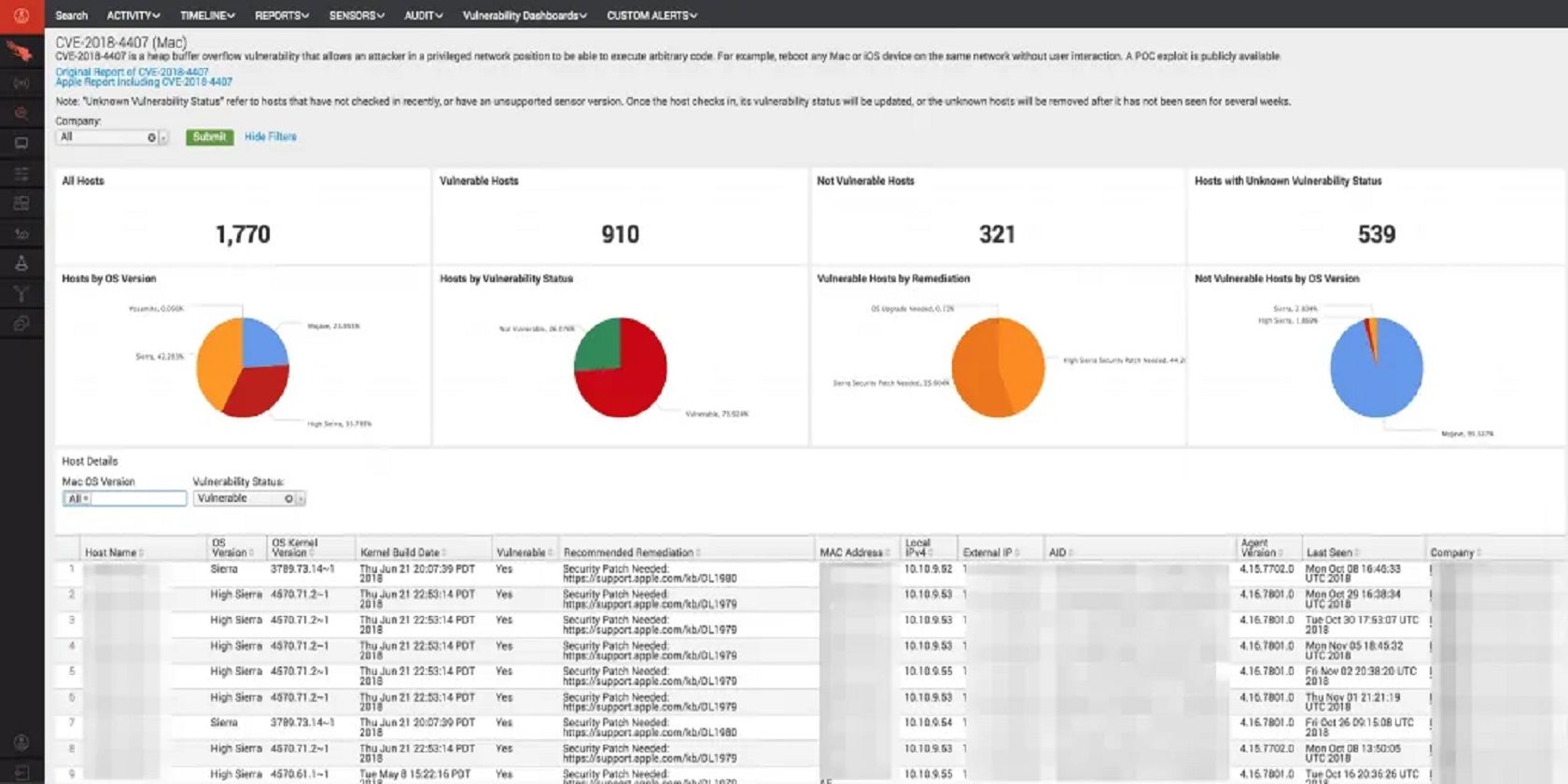

CrowdStrike é uma empresa que evita quebras de segurança, fornecendo opções de segurança de endpoint de ponta baseadas na nuvem.

Ele oferece uma plataforma Falcon Query API com um recurso de importação que permite recuperar, fazer upload, atualizar, pesquisar e excluir indicadores personalizados de comprometimento (IOCs) que você deseja que o CrowdStrike observe.

2. Sumo Logic

Sumo Logic é uma organização de análise de dados baseada em nuvem que se concentra em operações de segurança. A empresa oferece serviços de gerenciamento de log que utilizam big data gerados por máquina para fornecer análises em tempo real.

Ao usar a plataforma Sumo Logic, empresas e indivíduos podem impor configurações de segurança para ambientes híbridos e com várias nuvens e responder rapidamente a ameaças detectando IoCs.

Os bots são bons para automatizar certas tarefas, mas também podem ser usados para invasões de conta, ameaças à segurança e ataques DDoS.

Akamai Technologies, Inc. é uma rede global de distribuição de conteúdo, que também oferece uma ferramenta conhecida como Bot Manager, que fornece detecção avançada de bot para encontrar e prevenir os ataques de bot mais sofisticados.

Ao fornecer visibilidade granular do tráfego do bot que entra em sua rede, o Bot Manager ajuda a entender e rastrear melhor quem está entrando ou saindo de sua rede.

4. Proofpoint

A Proofpoint é uma empresa de segurança corporativa que fornece proteção contra ataques direcionados junto com um sistema robusto de resposta a ameaças.

Seu sistema de resposta criativa a ameaças fornece verificação IoC automática, coletando análises de endpoint de sistemas direcionados, facilitando a detecção e a correção de comprometimentos.

Proteja os dados analisando o cenário de ameaças

A maioria das violações de segurança e roubos de dados deixam rastros de migalhas de pão para trás e cabe a nós bancar os detetives de segurança e descobrir as pistas.

Felizmente, ao analisar nosso cenário de ameaças de perto, podemos monitorar e compilar uma lista de indicadores de comprometimento para evitar todos os tipos de ameaças cibernéticas atuais e futuras.