O que é SSH e o que ele representa?

Secure Shell (SSH) é um protocolo de rede criptográfico que permite a comunicação segura em uma rede insegura. O protocolo foi desenvolvido para substituir antigos protocolos inseguros, aumentando a segurança e a privacidade em todos os sistemas operacionais.

Então, o que é SSH?

O que é SSH?

SSH significa Secure Shell e também é conhecido como Secure Socket Shell.

SSH é um protocolo de comunicação de rede seguro. O protocolo é usado principalmente por administradores de rede para se conectar a dispositivos remotos com segurança, mas o SSH tem uma série de funcionalidades comuns.

Antes do desenvolvimento do SSH, os usuários e administradores usavam protocolos de rede inseguros, como Telnet, para se comunicar com dispositivos remotos. Esses protocolos agora desatualizados enviam informações críticas, como senhas e informações de login em texto simples, tornando-os um alvo fácil para um invasor.

SSH normalmente se comunica pela porta 22.

SSH1 vs. SSH2: Qual é a diferença?

Existem "duas" versões de SSH. Dizemos "dois" porque, entre essas duas versões, houve muitas implementações e atualizações que vão de SSH1 a SSH2.

Como você pode esperar, o SSH2 é o protocolo mais seguro. Ele fornece melhor proteção contra invasores e bisbilhoteiros, oferece suporte a algoritmos de criptografia mais fortes e faz muitas melhorias gerais em relação ao protocolo SSH original.

O que é OpenSSH?

OpenSSH é uma implementação de código aberto amplamente usada de SSH. A versão original gratuita do SSH foi desenvolvida por Tatu Ylönen. Versões posteriores do trabalho de Ylönen eram proprietárias, o que significa que custavam dinheiro para licenciar e usar, e você não podia fazer alterações não autorizadas no protocolo.

Assim, uma equipe de desenvolvedores bifurcou a versão gratuita original do SSH e a chamou de OpenSSH, que agora é desenvolvido como parte do OpenBSD (um sistema operacional de código aberto). Todos os principais sistemas operacionais, como Windows, macOS e as várias distribuições de Linux, oferecem suporte a OpenSSH.

Como funciona o SSH?

Para entender como o SSH funciona, você precisa entender duas coisas.

Primeiro, o que é uma concha? Em segundo lugar, como funciona a criptografia de chave pública? Vamos descobrir o que realmente é um shell antes de considerar os detalhes de uma conexão SSH.

O que é uma concha?

Um shell é um software que permite que você se comunique com o sistema operacional no qual está hospedado. Normalmente, você usa comandos para interagir com o shell, embora existam interfaces gráficas com o usuário (GUIs).

Uma coisa importante a saber é que você não precisa estar sentado em frente ao computador para usar um shell. Você pode operar um shell remotamente por meio de uma conexão de rede usando – você adivinhou – SSH.

O que é criptografia de chave pública?

Na computação moderna, existem dois tipos principais de criptografia:

- Algoritmo simétrico: usa a mesma chave para criptografar e descriptografar. Ambas as partes devem concordar com a chave do algoritmo antes de iniciar a comunicação.

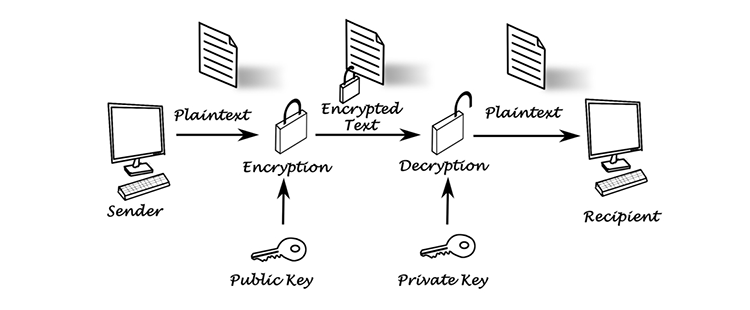

- Algoritmo assimétrico: usa duas chaves diferentes: uma chave pública e uma chave privada. Isso permite a criptografia segura durante a comunicação sem estabelecer previamente um algoritmo mútuo.

SSH é um tipo de criptografia de chave pública, usando ambos os tipos de criptografia acima para criar uma conexão segura.

O SSH usa os dois tipos de criptografia acima para criar uma conexão segura em um modelo cliente-servidor. Quando o cliente tenta criar uma conexão com o servidor, cada parte comunica seus protocolos de criptografia.

Após estabelecer um protocolo de criptografia correspondente, o cliente e o servidor usam o algoritmo de troca de chaves Diffie-Hellman para chegar a uma chave de criptografia compartilhada como parte de um algoritmo simétrico. Essa chave de criptografia permanece secreta durante toda a conexão e é usada para criptografar todas as comunicações entre as duas partes.

Então, onde está o recurso de criptografia assimétrica?

Na criptografia de chave pública, você tem duas chaves: uma chave pública e uma chave privada . Você pode enviar a chave pública para outras pessoas, enquanto o proprietário conhece apenas a chave privada. Juntos, eles formam um par.

Antes que a troca de chave simétrica ocorra e o canal de comunicação seguro seja estabelecido, o SSH usa criptografia assimétrica para criar um par de chaves temporário. O cliente e o servidor trocam chaves públicas, validando um ao outro antes que o processo de criação de chave simétrica comece.

Qual algoritmo de criptografia o SSH usa?

Como o SSH usa criptografia simétrica para proteger sua conexão, você pode configurar o SSH para usar uma ampla gama de algoritmos de criptografia simétrica, incluindo AES, Blowfish, Twofish, Salsa20 / ChaCha20, 3DES, IDEA e muito mais.

Relacionado: Tipos de criptografia comuns e por que você não deve fazer o seu próprio

SSH é o mesmo que SSL / TLS?

Embora SSH e SSL / TLS forneçam segurança para um protocolo de rede anteriormente inseguro, SSH e SSL / TLS não são os mesmos.

O Secure Sockets Layer (SSL) e seu sucessor, Transport Layer Security (TLS), fornecem um túnel de comunicação criptografado. Você usa o TLS todos os dias ao enviar e-mails ou navegar na web. SSL e TLS são protocolos da camada de aplicativo. Em redes de comunicação pela Internet, a camada de aplicativo padroniza as comunicações para os serviços do usuário final.

Embora SSL / TLS e SSH forneçam criptografia, os próprios protocolos de rede são projetados para coisas diferentes. SSL / TLS é projetado para proteger sua conexão de dados, enquanto SSH é projetado para permitir acesso remoto seguro e execução de comandos.

No entanto, você pode usar o SSH em conjunto com o SSL para transferir arquivos, usando o SSH File Transfer Protocol (SFTP) ou o Secure Copy Protocol (SCP). A propósito, usar o SCP é apenas uma maneira de copiar dados de seu PC para um Raspberry Pi .

SSH é o mesmo que VPN?

Como a pergunta acima, uma Rede Privada Virtual (VPN) também fornece um túnel criptografado para sua comunicação. Mas onde o SSH fornece uma conexão segura em uma configuração cliente-servidor para um computador específico, uma VPN fornece uma conexão segura entre o seu computador e o servidor VPN.

Você não está executando comandos remotos no servidor VPN. Em vez disso, quando você liga a VPN, as transmissões de dados de e para o seu computador passam pelo túnel criptografado até o servidor VPN antes de "reconectar-se" à Internet mais ampla.

Portanto, o SSH permite uma conexão segura com um único computador para executar comandos remotos, enquanto uma VPN permite um túnel criptografado entre o seu computador e o servidor VPN.

Este processo pode ocultar a localização do seu computador e fornecer alguma segurança adicional ao usar uma conexão com a Internet. Quer saber mais? Veja como uma VPN pode proteger sua privacidade .

Em quais plataformas o SSH está disponível?

Contanto que o sistema operacional escolhido tenha um cliente SSH ou funcionalidade SSH integrada, o protocolo de rede seguro está disponível para você.

Por exemplo, você pode seguir nosso guia para iniciantes sobre SSH no Linux ou verificar como é fácil usar SSH no Windows 10 .

SSH veio para ficar

O Secure Shell não vai a lugar nenhum. O SSH fornece um protocolo de rede seguro e fácil de usar, disponível gratuitamente para qualquer usuário. Ele funciona em todas as plataformas e é encontrado globalmente. Agora que você leu este breve guia para SSH, está muito melhor preparado para usá-lo no futuro.