Nmap para iniciantes: ganhe experiência prática com digitalização de portas

Se você já realizou algum monitoramento de rede, deve estar familiarizado com o Nmap. É um poderoso scanner de porta que permite aos administradores localizar pontos fracos em sua rede.

Você pode investigar uma rede inteira, visualizar serviços em execução e descobrir vulnerabilidades conhecidas usando um único comando nmap. Este guia mostra algumas maneiras úteis de analisar serviços de rede usando nmap no Linux.

Como fazer a varredura de redes usando o Nmap

O Nmap pode escanear redes inteiras em busca de hosts disponíveis e portas abertas. Existem vários métodos de verificação para escolher. Os tipos de varredura agressiva geram mais informações, mas os firewalls podem sinalizá-los. As varreduras furtivas, por outro lado, são mais adequadas em cenários do mundo real.

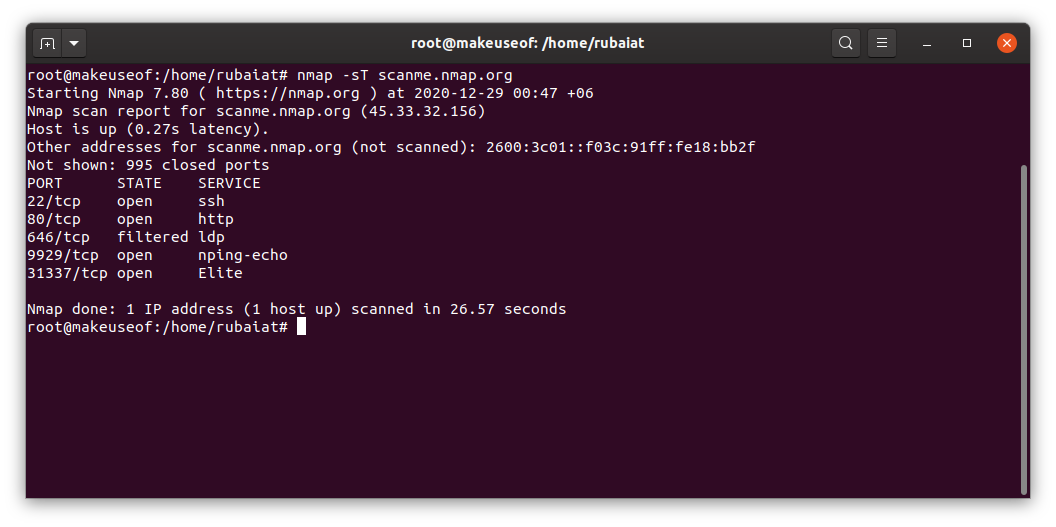

nmap -sT scanme.nmap.orgEsta é uma varredura de conexão TCP. Esses tipos de varreduras completam o handshake TCP de três vias com o host. No entanto, também torna mais fácil para o host bloquear essas verificações. Além disso, eles também demoram mais para terminar.

As varreduras SYN, por outro lado, não concluem todo o handshake triplo. Portanto, é mais difícil de bloquear e mais rápido do que as varreduras de conexão TCP.

>nmap -sS scanme.nmap.orgComo a maior parte da web usa TCP, as varreduras UDP são menos frequentes. No entanto, você pode usá-los para localizar serviços DNS, SNMP e DHCP.

nmap -sU scanme.nmap.orgA varredura SCTP INIT é outro recurso robusto do nmap no Linux. No entanto, nem todos os dispositivos usam esse protocolo ainda. Portanto, a superfície de vigilância pode ser mais curta. Independentemente disso, essas varreduras são rápidas, furtivas e precisas.

nmap -sY scanme.nmap.orgComo especificar hosts usando Nmap no Linux

O Nmap permite que os administradores analisem as redes em vários métodos. Você pode varrer um único IP, um intervalo de IPs e IPs selecionados.

nmap -sS 192.168.1.1

nmap -sS 192.168.1.1/24

nmap -sS 192.168.1.1 192.168.1.101 192.168.1.201Todas essas varreduras de nmap são realizadas na rede local. Você também pode verificar redes remotas da mesma maneira.

No entanto, certifique-se de ter as permissões necessárias se não quiser entrar em processos judiciais. Recomendamos a criação de uma máquina virtual (VM) para testar esses comandos nmap. É uma das razões mais práticas para usar uma máquina virtual .

Como especificar portas no Nmap

O Nmap procura as 1000 portas mais populares por padrão. No entanto, geralmente levam muito mais tempo e podem acionar firewalls ou sistemas de detecção de intrusão. Podemos especificar as portas remotas para contornar esse problema.

nmap -sS -p 80,443 192.168.1.1

nmap -sS -p 21-25,80,139,8080 192.168.1.1Você pode adicionar quantas portas quiser usando a opção -p . A opção -F seleciona o modo rápido, que basicamente verifica menos portas do que a verificação padrão.

nmap -sS -F 192.168.1.1

A opção –top-ports permite que os administradores especifiquem as portas mais populares. Isso pode ser útil para reconhecimento em grande escala.

nmap -sS --top-ports 10 192.168.1.1Como detectar serviços e informações de versão

O Nmap é ótimo para encontrar serviços e suas informações de versão. Esses dados são bastante precisos na maioria dos casos. Você pode adicionar detecção de versão à sua varredura nmap adicionando a opção -sV .

nmap -sS -sV -p 80,443 192.168.1.1O Nmap utiliza várias técnicas para obter informações sobre a versão. Você pode controlar a operação usando a opção –version-intensidade . Quanto maior a intensidade, mais preciso é o resultado. No entanto, eles também levam muito mais tempo.

nmap -sS -sV --version-intensity 9 192.168.1.1

Você também pode usar o nmap para detectar versões do sistema operacional. Isso é muito útil, pois você descobre os serviços desatualizados imediatamente.

nmap -sS -O -p 80,443 192.168.1.1A opção –osscan-guess pode fornecer um pouco mais de informação em alguns cenários. Mas, é muito mais intrusivo.

nmap -sS --osscan-guess 192.168.1.1Você também pode usar a opção -A para habilitar a versão e a detecção do sistema operacional junto com o traceroute.

nmap -sS -A -p 80,443 192.168.1.1Como usar scripts Nmap no Linux?

Os scripts do Nmap combinam potência e flexibilidade. Os administradores podem escolher entre uma variedade de scripts NSE orientados pela comunidade ou criar eles próprios personalizados. O Nmap categoriza os scripts padrão para torná-los mais fáceis de usar.

nmap --script=version 192.168.1.1Os scripts do Nmap são escritos em Lua e armazenados em / usr / share / nmap / nselib / . Alguns outros scripts NSE interessantes incluem auth, vulns, exploit e brute. Você pode usar vários scripts usando uma lista separada por vírgulas.

nmap --script=version,auth 192.168.1.1

Adicionar espaços entre as vírgulas interromperá a varredura. Certifique-se de evitá-los. Você também pode especificar scripts relacionados usando curingas de estilo bash.

nmap --script=http* 192.168.1.1Você sempre pode aprender mais sobre um script nmap usando a opção –script-help .

nmap --script-help "discovery"Como controlar o tempo de varredura para Nmap no Linux

O Nmap oferece excelente desempenho fora da caixa. No entanto, você também pode ajustar o tempo para cumprir seus objetivos de varredura. A opção -T nos permite definir um modelo de tempo entre zero e cinco. Valores mais altos especificam varreduras mais rápidas.

nmap -sS -T 2 --top-ports 10 192.168.1.1Os usuários também podem especificar um atraso entre cada sonda enviada pelo nmap. Você pode usar isso para evitar firewalls . O atraso é especificado em segundos.

nmap -sS --scan-delay 1 --top-ports 10 192.168.1.1

Como Evadir Firewalls para Nmap Scans?

A tecnologia já percorreu um longo caminho desde que o Nmap foi lançado. A maioria dos firewalls hoje pode detectar varreduras de porta e bloquear o endereço de origem completamente. O Nmap oferece vários métodos para evitar firewalls e IDSs.

nmap -sS -D 192.168.1.111 --top-ports 10 192.168.1.1A opção -D define um endereço de IP falso. Isso não mascara seu IP, no entanto. Em vez disso, parece que vários hosts estão enviando os mesmos testes de varredura.

nmap -sS -e wlp2s0 -S 192.168.1.111 --top-ports 10 192.168.1.1Você pode usar a opção -S para falsificar seu endereço IP. Você precisará usar a opção -e para falsificar seu endereço de origem. Leva um nome de interface como argumento. Você também pode falsificar o endereço MAC.

nmap -sS --spoof-mac 0 --top-ports 10 192.168.1.1

Especificar um valor zero para –spoof-mac diz ao nmap para gerar um MAC aleatório para aquela sessão. Você sempre pode usar endereços personalizados.

Como gerenciar a saída do Nmap

O Nmap oferece várias maneiras de lidar com a saída da varredura. Você pode salvar o resultado de uma sessão de varredura em arquivos específicos.

nmap -sS -p 80,443 -oN scan-output 192.168.1.1Muitos administradores gostam de salvar a saída como XML. Isso facilita a análise.

nmap -sS -p 80,443 -oX scan-output 192.168.1.1Pessoalmente, gosto de salvar a saída em um arquivo grep. Isso torna a análise dos dados mais fácil usando ferramentas populares do Unix como grep, cut e awk.

nmap -sS -p 80,443 -oG scan-output 192.168.1.1

Analisar serviços de rede usando Nmap

O Nmap torna a descoberta de rede fácil. Você pode escolher entre uma infinidade de técnicas de varredura para atender a diferentes objetivos. Além disso, uma coleção de scripts NSE poderosos torna a localização de serviços vulneráveis muito mais fácil.