Microsoft confirma violação SolarWinds que afeta produtos essenciais

A Microsoft confirmou que a empresa é vítima do hack do SolarWinds, já que o suspeito ataque de um Estado-nação alega outro grande couro cabeludo.

Um comunicado da NSA lançado em 17 de dezembro de 2020 fez referência a produtos da Microsoft, como Azure e Active Directory, que o gigante da tecnologia posteriormente confirmou.

Microsoft é vítima de hack do SolarWinds

A Microsoft estava usando o SolarWinds Orion, o software de gerenciamento remoto na raiz do ataque. Algumas publicações sugeriram que produtos comprometidos da Microsoft, como Azure e Active Directory, foram usados como ferramentas de ataque contra outras vítimas.

No entanto, o presidente da Microsoft, Brad Smith, divulgou um comunicado negando que seus produtos foram cooptados para o ataque. O Departamento de Segurança Interna também corroborou a negação. A declaração completa de Brad Smith está disponível para leitura no Blog oficial da Microsoft .

Como outros clientes SolarWinds, temos procurado ativamente por indicadores desse ator e podemos confirmar que detectamos binários SolarWinds maliciosos em nosso ambiente, os quais isolamos e removemos. Não encontramos evidências de acesso a serviços de produção ou dados de clientes. Nossas investigações, que estão em andamento, não encontraram absolutamente nenhuma indicação de que nossos sistemas foram usados para atacar outras pessoas.

Smith classificou o hack em andamento da SolarWinds como um "momento de ajuste de contas", afirmando sua convicção de que "Precisamos de medidas firmes para responsabilizar os estados-nação por ataques cibernéticos."

No jogo global de segurança cibernética de gato e rato, o ataque SolarWinds aumentou significativamente a aposta.

SolarWinds Attack continua a crescer

O hack do SolarWinds está em andamento e causando mais vítimas.

A Microsoft é uma das maiores empresas de tecnologia a declarar seu envolvimento. Outros alvos incluem o Departamento de Energia dos EUA e, talvez o mais preocupante de tudo, a Administração de Segurança Nuclear Nacional, que administra o arsenal nuclear dos EUA.

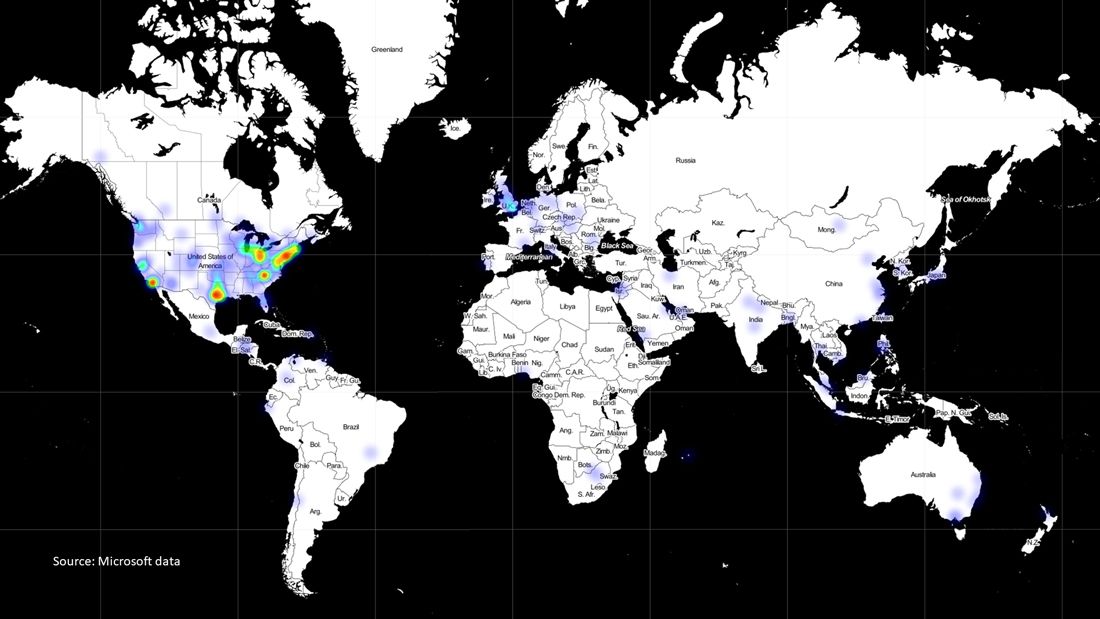

O relatório da Microsoft indica que cerca de 80 por cento das organizações afetadas estão baseadas nos EUA. Também há vítimas no Reino Unido, Bélgica, Espanha, Canadá, México, Israel e Emirados Árabes Unidos. Mais vítimas devem aparecer nos próximos dias e semanas.

A Agência de Segurança Cibernética e de Infraestrutura dos Estados Unidos (CISA) publicou novas informações sobre o ataque, informando que outros vetores de ataque podem existir fora do SolarWinds e do malware Sunburst na raiz da ameaça.

Por exemplo, a CISA está investigando um incidente envolvendo o agente suspeito da ameaça usando chaves secretas roubadas em um ataque anterior. A chave secreta (como uma chave de criptografia) permite que o invasor "gere um cookie para ignorar a autenticação multifator Duo protegendo o acesso ao Outlook Web App (OWA)."

SolarWinds é conhecido como um hack da cadeia de suprimentos. Os atacantes comprometem a cadeia de abastecimento da rede da vítima em vez de atacar a rede diretamente. Uma vez dentro, o invasor tem acesso incomparável ao funcionamento interno da organização.

A SolarWinds não é o primeiro ataque à cadeia de suprimentos, mas quase certamente é o maior.