Hackers norte-coreanos criam ofertas de emprego falsas para roubar dados importantes

Lazarus, um grupo de hackers patrocinado pelo Estado com sede na Coreia do Norte, agora está usando software de código aberto e criando empregos falsos para espalhar malware, diz a Microsoft.

O conhecido grupo de hackers tem como alvo muitos setores-chave da indústria, como tecnologia, entretenimento de mídia e defesa, e está usando muitos tipos diferentes de software para realizar esses ataques.

Da próxima vez que você receber uma mensagem no LinkedIn, tome cuidado. A Microsoft alerta que o grupo de ameaças baseado na Coreia do Norte tem usado ativamente software de código aberto infectado com trojans para atacar profissionais do setor. A Microsoft determinou que esses ataques de engenharia social começaram no final de abril e continuaram até pelo menos meados de setembro.

Lazarus, também conhecido como ZINC, Labyrinth Chollima e Black Artemis, é um grupo de hackers militares da Coreia do Norte patrocinado pelo Estado. Dizem que está ativo desde pelo menos 2009 e, desde então, é responsável por uma variedade de grandes ataques, incluindo phishing, campanhas de ransomware e muito mais.

O grupo vem criando perfis falsos de recrutadores no LinkedIn e abordando candidatos adequados com ofertas de emprego em empresas legítimas e existentes. “Os alvos receberam divulgação adaptada à sua profissão ou formação e foram incentivados a se candidatar a uma vaga aberta em uma das várias empresas legítimas”, disse a Microsoft.

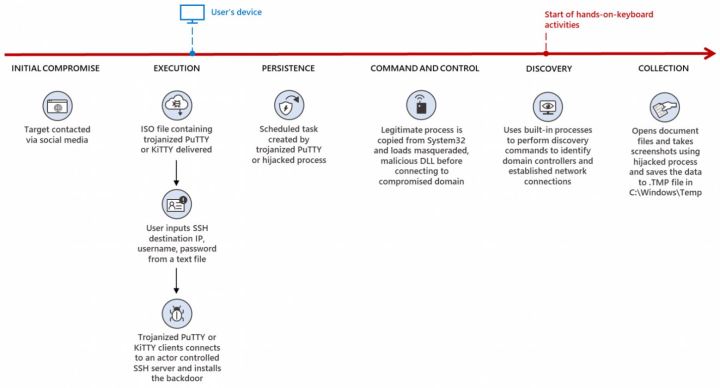

Depois que as vítimas foram convencidas a transferir a conversa do LinkedIn para o WhatsApp, que oferece comunicação criptografada, os hackers passaram para a próxima etapa. Durante a conversa do WhatsApp, os alvos receberam software infectado que permitiu ao Lazarus implantar malware em seus sistemas.

O objetivo final dos hackers era conseguir roubar informações confidenciais ou obter acesso a redes valiosas. Além do malware – que foi encontrado em programas como PuTTY, KiTTY, TightVNC, muPDF/Subliminal Recording e Sumatra PDF Reader – os ataques também foram bem projetados no lado social das coisas, com perfis do LinkedIn e empresas escolhidas para corresponder à profissão da vítima.

Conforme observado pela Bleeping Computer, a ZINC também realizou ataques semelhantes usando personas falsas de mídia social para distribuir malware. Anteriormente, visava principalmente pesquisadores de segurança; desta vez, os ataques têm um alcance mais amplo.

Esses ataques parecem uma continuação da Operação Dream Job. A campanha, ativa desde 2020, focou em alvos dos setores de defesa e aeroespacial nos EUA e os atraiu com interessantes ofertas de trabalho, todas com o objetivo de realizar ciberespionagem. Lazarus também foi visto visando trabalhadores de criptomoedas e exchanges de criptomoedas no passado.

Como se proteger desses ataques? Tente manter suas conversas do LinkedIn na plataforma, se possível. Não aceite arquivos de pessoas que você não conhece e certifique-se de usar um bom software antivírus . Por fim, não tenha medo de entrar em contato com a empresa e verificar se a pessoa que está tentando enviar os arquivos realmente trabalha lá.