Hackers agora podem assumir o controle do seu computador através do Microsoft Word

Uma nova vulnerabilidade de dia zero no Microsoft Office pode permitir que hackers assumam o controle do seu computador. A vulnerabilidade pode ser explorada mesmo que você não abra um arquivo infectado.

Embora ainda estejamos aguardando uma correção oficial, a Microsoft lançou uma solução alternativa para essa exploração, portanto, se você usa o MS Office com frequência, verifique-o.

Maldoc interessante foi enviado da Bielorrússia. Ele usa o link externo do Word para carregar o HTML e, em seguida, usa o link "ms-msdt" esquema para executar o código do PowerShell. https://t.co/hTdAfHOUX3 pic.twitter.com/rVSb02ZTwt

— nao_sec (@nao_sec) 27 de maio de 2022

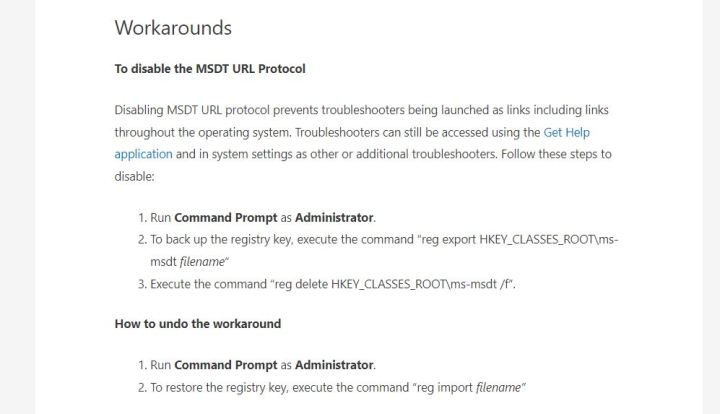

A vulnerabilidade foi apelidada de Follina por um dos pesquisadores que a analisaram pela primeira vez – Kevin Beaumont, que também escreveu um longo post sobre isso. Ele veio à tona em 27 de maio por meio de um tweet de nao_sec, embora a Microsoft tenha ouvido falar dele pela primeira vez em abril. Embora nenhum patch tenha sido lançado para ele ainda, a solução alternativa da Microsoft envolve desabilitar o Microsoft Support Diagnostic Tool (MSDT), que é como o exploit consegue entrar no computador atacado.

Essa exploração afeta principalmente arquivos .rtf, mas outros arquivos do MS Word também podem ser afetados. Um recurso no MS Word chamado Templates permite que o programa carregue e execute código de fontes externas. O Follina conta com isso para entrar no computador e, em seguida, executa uma série de comandos que abrem o MSDT. Em circunstâncias normais, o MSDT é uma ferramenta segura que a Microsoft usa para depurar vários problemas para usuários do Windows. Infelizmente, neste caso, ele também concede acesso remoto ao seu computador, o que ajuda o exploit a controlá-lo.

No caso de arquivos .rtf, o exploit pode ser executado mesmo se você não abrir o arquivo. Contanto que você o visualize no Explorador de Arquivos, o Follina pode ser executado. Uma vez que o invasor obtém o controle do seu computador via MSDT, cabe a ele decidir o que deseja fazer. Eles podem baixar software malicioso, vazar arquivos e fazer praticamente todo o resto.

Beaumont compartilhou muitos exemplos de como o Follina já foi explorado e encontrado em vários arquivos. O exploit está sendo usado para extorsão financeira, entre outras coisas. Escusado será dizer – você não quer isso no seu computador.

O que você faz até que a Microsoft lance um patch?

Existem algumas etapas que você pode seguir para se proteger do exploit Follina até que a própria Microsoft lance um patch que corrija esse problema. Do jeito que as coisas estão agora, a solução alternativa é a correção oficial, e não sabemos com certeza se algo mais acontecerá.

Em primeiro lugar, verifique se sua versão do Microsoft Office pode ser afetada. Até agora, a vulnerabilidade foi encontrada no Office 2013, 2016, 2019, 2021, Office ProPlus e Office 365. Não há como saber se as versões mais antigas do Microsoft Office são seguras, portanto, é melhor tomar medidas adicionais para se proteger .

Se você puder evitar o uso de arquivos .doc, .docx e .rtf por enquanto, não é uma má ideia. Considere mudar para alternativas baseadas em nuvem, como o Google Docs. Aceite e baixe apenas arquivos de fontes 100% comprovadas – o que é uma boa diretriz para viver, em geral.

Por último, mas não menos importante, siga as orientações da Microsoft sobre como desabilitar o MSDT. Isso exigirá que você abra o prompt de comando e o execute como administrador, depois insira algumas entradas. Se tudo correr como planejado, você deve estar a salvo de Follina. No entanto, lembre-se de sempre ser cauteloso.