Engenharia Social: o crime cibernético cresce e tira proveito de seus lados mais humanos

2020, o ano da pandemia, foi aquele em que houve a maior taxa de ataques cibernéticos do mundo, com um aumento de + 12% em relação a 2019. De acordo com o Relatório Clusit 2021 sobre cibersegurança, o número chega a chegar a 66 % se comparado a 2017, causando danos de valores diversos e afetando, principalmente, áreas governamentais e militares, órgãos de segurança pública e serviços secretos. A esmagadora maioria dos ataques, no entanto, foram Múltiplos Alvos, ou seja, envolveram vários alvos atingidos em paralelo.

A imagem que o Relatório Clusit nos dá certamente não é a mais reconfortante e sugere a necessidade de investir mais em sistemas de segurança sólidos e de adquirir maior consciência dos riscos online. Para grandes empresas, como empresas, governos, instituições, é imprescindível ter infraestruturas de segurança sólidas para evitar a possibilidade de ser alvo de criminosos cibernéticos. Os particulares, por outro lado, só têm uma arma: a informação. Conhecer o modus operandi de alguns dos ataques cibernéticos mais comuns é, na verdade, uma etapa fundamental para evitá-los.

Os ataques cibernéticos podem ser de vários tipos e, muitas vezes, alavancar um aspecto frequentemente subestimado pelos usuários: as fraquezas humanas.

O que se entende por engenharia social?

Uma das muitas definições possíveis é aquela disponibilizada pela Kaspersky, uma importante empresa de software especializada em segurança de TI:

A engenharia social é uma técnica de manipulação que utiliza o erro humano para obter informações privadas […] Os golpes de engenharia social baseiam-se na forma como as pessoas pensam e agem, são funcionais para a manipulação do comportamento do usuário.

Kaspersky.com

Segundo a definição , a engenharia social representa uma forma de manipulação , que pressupõe um conhecimento profundo do manipulado e dos motivos de suas ações. Na verdade, o usuário geralmente segue padrões precisos de comportamento, ditados por suas emoções, que nem sempre levam à escolha mais racional (e, portanto, mais segura) possível.

Engenharia social não é um conceito exclusivo do setor de TI , mesmo que encontre uma de suas expressões mais significativas no contexto da segurança cibernética. O cibercrime, na verdade, tem suas raízes precisamente na lógica da engenharia social e tira seu sustento das fraquezas dos usuários.

Na base de nossa empresa está o conceito de confiança

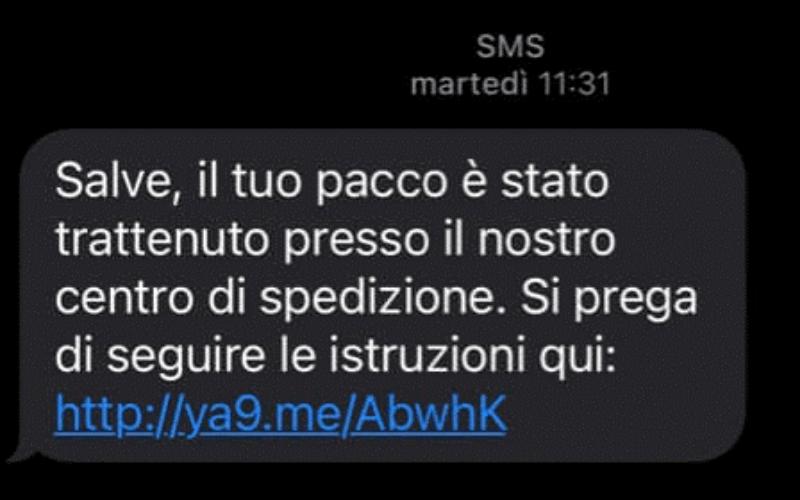

Vivemos nossas vidas com um ato de confiança de cada vez. Confiamos nos outros porque muitas vezes é precisamente com os outros que devemos confiar : nosso médico, nosso terapeuta, nosso mecânico, nosso advogado. Ou apenas confiamos, porque essa é nossa inclinação natural e, portanto, confiamos em nosso parceiro, em nossos amigos, muitas vezes até em estranhos. No entanto, estamos acostumados a fazer uma verificação rápida da situação que se apresenta antes de baixarmos definitivamente as nossas defesas. Se você estivesse esperando a chegada de um pacote e os correios entrassem em contato com você para informá-lo de que o pacote estava retido em um centro de expedição, você confiaria em mim?

Numa primeira análise da situação, não haveria razão para duvidar da veracidade das informações que nos foram fornecidas. Isso porque estamos fazendo interface com um interlocutor credenciado, os Correios. Nossa experiência sugere que podemos confiar que nosso pacote emperrou; portanto, neste ponto, há uma necessidade urgente de resolver a situação o mais rápido possível.

Quando o medo se instala, o mesmo acontece com a vergonha

O medo de perder uma compra importante pode levar o usuário a se precipitar em uma solução . Vamos supor que um primeiro caminho para isso já esteja dentro da mensagem de aviso: “siga as instruções aqui: [hiperlink]” . O instinto, movido pela confiança no remetente da mensagem, sugere clicar no link indicado para desbloquear o pacote travado.

Não há nada de estranho nesta sequência de ações lógicas e aqueles que cometem atos criminosos com base na engenharia social sabem bem disso, razão pela qual o exemplo que acabamos de reportar se refere a um golpe realmente existente que se espalhou em particular no ano passado. Ao clicar no link, você geralmente é redirecionado para um formulário a ser preenchido para iniciar os procedimentos de liberação do pacote. Ao seguir as instruções, você acaba entregando seus dados não para os correios, nem para qualquer mensageiro oficial e confiável, mas para os proponentes de um golpe chamado smishing (um tipo de phishing baseado na comunicação via sms).

O objetivo do engano reside na apropriação da identidade virtual da vítima que, presumivelmente, é utilizada para fins maliciosos, o que pode de alguma forma garantir vantagem econômica aos cibercriminosos responsáveis pelo golpe. De acordo com um relatório publicado no ano passado pela Comparitech, é possível comprar pacotes de identidade roubados (incluindo dados pessoais muito sensíveis, como o número de telefone) na dark web por apenas oito dólares. Os dados do cartão de crédito, por outro lado, são vendidos com uma faixa de preço entre onze centavos e US $ 980.

A finalidade econômica fica ainda mais evidente nos casos de chantagem sexual : os usuários relatam a chegada de e-mails de pessoas anônimas que ameaçam a divulgação de material explícito que envolveria a vítima. A única maneira de evitar que ele se espalhe seria pagar uma determinada quantia ao remetente do e-mail, estritamente em criptomoedas. Muitas vezes, esse material nem existe, mas a referência a ele representa uma forma de explorar outra faceta inteiramente humana: o sentimento de vergonha que inevitavelmente gera medo. Numa sociedade regulamentada como a nossa, em que todo comportamento não aceito pela comunidade corresponde a uma sanção moral e discriminatória, não é difícil imaginar que uma ameaça desse tipo pudesse ser suficiente para convencer a vítima a pagar a quantia solicitada.

A necessidade de se sentir aceito e de se perceber como uma pessoa de sucesso

Há pouco falamos sobre o quanto o Instagram desempenha um papel central na dinâmica de aceitação entre os jovens : as redes sociais em geral são cada vez mais fundamentais na percepção que temos dos outros e de nós mesmos. O desejo de parecer bem – sucedido e ser aceito por nossos semelhantes pode nos levar a recorrer a atalhos com consequências perigosas. Não é por acaso que muitos usuários optam por baixar aplicativos não oficiais em seus smartphones que prometem aumentar o número de seguidores de seu perfil social em troca de dados ou, trivialmente, por dinheiro. Na maioria das vezes, o preço que você paga inclui ambos.

O Instagram é previsivelmente a plataforma mais envolvente. Seguidor chama seguidor, este é o princípio por trás disso. Embora a rede social de Zuckerberg esteja há algum tempo tentando conter a disseminação dessas extensões não oficiais, o fenômeno ainda é muito difundido, com consequências que não devem ser subestimadas. Uma pesquisa realizada pela ESET denunciou a existência de 13 aplicativos na PlayStore com o objetivo de roubar as credenciais de login de contas do Instagram. Os usuários, que inseriam nome de usuário e senha para permitir que os aplicativos aumentassem o número de seguidores, acabaram entregando-os a servidores remotos.

Como se defender da engenharia social?

Felizmente existem boas práticas úteis para evitar a possibilidade de ser vítima de um ataque de engenharia social , recordamos as principais:

- nunca forneça dados confidenciais a sites / aplicativos não oficiais e duvidosos;

- preste atenção aos erros gramaticais, ortográficos e de pontuação: quando presentes, podem indicar a falta de confiabilidade de um site;

- não siga links de destinos pouco claros ou suspeitos e tenha o mesmo cuidado com os downloads.

Também é muito útil verificar se o protocolo do site para o qual você está entregando seus dados é https e ativar a autenticação de dois fatores para todas as contas.

Não apenas pontos fracos: a importância de compartilhar

A engenharia social e o crime cibernético geralmente baseiam-se no conhecimento relacionado ao comportamento humano: nossas características comportamentais, agora intrínsecas agora moldadas pela sociedade em que operamos, representam uma janela na qual o crime online muitas vezes consegue entrar, mas também pode ser usado como arma de defesa. Quem fere pela humanidade, perece pela humanidade.

O conceito de compartilhamento tem se tornado cada vez mais difundido em nossa sociedade , também graças à evolução tecnológica ainda em curso. Basta pensar na rápida disseminação da economia compartilhada e no próprio conceito em que se baseiam as plataformas de redes sociais online e a lógica de troca de informações que constituem os alicerces do código aberto . A contribuição assume um valor amplamente reconhecido, o compartilhamento se torna mais importante do que a propriedade. A Internet hoje é a expressão máxima disso.

Combater o crime cibernético e não ficar preso nas complexas redes da engenharia social é algo que passa pelo compartilhamento e consulta de informações, por isso as reclamações e denúncias desempenham um papel fundamental. Se conhecemos o golpe do “pacote preso no centro de expedição” é graças à circulação de informações , provavelmente provenientes das vítimas e alimentadas pelos meios de comunicação que apanhavam a notícia. Embora pareça um princípio trivial, a narrativa amplamente difundida de que a internet representa uma "terra de ninguém", uma zona cinzenta em que crimes podem ser perpetrados impunemente, dificulta o compartilhamento de experiências, inestimáveis para o alcance de uma consciência verdadeiramente coletiva.

A desconfiança das autoridades competentes em termos de cibercrime leva ao abandono do benefício indireto da denúncia / denúncia: a produção de conhecimento. Na verdade, se nem sempre é possível rastrear os autores dos crimes cibernéticos, o compartilhamento de experiências gera conhecimento e, portanto, abre as portas para processos evolutivos e de defesa que seria um verdadeiro pecado subestimar.

Artigo por Ivana Lupo

O artigo Engenharia Social: O Crime Cibernético cresce e tira proveito de seus lados mais humanos vem de Tech CuE | Engenharia de close-up .