CRING ao ataque aos servidores VPN de algumas empresas europeias

A notícia do ataque do Cring, um ransomware que afeta alguns servidores VPN , continuando a fazer vítimas em várias produtoras europeias, data da semana passada. Em outro artigo, já havíamos falado sobre o que esse tipo de malware fazia e quão difundido ele é. A Cring depende da agora conhecida vulnerabilidadeCVE-2018-13379 de alguns servidores Fortigate VPN, mas que parece não ter recebido o patch em todas as empresas afetadas pelo problema.

A origem do ataque

O ransomware Cring foi identificado pela primeira vez em janeiro deste ano por uma equipe de pesquisadores da Kaspersky. No entanto, a vulnerabilidade já era conhecida em 2019 e no mesmo ano foi divulgada à comunidade. A Fortinet, por sua vez, esteve envolvida na promoção de duas campanhas de informação com o objetivo de atualizar os servidores de clientes suscetíveis de ataque. No entanto, ao que parece, passados dois anos, vários servidores distribuídos em empresas europeias ainda têm sistemas desactualizados.

A vulnerabilidade CVE-2018-13379 permite que você opere uma travessia de caminho dentro dos sistemas Fortigate . Uma travessia de caminho é um tipo de ataque que permite o acesso a áreas normalmente inacessíveis do sistema operacional. Na verdade, um servidor da web geralmente hospeda arquivos expostos à rede em uma subpasta dentro do sistema de arquivos do sistema operacional. Este ataque é capaz, por meio de pacotes ad hoc, de enviar solicitações HTTP que escapam das divisões para as pastas fornecidas. Dessa forma, eles voltam da pasta de trabalho atual para a raiz, resultando em acesso total a todos os dados do sistema.

Conforme relatado pelos pesquisadores , o invasor é capaz de acessar o sistema não autenticado pela Internet e recuperar arquivos contendo informações confidenciais de acesso. Neste ponto, graças a uma série de ferramentas adicionais, como Mimikatz e a porta dos fundos do Cobalt Stroke, o ransomware primeiro recupera todas as informações relevantes contidas no sistema e então começa seu ataque real criptografando as unidades de memória.

O que acontece após o ataque de Cring em servidores VPN

Cring in reality é particularmente complexo porque usa um modo de criptografia dupla . Ele primeiro executa uma passagem criptografando os dados com uma chave AES e, em seguida, criptografa-os novamente com um RSA de 8192 bits. Além disso, antes de iniciar o "trabalho sujo", o ransomware também se encarrega de encerrar quaisquer outros serviços que se encarregam de manter os arquivos de backup atualizados.

Assim que a criptografia for concluída, os sistemas ficarão completamente inutilizáveis e as vítimas receberão uma nota de resgate equivalente a aproximadamente US $ 115.000. No entanto, como já dissemos em outras ocasiões, nem sempre é dito que a chave de criptografia usada nos será concedida pelos invasores assim que o resgate for pago; na verdade, é mais provável que só percamos dinheiro.

Naturalmente, como os servidores estão inutilizáveis, as funções da VPN irão falhar e em alguns casos houve mau funcionamento do sistema de produção da empresa. Na verdade, se a arquitetura de rede não for bem pensada, os sistemas de produção poderão ser acessados diretamente de diferentes pontos da rede corporativa.

Como nos proteger do Cring

Embora nossos sistemas não sejam o alvo direto desse malware, ainda podemos aprender algumas lições importantes. A primeira é a necessidade de atualizar os sistemas operacionais: na verdade, fazer regularmente as atualizações lançadas pelo fabricante pode salvar nossas vidas em várias ocasiões . Na verdade, as empresas atacadas não tinham todos os seus servidores VPN atualizados com o patch mais recente lançado. Consequentemente, mesmo o software antivírus, por não ter a definição das assinaturas mais recentes, não foi capaz de detectar prontamente a infecção do Cring.

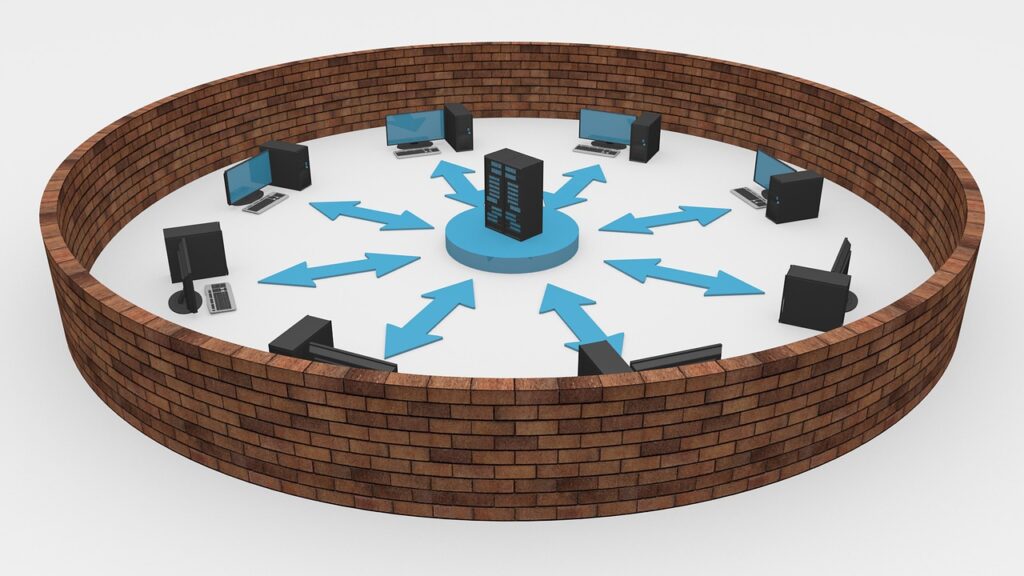

O segundo aspecto importante é a necessidade de manter os sistemas isolados uns dos outros e garantir o acesso apenas aos usuários que realmente precisam . Na verdade, em muitos dos ataques da Cring, o dano foi substancial porque não havia políticas de segurança em vigor que impedissem usuários não autorizados de acessar outras partes da rede corporativa. Em poucas palavras, cada usuário pôde acessar os diferentes sistemas da empresa: é como estar em um cofre de banco e ter as chaves para acessar todos os cofres!

Ter políticas de controle de acesso pode ser difícil nos estágios iniciais, mas oferece vantagens significativas no gerenciamento de segurança dentro da empresa. Além disso, teria garantido limitar os danos da Cring aos servidores VPN apenas sem afetar o resto dos ambientes com consequências desastrosas para os negócios.

Concluindo, a segurança mais uma vez nos dá lições de simplicidade, tão banais que parecem difíceis de alcançar. No entanto, é suficiente se comprometer e seguir essas regras básicas para permanecer seguro e nos proteger de bandidos.

O artigo CRING sobre o ataque aos servidores VPN de algumas empresas europeias é publicado no Tech CuE | Engenharia de Close-up .