Cibersegurança: veja como proteger nossos dados online

Você já se sentiu inseguro online? Você não está sozinho. Até os especialistas em cibersegurança se deparam com esta questão: como podemos proteger os nossos dados online? Bruce Schneier, um dos maiores especialistas mundiais em segurança digital, destacou frequentemente a complexidade da segurança cibernética. Em uma de suas inúmeras entrevistas, ele especificou que lhe perguntam frequentemente:

“Muitas vezes me perguntam o que o cidadão comum pode fazer para se proteger dos riscos de segurança cibernética. Poderíamos responder com um fatalismo: “ Nada, já estamos todos ferrados ”.

A entrada da inteligência artificial no cenário tecnológico tornou a segurança digital ainda mais complexa, aumentando as ameaças cibernéticas, como phishing, malware, violações de dados em grande escala, deepfakes e desinformação. No entanto, como sublinhou Schneier, mesmo as medidas mais simples podem fazer a diferença quando se trata de proteger os seus dados. O fator humano pode ajudar a prevenir e criar um ambiente online mais seguro.

No atual panorama tecnológico, a cibersegurança é sem dúvida um dos temas mais discutidos. A mídia está repleta de especialistas que, com sua linguagem técnica, muitas vezes deixam desorientado até o usuário mais atento, convencido de que proteger dados é coisa de especialista. Mas será a cibersegurança um assunto reservado a especialistas? Como destacou Schneier, mesmo o usuário comum pode tomar precauções simples, mas fundamentais, para melhorar significativamente a segurança online.

O objetivo deste artigo é orientar o usuário menos experiente no complexo mundo da segurança cibernética, fornecendo as informações necessárias para uma maior conscientização sem entrar em detalhes técnicos excessivos. Descobriremos como medidas simples podem fazer uma grande diferença na proteção da nossa privacidade.

Cibersegurança

O que é segurança cibernética? Simplificando, podemos considerá-lo o conjunto de medidas que adotamos para proteger nossos dados e dispositivos de ataques, olhares indiscretos ou bisbilhoteiros digitais (acesso não autorizado).

Os três pilares de apoio à segurança cibernética são:

- Pessoas : São a primeira linha de defesa e as nossas ações (ou omissões) fazem a diferença.

- Processos : Como criamos uma senha (é um processo), procedimentos de backup, definimos nossa segurança.

- Tecnologias : Antivírus e firewall são as ferramentas que funcionam como barreira e nos protegem das ameaças mais comuns.

Processo : Um exemplo de boas práticas em segurança cibernética é a criação de uma senha forte: escolher uma combinação única de letras, números e símbolos, evitando o uso de palavras comuns ou informações pessoais. A reutilização de senhas também deve ser evitada.

Mas a segurança online não se limita a isso. Nossas escolhas diárias , como clicar em links suspeitos ou compartilhar informações confidenciais nas redes sociais, influenciam significativamente nossa vulnerabilidade a ataques cibernéticos. Nossa segurança on-line.

Além das nossas ações, tecnologias de segurança como antivírus, firewalls e software de backup são a primeira linha de defesa que protege os nossos dados. É crucial manter essas ferramentas atualizadas para garantir a máxima proteção.

No entanto, serviços externos, como e-mail e plataformas em nuvem, também podem representar um risco se não forem gerenciados corretamente. Confiar os nossos dados a terceiros obriga-nos a escolher fornecedores confiáveis. Por esta razão é fundamental adotar medidas de segurança adequadas, tanto a nível individual (como a utilização de palavras-passe fortes e autenticação de dois fatores ) como a nível organizacional. a cibersegurança como tal requer uma combinação de: sensibilização, atenção e ferramentas tecnológicas.

Principais ameaças cibernéticas

No mundo digital cada vez mais conectado, as ameaças cibernéticas representam um perigo constante para a nossa privacidade e a segurança dos nossos dados. O cenário de ameaças está em constante evolução, mas alguns tipos são particularmente difundidos. O termo Malware deriva das palavras inglesas “malicius” (malévolo, mau) e software, e indica software criado para danificar um sistema de computador ou violar sua integridade.

Os tipos mais comuns de malware são: Vírus , Worm , Trojan , Spyware , Adware , Ransomware , Rootkit , keylogger . Veremos apenas algumas dessas ameaças.

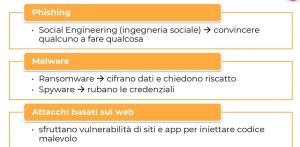

- Phishing (Engenharia Social: nos convencer a fazer algo)

- Malware (Ransomware: assume o controle do PC. Spyware: rouba dados)

- Ataques baseados na Web (exploram vulnerabilidades de sites e aplicativos)

- Ataques de injeção de SQL, ou XSS, exploram vulnerabilidades na aplicação web e erros de programação em páginas HTML

O phishing baseado em engenharia social (Engenharia Social) engana o usuário com técnicas de persuasão e psicológicas. O objetivo é enganar os usuários para que revelem informações confidenciais, como senhas, números de cartão de crédito ou códigos de login. Os ataques de phishing podem ocorrer via e-mail, SMS ( smishing ), redes sociais e aplicativos de mensagens. Um exemplo típico de Phishing é um e-mail que imita uma notificação bancária, solicitando ao usuário a atualização de seus dados pessoais.

Malware : é uma das possíveis consequências de um ataque de phishing, persuadido através de phishing, ao abrir um arquivo, um anexo através de um link, você recebe luz verde para o malware que não precisa necessariamente ser instalado imediatamente. Pode permanecer inativo e silencioso, escondendo-se no sistema, tornando-se dificilmente detectável.

Ransomwar e, existem duas famílias: criptor e bloqueador . Os criptografadores criptografam os dados tornando-os inacessíveis, enquanto os últimos bloqueiam o acesso ao dispositivo. O hacker ou organização atacante que detém a chave para descriptografar os dados pode, portanto, exigir um resgate para restaurar a máquina ou os dados que ela contém. Tendo uma margem de lucro elevada e uma cadeia bastante simples e muito eficiente de pessoas que precisam estar envolvidas, eles são muito populares.

Por spyware entendemos uma forma de malware que não criptografa dados, mas se esconde em dispositivos, monitora as atividades realizadas pelo usuário e rouba informações confidenciais gravando tudo o que é digitado no teclado. Como as credenciais de e-mail que ele acessa para enviar mensagens contendo outros malwares.

Ataques baseados na Web , este tipo de ataque explora vulnerabilidades em sites ou aplicativos baseados na Web. Os sites comerciais são sites dinâmicos, a natureza dinâmica destes sites permite que um invasor os utilize, faça com que funcione, de uma forma diferente daquela para a qual foram concebidos. As chamadas vulnerabilidades de clique zero pertencem a essas técnicas. Um tipo de ataque muito insidioso, aliás se no phishing é necessário clicar em um link para instalar o malware, no ataque zero-click o software malicioso pode ser instalado no dispositivo ou PC sem que a vítima clique em nenhum link ( Link)

Uma coisa a fazer para se proteger de malware é instalar um antivírus e mantê-lo sempre atualizado. Mantenha os sistemas operacionais atualizados e preste atenção a todos os pequenos dispositivos que podem se conectar à rede. Dispositivos IoT (Internet das Coisas), como TVs inteligentes, assistentes de voz e dispositivos vestíveis, são um alvo cada vez mais popular para hackers. Objetos que, se não forem gerenciados, mas inseridos na rede doméstica, podem ser utilizados como porta de acesso aos nossos dados.

Ameaças no mundo digital

De acordo com o relatório da Clusit , associação italiana especializada em segurança cibernética, o número de ataques cibernéticos cresceu 79% entre 2018 e 2023. O principal objetivo destes ataques é a extorsão, com mais de 83% dos ataques a nível global visando a obtenção de dinheiro resgate. Em Itália, embora a percentagem seja ligeiramente inferior (64%), as empresas, especialmente nos setores da saúde e dos serviços financeiros, são particularmente afetadas pelo ransomware.

Não são apenas as empresas que são visadas: os indivíduos também são alvo de fraudes online, chantagem e outras formas de crime cibernético. Além disso, notícias recentes mostram-nos como as instituições públicas e os serviços de utilidade pública também são vulneráveis. Um ataque a infraestruturas críticas pode ter consequências desastrosas, não só em termos económicos, mas também para a privacidade, a segurança nacional e a continuidade de serviços essenciais.

Para se proteger dessas ameaças, é fundamental tomar medidas de segurança adequadas, como fazer backup regularmente dos seus dados, manter o software e os sistemas operacionais atualizados, ter cuidado com e-mails suspeitos e manter-se atualizado sobre as melhores práticas de segurança cibernética.

Como se proteger

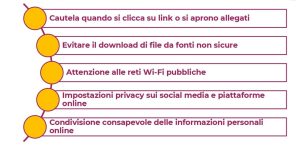

Para se proteger das ameaças cibernéticas, é essencial estar atento aos fatores humanos e tecnológicos.

Fator Humano : Desconfie de ofertas de ganhos fáceis ou anexos suspeitos. Smartphones caros nem sempre estão disponíveis. Evite baixar arquivos de fontes não confiáveis e tome cuidado com pen drives que podem conter malware. Existem dispositivos de proteção que tornam os pen drives somente leitura, evitando alterações acidentais ou maliciosas nos dados. As redes Wi-Fi públicas costumam ser inseguras, portanto, evite atividades confidenciais, como serviços bancários ou compras on-line.

Proteja sua conexão com uma VPN (criptografa o tráfego) e reduza ao mínimo o compartilhamento de informações pessoais online. Para redes sociais, prefira plataformas que permitam que sua conta mascare seu número de telefone. Seria melhor não fornecê-lo, para limitar ainda mais a rastreabilidade. Não compartilhe informações pessoais on-line, pois elas podem ser usadas para fins fraudulentos. Com o advento da IA generativa, vídeos inteiros podem ser gerados a partir de algumas imagens. Finalmente, eu uso autenticação multifator.

Fator tecnológico : Use senhas fortes e exclusivas para cada conta e considere usar um gerenciador de senhas para gerá-las e armazená-las com segurança. Mantenha todos os seus dispositivos e softwares atualizados, evitando instalar aplicativos de fontes não oficiais. Não faça root ou desbloqueie seu smartphone, pois isso compromete a segurança do seu dispositivo e o torna mais vulnerável a ataques.

Considerações finais

O utilizador tem cada vez menos controlo sobre os dados e este é um problema cada vez mais premente no mundo digital. Para conter este risco, é essencial recorrer a prestadores de serviços digitais capazes de oferecer garantias concretas em matéria de segurança dos dados. A certificação ISO 27001 representa um importante ponto de referência neste sentido.

ISO 27001 é uma norma internacional que estabelece os requisitos para um sistema de gestão de segurança da informação (SGSI). Uma empresa certificada pela ISO 27001 implementou uma série de controles e medidas rigorosas para proteger os dados dos seus clientes, garantindo um verdadeiro compromisso com a segurança cibernética.

O artigo Cibersegurança: veja como proteger nossos dados online foi escrito em: Tech CuE | Engenharia de perto .