Aproveite os cabos SATA como antena para roubar dados sem fio

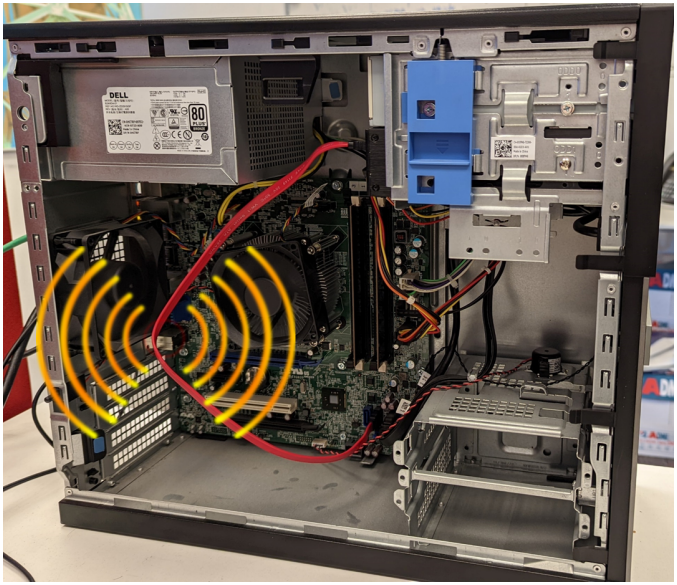

Um pesquisador de segurança descobriu uma nova maneira de roubar dados de sistemas que estão fisicamente desconectados da rede , usando os cabos Serial ATA (SATA) existentes na maioria dos computadores como uma antena sem fio que envia dados por sinais de rádio . Isso permite, portanto, o vazamento de dados de sistemas que, teoricamente, são protegidos por comunicações para o exterior.

Sistemas fisicamente isolados e/ou desconectados da rede (air-gapped) são utilizados em ambientes críticos que, portanto, necessitam estar fisicamente isolados de redes menos seguras , como aquelas conectadas à Internet pública. Eles são normalmente encontrados em programas de desenvolvimento militar, governamental e nuclear, bem como sistemas de controle industrial em setores críticos (por exemplo, petróleo, gás, financeiro, eletricidade).

SATAn: o ataque de canal lateral que usa cabos sata como antenas

Apelidado de "SATAn", o ataque foi descoberto por Mordechai Guri , chefe de pesquisa e desenvolvimento dos laboratórios de pesquisa de segurança de computadores da Universidade Ben-Gurion, em Israel, e teoricamente poderia permitir que um adversário roubasse informações confidenciais.

O ataque começa infectando o sistema alvo (protegido com a técnica air-gap). Embora isso não seja uma tarefa fácil, há relatos de sistemas comprometidos como esses, como o Stuxnet. O malware instalado visa atingir informações confidenciais e prepará-las para exfiltração, modulando e codificando-as .

Uma vez que os dados estão prontos, os cabos SATA são usados como uma "antena" para transmitir os dados secretos . O malware então usa a "antena" em questão para enviar os dados recém-lidos e criptografados. O pesquisador descobriu, de fato, que os cabos SATA usados em computadores podem fornecer um canal de rádio com frequências entre 5,9995 e 5,9996 GHz.

A interface SATA pode emitir sinais de rádio durante certas operações de leitura e gravação . A partir daqui, deduzimos como um ataque de canal lateral sabe, que explora os efeitos secundários que um sistema físico produz no ambiente circundante simplesmente trabalhando. O malware usado nos ataques SATAn pode, portanto, executar funções de leitura/gravação muito específicas que refletem o conteúdo dos dados roubados.

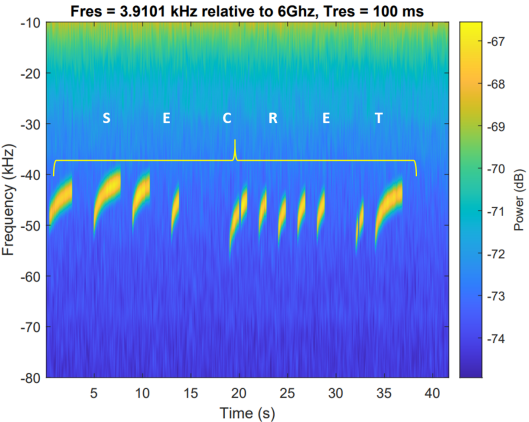

Durante a pesquisa, Guri conseguiu gerar sinais eletromagnéticos para transmitir a palavra "SECRETO" de um sistema completamente desconectado da rede para um computador próximo . O receptor deve ser capaz de identificar o início de uma transmissão válida de cabos SATA com protocolo SATA 3.

“Em um cenário de ataque do mundo real, o receptor pode ser implementado como um processo no computador vizinho ou incorporado em um receptor de hardware dedicado”, explica o pesquisador em um artigo técnico.

Mas qual é a distância máxima possível entre os dois sistemas para poder se comunicar? Através de vários testes com vários sistemas e configurações, o pesquisador determinou que a distância máxima entre o transmissor e o receptor não pode ser superior a 120cm , caso contrário a taxa de erro de bits aumenta tanto que não é mais possível garantir a integridade da mensagem.

A distância entre o transmissor e o receptor também afeta o tempo que leva para enviar dados. Dependendo da distância, pode demorar até 1,2 segundos por bit:

"Transmitimos os dados com uma taxa de bits de 1 bit/s, que provou ser o tempo mínimo para gerar um sinal forte o suficiente para modulação"

Uma contramedida interessante proposta no documento é usar um jammer SATA , que monitora operações suspeitas de leitura/gravação de aplicativos legítimos e adiciona ruído ao sinal. No entanto, o uso excessivo do disco para gerar o sinal de interferência acelera o desgaste do hardware e seria difícil distinguir entre operações legítimas e maliciosas em um ambiente de tempo de execução.

Ao longo dos anos, Guri e sua equipe mostraram que redes isoladas ainda podem permitir que informações sensíveis escapem por meio de sinais (luz, vibração, som, calor, campos magnéticos ou eletromagnéticos) gerados por componentes presentes em sistemas como monitores, alto-falantes, cabos. , CPUs, HDDs, câmeras, teclados. Estes se enquadram na categoria já mencionada de “ataques de canal lateral”.

O artigo Usando cabos SATA como antena para roubar dados sem fio foi escrito em: Tech CuE | Engenharia de close-up .