Apple: vulnerabilidade de hardware no chip de segurança T2 para MacOS

As novas gerações de dispositivos MacOS introduzidas a partir de 2018 possuem o chip de segurança Apple T2, baseado no sistema A10 em um chip de iPhones. Recentemente, um grupo de hackers descobriu uma vulnerabilidade que permite obter facilmente permissões de root, modificar processos, acessar até mesmo dados criptografados, inserir malware.

O ataque a dispositivos MacOS é acessível explorando duas vulnerabilidades presentes nos chips A10 dos iPhones: Checkm8 e Blackbird, duas vulnerabilidades já conhecidas pela Apple há quase um ano. Duas questões surgem: Por que as vulnerabilidades do MacOS estão relacionadas ao iPhone? Por que a Apple não corrigiu as vulnerabilidades? O chip T2 do novo MacOS é baseado no chip A10 dos iPhones, razão pela qual MacOS e iPhones têm hardware e software em comum, incluindo vulnerabilidades. A equipe de pesquisa da Apple tentou consertar essas vulnerabilidades, mas parece que a única solução é criar um novo chip de segurança.

O checkm8

Checkm8 (leia checkmate) é uma vulnerabilidade em alguns dispositivos Apple que permite que a memória bootrom seja explorada. As memórias bootrom são um tipo de memória ROM que intervém no momento da inicialização e contém o código para iniciar o dispositivo . O facto desta memória ser vulnerável ou conter bugs, implica que não só pode ser lida como também escrita, alterando assim o procedimento de arranque dos dispositivos Apple.

Segundo alguns pesquisadores, modificar o bootrom pode criar novos processos de boot, alguns perigosos e "personalizar" o seu MacOS. Por ser um erro de memória somente leitura, não há atualização de firmware por definição. A única maneira de escrever no bootrom é explorar esta vulnerabilidade, o que o deixaria ainda mais exposto a ataques de outras pessoas ou malware. A única solução, portanto, continua sendo uma atualização de hardware do dispositivo.

A vulnerabilidade do melro

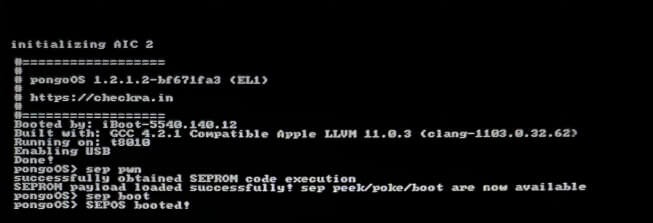

Blackbird é um exploit escrito para a vulnerabilidade da memória SEPROM dos dispositivos Apple. As memórias SEPROM são propriedade da Apple, usadas pelos chips A7 em diante para salvar chaves biométricas e dados importantes, inacessíveis a outro hardware proprietário e não proprietário . Essas memórias são somente leitura, portanto não é possível realizar uma atualização de software, mas é necessária uma atualização de hardware do chip SEP.

Ao combinar a vulnerabilidade bootrom usando o exploit checkm8, o registro IO pode ignorar a proteção de hardware do SEPROM e modificar os dados que ele contém. Para fazer isso, no entanto, é necessário inicialmente desbloquear o dispositivo sabendo a senha ou os dados biométricos. Ao modificar os dados da SEPROM, é possível não autorizar o acesso ao proprietário legítimo. Nem todos os dispositivos Apple com chip A7 + são vulneráveis no SEPROM, você também pode atacar apenas aqueles vulneráveis, mesmo no bootrom.

T2 o (in) chip de segurança

O chip T2 é projetado diretamente pela Apple com ARM Instruction Set Architecture para dispositivos Mac para oferecer um novo nível de segurança aos dispositivos. Um coprocessador protege os dados do Touch ID, ao mesmo tempo que permite armazenamento criptografado e inicialização segura. T2 também oferece vários recursos de mapeamento de tom e detecção de rosto.

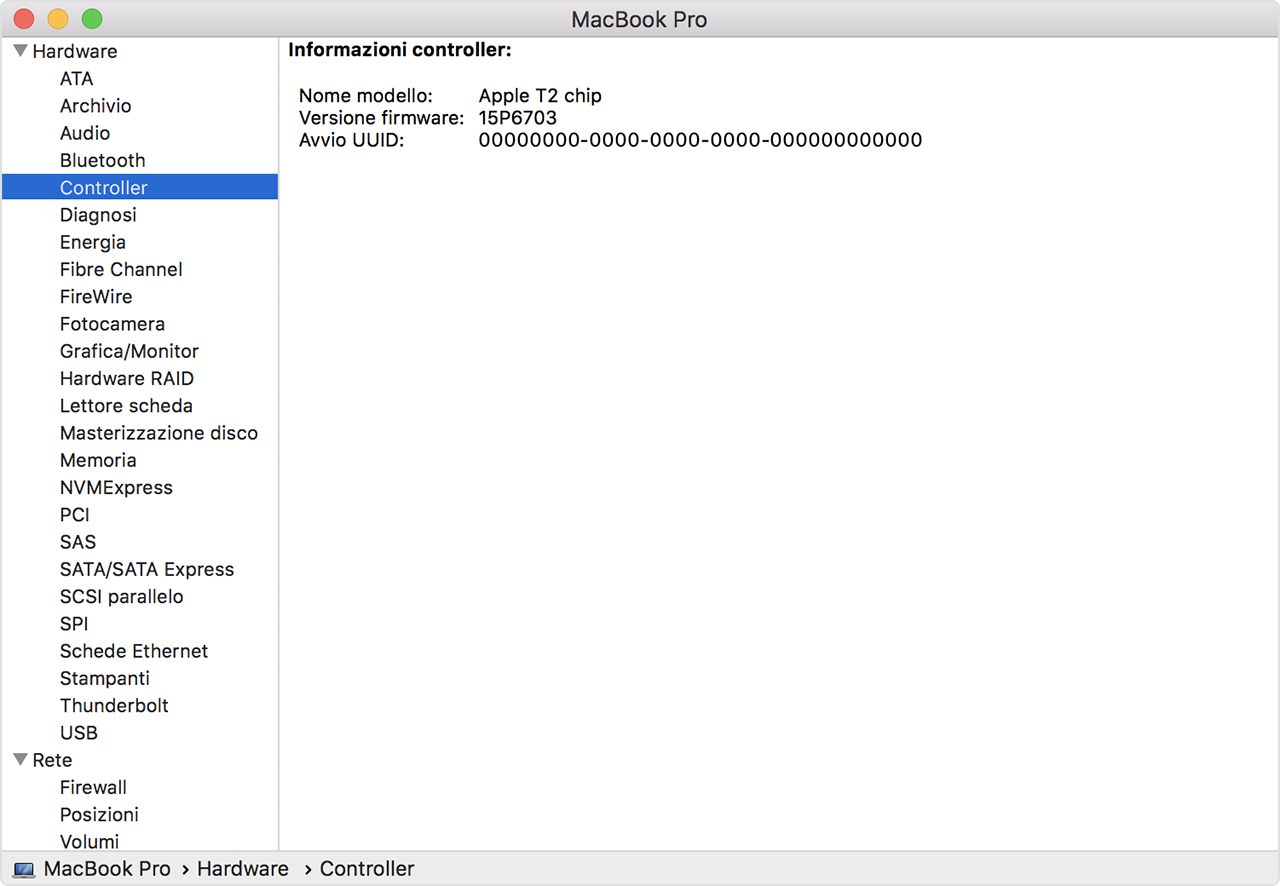

Você comprou recentemente um MacOS, como saber se o seu novo MacOS tem o chip T2 e, portanto, fica vulnerável a ataques cibernéticos? Verifique nas configurações do seu Mac se você encontrar “Apple chip T2” entre os controladores.

O chip T2 executa o bridgeOS, um sistema operacional específico desenvolvido pela Apple para seus dispositivos de hardware , usado não apenas na série T de chips de segurança, mas também no AppleWatch para gerenciar dados criptografados confidenciais e acesso a câmeras e microfones. Por ser um chip de segurança, o T2 gerencia dados importantes como dados biométricos ou senhas para autenticação no dispositivo. Por este motivo, o T2 está equipado com uma memória particular (SEPROM) para armazenar os dados de autenticação do dispositivo.

As vulnerabilidades do chip T2

Depois de descobrir as vulnerabilidades usadas para atacar o chip MacOS T2, vamos mergulhar em alguns detalhes sobre sua vulnerabilidade. De acordo com alguns pesquisadores, em dispositivos Apple com chips T2 é muito fácil entrar no modo DFU sem qualquer autenticação . O modo Device Firmware Update (DFU) é indispensável quando você deseja redefinir seu dispositivo Apple e ele não responde aos comandos, permitindo que você restaure o software para versões anteriores sem erros ou para as configurações de fábrica.

O modo DFU não é apenas para isso, ele tem muitos outros recursos disponíveis se você tiver a assinatura da Apple, que pode ser obtida aplicando o exploit checkm8. Explorando T2 com checkm8 e blackbird, entramos no modo DFU onde é possível habilitar a interface de depuração, tendo acesso root total e privilégios de execução do kernel . Desta forma, é possível acessar qualquer dado e modificá-lo, mesmo os dados criptografados com o File Vault podem ser acessados injetando-se um keylogger.

Com acesso root total, é possível acessar até mesmo arquivos criptografados, modificar processos de inicialização e injetar malware. Para fazer isso, por ser um processo muito longo, o invasor deve ter fisicamente o dispositivo Apple. No momento não foi demonstrado que este procedimento também pode ser realizado com ataques indiretos como phishing, USB, Trojan … A melhor técnica de defesa parece ser não confiar seu MacOS a ninguém . Atualmente, parece haver uma única solução disponível para restaurar o computador sob ataque, a saber, a restauração do chip T2 (solução ainda não verificada).

Neste ponto, muitos podem pensar que a Apple não está trabalhando em uma solução para as vulnerabilidades de seus dispositivos. Há alguns meses, foi lançado um programa para localizar todos os bugs presentes em dispositivos Apple . Quanto à vulnerabilidade T2 dos dispositivos MacOS, como mencionado anteriormente, a única solução é uma atualização de hardware com o possível desenvolvimento de um chip T3 menos vulnerável.

O artigo da Apple: Vulnerabilidade de hardware no chip de segurança T2 para MacOS vem da TechCuE .