O que é malware de firmware e como você pode evitar infecções?

O malware de firmware é persistente e particularmente difícil de detectar. Isso ocorre porque suas cadeias de infecção normalmente visam componentes de computação com privilégios de acesso Ring 0 e superiores. Os privilégios de controle estão muito além do que um usuário de computador típico controla e estão na interseção das comunicações de hardware e memória.

O acesso ao firmware permite que os invasores modifiquem as respostas do hardware, a memória do sistema e os aplicativos instalados. Os ataques de malware podem ser executados por meio de vários modos, incluindo Bluetooth, Wi-Fi e por meio de conexões de Internet padrão.

Por que o firmware do malware é tão formidável

A seguir estão algumas das razões pelas quais o malware de firmware é tão difícil de superar.

1. Malware pode contornar ferramentas antimalware regulares

O malware de firmware tem a capacidade de corromper camadas de alto privilégio. Como os aplicativos de segurança são controlados pelo sistema operacional em execução no firmware, o firmware comprometido pode ser usado para obter acesso a todos os softwares instalados. Uma intrusão de firmware também permite que entidades maliciosas implantem códigos que permitem a administração remota da máquina infectada.

2. O malware é persistente

O malware de firmware é incrivelmente difícil de erradicar, uma vez que atinge uma máquina. Mesmo soluções temporárias (como o uso de virtualizadores) oferecem apenas uma suspensão de curto prazo, evitando que setores inteiros sejam comprometidos simultaneamente.

Alterar os sistemas operacionais e recriar a imagem do sistema também não resolve o problema. Uma atualização completa de firmware é geralmente recomendada para superar o problema e, em casos extremos, uma atualização de hardware.

3. O malware assume as operações de pré-inicialização

O malware de firmware geralmente obtém o controle operacional de um sistema antes mesmo de inicializar. Isso ocorre porque ele controla o hardware e os protocolos de sequência de inicialização.

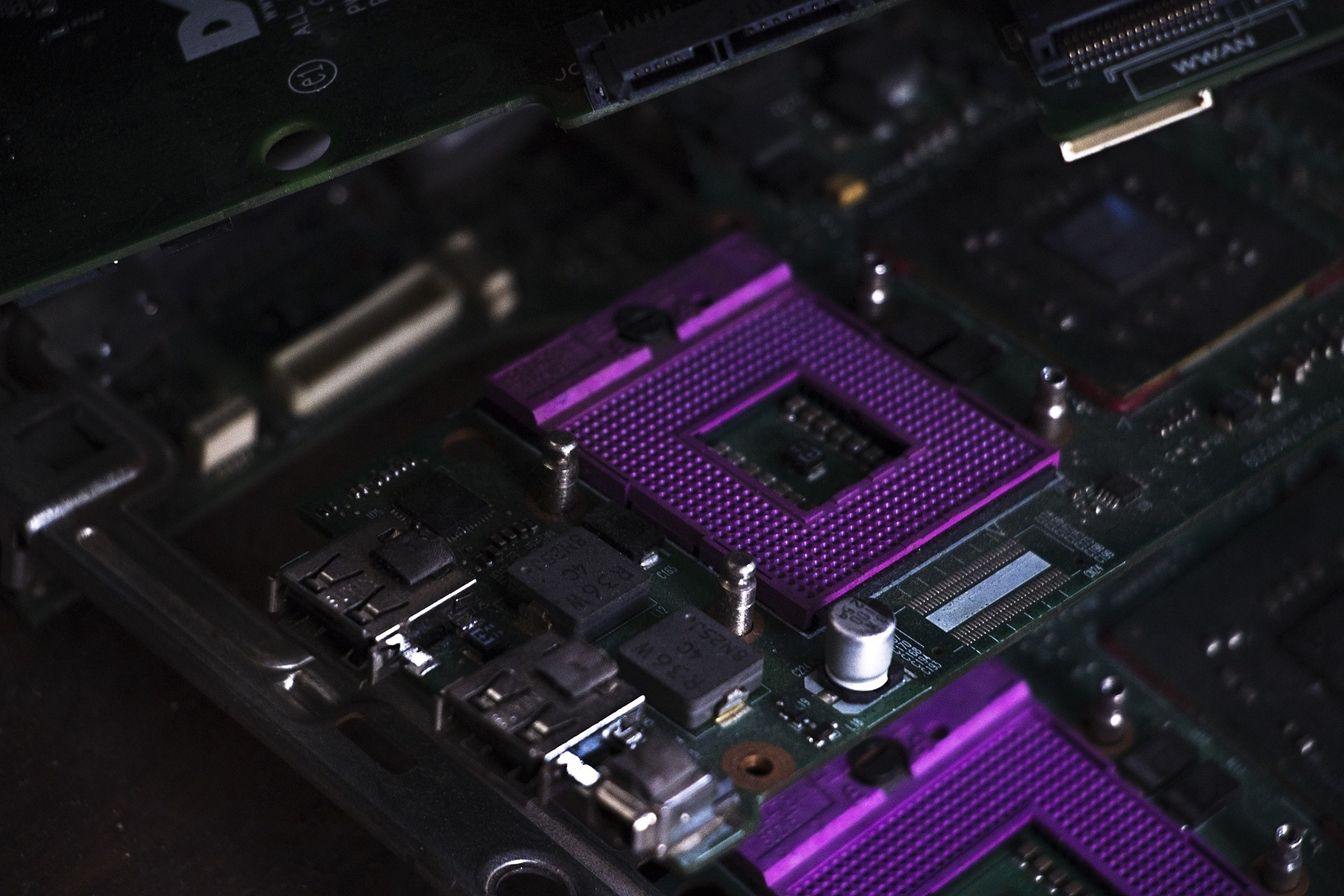

Nos últimos anos, um número significativo tem como alvo o Intel Manageability Engine (ME), um subsistema em chipsets Intel que está localizado no Platform Controller Hub.

O Management Engine funciona mesmo quando o computador está desligado e a única maneira de desligá-lo completamente é desconectando o computador ou removendo a bateria, se for um laptop.

Assim, o malware de firmware direcionado ao sistema ME opera em um ciclo quase contínuo sem passar por sequências de verificação, tornando a detecção excepcionalmente difícil. A boa notícia é que é difícil realizar uma exploração bem-sucedida de ME. Nos casos em que ocorrem tais intrusões, geralmente estão envolvidos atores patrocinados pelo estado.

Vetores de Ataque Comuns

Os sistemas BIOS (Basic Input / Output System) e UEFI (Unified Extensible Firmware Interface) são geralmente os vetores primários para ataques de firmware. As infecções geralmente são realizadas por meio de rootkits e bootkits.

1. Ataques de malware de BIOS

O malware no nível do BIOS geralmente reescreve o código do BIOS e injeta um código malicioso. Como o BIOS está localizado na memória e não no disco rígido, esse tipo de malware não pode ser detectado usando antivírus comum.

Tecnicamente, reprogramar o BIOS é uma tarefa que só pode ser executada por um superusuário. A maioria dos códigos de firmware do BIOS são projetados para evitar isso, bloqueando as edições na Interface Periférica Serial (SPI). Eles também tentam limitar o modo de gerenciamento do sistema (SMM) e as interações do BIOS para manter a integridade do BIOS.

O modo de gerenciamento de sistema (SMM) está presente em processadores baseados em x86. Por causa de seus altos privilégios de memória, ele é usado por hackers para acessar o sistema operacional e o firmware.

Infelizmente, muitos fornecedores de firmware aplicam salvaguardas de segurança superficiais a essas áreas sensíveis, permitindo assim que algumas modificações críticas sejam feitas por entidades maliciosas.

2. UEFI Firmware Malware

O UEFI, assim como o BIOS, é executado quando o computador está inicializando e antes do lançamento do sistema operacional. Ele opera em um chip embutido na placa-mãe. Os atacantes de firmware geralmente tentam modificar seu código para ter controle sistemático sobre uma máquina.

Alguns malwares de intrusão UEFI aproveitam versões de intrusão de ferramentas, como RWEverything, que permitem que os hackers reprogramem o firmware. Em alguns casos, eles os utilizam para sequestrar o controlador SPI, que por sua vez gerencia o UEFI.

Muitos kits UEFI maliciosos começam analisando se está desbloqueado ou protegido contra gravação. O firmware UEFI normalmente deve ser protegido contra gravação, mas alguns fornecedores deixam essa opção aberta. Isso permite que os hackers implantem seus próprios patches UEFI.

Prevenção de ataques de firmware

A seguir estão algumas das medidas de mitigação que devem ser tomadas para evitar malware de firmware.

1. Procure compromissos

Para evitar que um sistema ataque ataques de firmware, a integridade do BIOS ou UEFI deve ser verificada primeiro. A estrutura CHIPSEC está entre as principais ferramentas recomendadas. Ele verifica o BIOS em busca de setores corrompidos e gera um relatório indicando se as configurações estão bloqueadas ou não. Também mostra aqueles que foram modificados.

É importante observar que a estrutura não é de forma alguma suficiente para prevenir ataques e é apenas uma ferramenta de diagnóstico.

2. Habilite o TPM

A ativação do Trusted Platform Module (TPM) no BIOS após a compra de uma nova máquina aumenta a segurança. O recurso valida a integridade do hardware por meio de hashing criptográfico.

Ele verifica se o registro mestre de inicialização (MBR) e os hashes de configuração da ROM opcional correspondem ao valor esperado. Resolver para o valor esperado significa que seus códigos não foram adulterados.

3. Use máquinas com Intel BootGuard

É melhor usar um computador com Intel BootGuard habilitado. Muitos computadores modernos vêm com esse recurso. Impede que a máquina dependa de imagens de firmware não assinadas. Como o TPM, ele também depende de um protocolo de hashing algorítmico para verificar as informações.

4. Ativando o Windows Defender System Guard no Windows 10

O Windows Defender System Guard no Windows 10 tem um recurso que impede ataques de firmware, garantindo uma inicialização segura por meio de atestado baseado em hipervisor e Raiz Dinâmica de Confiança (DRTM). O Windows 10 também tem um mecanismo de verificação UEFI que verifica se há malware de firmware.

O scanner compara percepções de fabricantes de chipset para garantir a integridade e é uma extensão do Microsoft Defender ATP.

As soluções de firmware e malware estão cada vez melhores

Os fabricantes de PC estão começando a prestar mais atenção ao malware de firmware, especialmente porque esse grupo de ameaças tem a capacidade de infectar redes inteiras. Gigantes da tecnologia, como a Microsoft, também estão começando a assumir um papel proativo, fornecendo soluções fáceis de mitigação.

A Microsoft já possui uma classe de PCs especificamente equipados para evitar ataques de firmware. Chamados de PCs Secured-core, eles vêm com proteção em nível de kernel possibilitada por segurança baseada em virtualização (VBS), integridade de código de hipervisor do Windows (HVCI) e medição de raiz dinâmica de confiança (DRTM).

Empresas de segurança online, como Kaspersky e ESET, também estão resistindo e agora têm seus próprios scanners UEFI.