Ao viajar no Primeiro de Maio, aconselho a não usar os cabos de carregamento gratuitos em aeroportos e estações ferroviárias.

Onde você vai brincar durante o feriado de Primeiro de Maio?

Depois de bater o ponto e tirar filmes o dia todo, a bateria do celular logo se esgotará. Neste momento, estações de carregamento públicas em aeroportos, estações ou centros comerciais podem resolver a necessidade urgente – ligue o cabo USB ao telemóvel e tanto a pessoa como o telemóvel parecem estar carregados.

Mas pode haver fraude por trás destas estações de carregamento públicas!

Trata-se de uma armadilha chamada “Juice Jacking” , que existe desde os primórdios dos smartphones, e também foi exposta na festa doméstica 315. Simplificando, o hardware do celular quebrado está disfarçado de carregador. No momento em que o telefone é conectado à energia, os dados e fotos do telefone podem ser roubados.

Há mais de dez anos, quando a armadilha Juice Jacking surgiu pela primeira vez, fabricantes de sistemas de telefonia móvel como Google e Apple já haviam descoberto esse problema e acrescentado medidas como autenticação de conexão USB para protegê-lo. Quando um dispositivo externo deseja acessar os arquivos do telefone, um lembrete aparecerá. Você deve ter visto:

Neste momento, desde que você selecione "Não permitido", esses programas maliciosos não serão capazes de contornar o sistema de segurança do telefone – mas inesperadamente, depois de dez anos, uma versão atualizada do Juice Jacking voltou. De acordo com a Ars Technica, esse novo golpe se chama Choice Jacking.

Como o nome sugere, é para contornar esta opção de segurança mencionada anteriormente.

Para evitar Juice Jacking, os fabricantes criaram um mecanismo de confirmação para a conexão USB de telefones celulares:

Um dispositivo não pode servir como host (como um computador) e como periférico (como um telefone celular ou teclado) ao mesmo tempo. A outra extremidade do USB é usada como periférico do telefone celular (teclado, unidade flash USB) ou como host (computador). Não pode ser usado como host e periférico ao mesmo tempo.

Quando um dispositivo USB é conectado a um celular, a autenticação da conexão só pode ser realizada através do botão “Permitir” do celular.

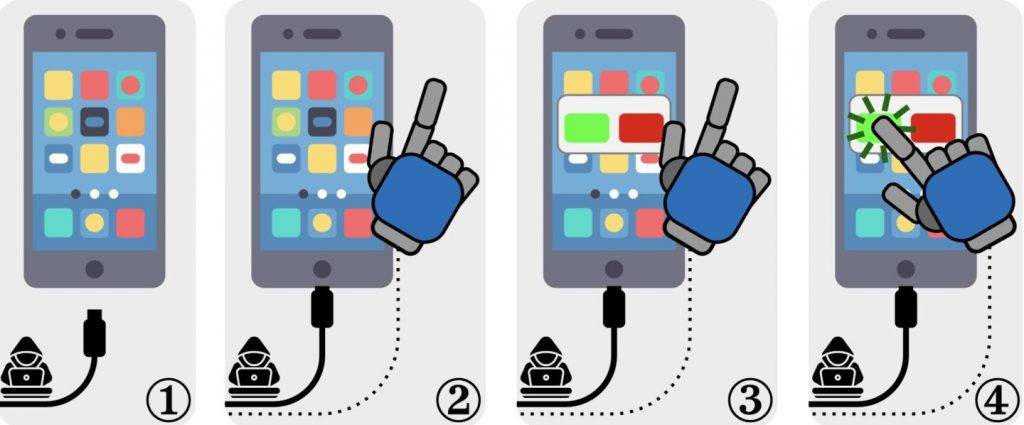

O método do Choice Jacking para romper as medidas de segurança é muito "inteligente": primeiro disfarce o host malicioso como um "periférico" e depois transforme o "periférico" em um "host" – é assim que funciona:

- Quando um usuário se conecta a um host malicioso disfarçado de carregador, ele primeiro se disfarça como um “teclado USB” e envia comandos de teclas para o telefone, como abrir uma conexão Bluetooth.

- Então, este “teclado USB” controlará o telefone para emparelhar com um “teclado Bluetooth” – este “teclado Bluetooth” é na verdade disfarçado pelo host malicioso.

- Em seguida, o host malicioso se disfarça de “host” e inicia uma solicitação de dados ao celular. Neste momento, o telemóvel torna-se um “periférico” e um aviso para autorizar o acesso aos dados aparecerá no telemóvel.

- Por fim, clique no botão “Concordo” do telefone através do “Teclado Bluetooth” para autorizar. Dessa forma, o host malicioso se conecta ao telefone e obtém acesso a todos os dados do telefone.

Esta é uma falha estrutural no mecanismo de conexão USB do telefone, não uma vulnerabilidade de código. Por causa disso, esse golpe é tão universal que tanto o iOS quanto o Android podem ser alvo desse método de ataque.

Mais de uma dúzia de telefones celulares de diversas marcas, incluindo Apple, Google, Samsung e Xiaomi, podem ser violados pelo Choice Jacking. Exceto os dispositivos Apple, que demoram 23 segundos, outros dispositivos Android são violados em menos de alguns segundos. Curiosamente, alguns telefones celulares não suportam o protocolo PD completo, mas desempenham um certo papel protetor e reduzem o risco de serem hackeados pela tecnologia Choice Jacking.

Muitas pessoas podem ver os riscos de conectar um cabo USB misterioso a seus telefones celulares, mas se ele for embalado como uma porta de carregamento gratuita, muitas pessoas, inclusive eu, podem não hesitar em usá-lo quando a bateria do telefone estiver fraca.

E muitos usuários comuns podem não entender completamente o significado por trás da janela pop-up "Permissões USB" que aparece repentinamente em seus telefones celulares. Eles pensam que só concordam com a conexão com o cabo de carregamento, então fecham ativamente a linha de defesa.

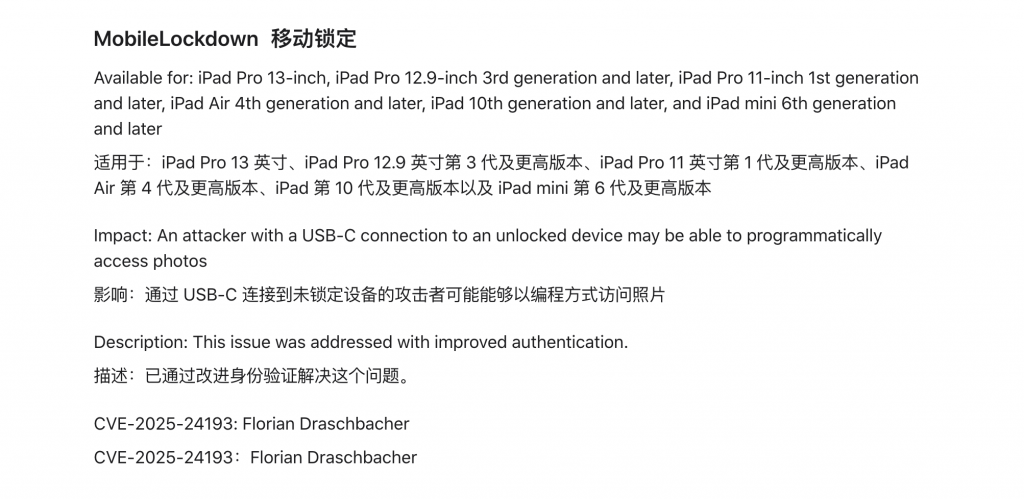

Na verdade, os fabricantes responderam em tempo hábil. A atualização do Android 15 lançada em novembro do ano passado e a versão iOS/iPadOS 18.4 atualizada no mês passado atualizaram mecanismos relevantes e foram testados para funcionar.

No entanto, devido à fragmentação do ecossistema Android, muitos dispositivos antigos podem não receber atualizações relevantes a tempo, e UIs Android de terceiros, como o One UI 7 da Samsung, não adotam o novo mecanismo de verificação USB, mesmo que usem o Android 15, e ainda são vulneráveis a ataques Choice Jacking.

Florian Draschbacher, o descobridor da vulnerabilidade, disse também que embora os fabricantes de dispositivos tenham sido avisados há um ano e reconhecessem a existência deste problema, o progresso de melhoria e reparação dos mecanismos relevantes foi surpreendentemente lento. A possível razão é que , para melhorar ainda mais a segurança do acesso USB aos telemóveis, é necessário adicionar um grande número de medidas de verificação, o que terá um impacto significativo na experiência do utilizador, pelo que os fabricantes estão hesitantes.

Num ecossistema Android mais aberto, os ataques via USB podem ser mais prejudiciais. Porque se o modo "depuração USB" estiver ativado no dispositivo Android, o Choice Jacking pode obter permissões mais profundas no telefone e executar alguns arquivos maliciosos subjacentes. No entanto, a entrada para esta função é relativamente profunda e a maioria dos dispositivos está desligada por padrão.

▲ YouTube@Websplaining

Em relação à questão de segurança do Choice Jacking, que é “vinho novo numa garrafa velha”, a atitude do público já não é tão “tudo é cauteloso” como era quando os smartphones foram utilizados pela primeira vez há dez anos.

Muitas pessoas até zombaram disso, pensando que era apenas uma história de “lobo chorão”: os perigos do Juice Jacking e do Wi-Fi público também eram muito elogiados naquela época, mas na verdade não causaram muitos danos.

Existe também uma espécie de “capitulacionismo”, que é ir até a montanha do tigre mesmo sabendo que há tigres na montanha. Mesmo sabendo que as estações de carregamento públicas podem ser arriscadas, você ainda acha que o problema atual da bateria do celular é mais importante. Além do mais, você sente que informações pessoais vazam muito em tempos normais, e desta vez não é menos importante.

Embora seja um método de ataque muito novo, não há relatos de grandes perdas reais causadas pelo Choice Jacking, isso não significa que os riscos e ameaças por trás dele não existam.

A maneira mais segura é usar seu próprio banco de energia ao viajar ou um banco de energia compartilhado de uma grande marca. Mesmo se houver uma fonte de alimentação pública, é melhor usar seu próprio plugue de carregamento e não usar cabos de carregamento USB de aparência suspeita.

Além disso, existem algumas outras dicas para evitar que seu telefone seja controlado por USB:

- Definir senhas diferentes para seu telefone celular e carteira eletrônica pode bloquear efetivamente algumas pessoas com segundas intenções. Quanto às plataformas de compras online como Taobao e Pinduoduo, é melhor desligar o "pagamento sem senha". De qualquer forma, os métodos atuais de verificação de rosto ou impressão digital são muito convenientes.

- Se você é usuário de iPhone, é altamente recomendável atualizar para iOS 18.4. Esta versão fortalece o mecanismo de verificação do usuário para conexões de acessórios USB, o que pode efetivamente impedir a penetração de alguns Choice Jacking.

- Os smartphones de hoje basicamente precisam ser verificados antes de poderem usar USB para transmissão de dados. Se você for lembrado de verificar ao usar o telefone ou se a janela de verificação relevante piscar, talvez seja necessário ter cuidado com a outra extremidade do cabo USB, caso ele esteja fazendo algo pequeno.

- Muitos dispositivos Android exibirão "Modo USB" quando conectados ao USB para carregamento. Geralmente, pode ser definido como "Somente carregamento" e não clique em "Transferir arquivos", "Transferir fotos" ou "Modo de depuração USB".

Claro, não precisamos entrar em pânico muito com isso. Podemos evitar essas armadilhas de segurança mantendo o sistema de telefonia móvel atualizado normalmente, evitando o uso de cabos USB suspeitos e não concordando casualmente com permissões USB inexplicáveis.

Por fim, desejo-lhe um feliz primeiro de maio e boas férias!

# Bem-vindo a seguir a conta pública oficial do WeChat de Aifaner: Aifaner (WeChat ID: ifanr). Conteúdo mais interessante será fornecido a você o mais rápido possível.