Controlar sua água potável, mas também controlar seu orgasmo? Hoje em dia, os hackers estão mais do que roubando números QQ

À uma hora da manhã, um autor de Ai Faner atualizou repentinamente dois artigos em inglês. O conteúdo não é a área a que normalmente prestamos atenção e o artigo não foi escrito pelo meu colega.

Mas não entre em pânico, não anunciamos a construção do carro, nem abrimos uma linha de reportagem em inglês, só que a conta de um autor foi hackeada. É como se sua conta QQ fosse roubada para fraudar o dinheiro de sua família e colegas de classe, sua conta de pagamento fosse roubada e centenas de milhares de empréstimos fossem roubados e seu número de telefone fosse roubado e seu número de telefone estivesse registrado em vários sites de jogos de azar. conta também foi roubada.

Quando esse tipo de roubo ou refém ocorre a um indivíduo, é provável que cause grande dano ao indivíduo. Mas quando esse tipo de roubo ocorre em alguns caras grandes e coisas públicas, o impacto pode ir além da imaginação.

Os hackers podem fazer quase tudo, exceto saber que não deve abrir uma conta Bitcoin

Objetos conectados à Internet agora podem ser controlados. Após a comercialização bem-sucedida de alguns produtos inteligentes, um produto é sequestrado e crackeado, o que pode afetar um grupo de pessoas.

Os brinquedos sexuais são a existência mais atraente neste caso de quebra e controle remoto. Seis meses atrás, a notícia de que o cinto de castidade masculino foi controlado e resgatado por hackers por 0,02 Bitcoin (cerca de 7.500 RMB) ainda está fresca na memória.

Nesse caso, um motivo importante para a extorsão malsucedida do hacker foi que o cinto de castidade da pessoa extorquida não estava travado no momento. A ameaça é inútil para o extorsionário e pode ser compartilhada com amigos como uma anedota. Mas se alguém é realmente controlado por causa da brecha do cinto de castidade, então ele só pode escolher pagar, afinal, escolher o desmantelamento violento provavelmente vai se machucar.

Há muitos brinquedos sexuais semelhantes mencionados nas notícias.

Um cinto de castidade vestível desenhado por uma empresa em Guangdong, China, custa US $ 190 (aproximadamente RMB 1.250) para homens, e a maioria das pessoas que podem pagar pode pagar o resgate. A intenção original deste cinto de castidade é fornecer controle remoto para o celular do parceiro do usuário, de forma que não haja um dispositivo de desbloqueio manual.

Claro, depois de ser comprometido por hackers, tanto o usuário quanto o parceiro perdem o controle do cinto de castidade.

▲ Inteligência é um dos pontos promocionais do produto

O massageador de controle remoto " Panty buster " da empresa alemã Amor Gummiwaren também pode ser facilmente hackeado, mesmo que não seja um hacker. Este produto permite a conexão de Bluetooth não autenticado. Pessoas que têm um pouco de conhecimento sobre produtos inteligentes podem sequestrar o dispositivo dessa forma.

Além disso, a empresa canadense Standard Innovation também foi processada por usuários por vazar informações pessoais de muitos usuários no aplicativo de brinquedos sexuais. Temos que sentir que os produtos sexuais são realmente uma área de difícil acesso, fácil de ser sequestrada e extorsão, a maioria das pessoas escolherá engolir a fruta amarga em silêncio.

▲ O destruidor de calcinhas também pode ser controlado remotamente. Foto de: Houston Chronicle

A descoberta de vulnerabilidades em produtos comerciais não é nova, mas em muitos casos, instalações públicas também podem ser atacadas. Em março de 2019, um jovem de 22 anos de idade usou o controle remoto para fechar o sistema público de água potável em um condado do Kansas e, portanto, enfrentou 20 anos de prisão.

Essa é a lacuna deixada pela própria Câmara Municipal. Para permitir que os funcionários monitorassem o sistema de água a qualquer momento, eles instalaram um software de acesso remoto e não tinham autoridade para encerrar os funcionários demitidos, fazendo com que os funcionários demitidos pudessem "logar remotamente" para operar o sistema.

O mesmo aconteceu na estação de tratamento de água da Flórida, quando um novo software de controle remoto foi instalado, eles não alteraram a senha nem apagaram o software de controle remoto original, o que causou a invasão do sistema.

Felizmente, embora o sistema público de água tenha sido violado nos dois casos acima, o consumo residencial de água não foi afetado.

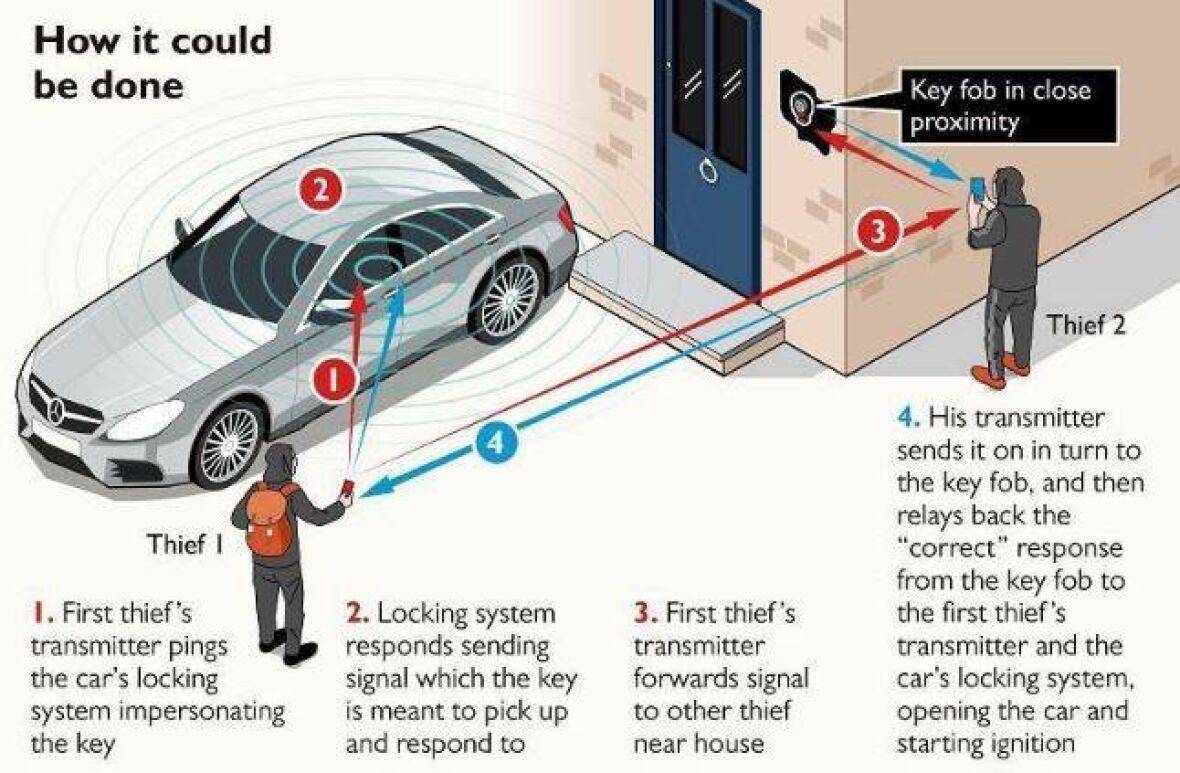

Acontece que em muitos crimes inteligentes, grandes perdas de propriedade não são incomuns. Hoje, quando os pneus estão trabalhando duro para se tornarem inteligentes, é mais provável que os carros sejam roubados. Com apenas algumas ferramentas profissionais, um ladrão pode roubar o carro silenciosamente em alguns minutos.

Se os hackers começarem com carros inteligentes em rede, um grande número pode até paralisar diretamente o sistema de transporte público. David Yanni, assistente de pesquisa do Georgia Institute of Technology Laboratory, disse: "Durante a hora do rush, os hackers podem paralisar completamente o tráfego desligando 20% dos carros. Se 20% dos carros não podem dirigir normalmente, uma cidade pode ser dividida em indivíduos partes. Ilha isolada. "

▲ Foto de: Times

Quando propriedade, transporte e negócios públicos podem ser invadidos, também precisamos estar alertas para mais problemas com produtos inteligentes.

"Inteligência" também pode causar acidentes, violência doméstica e ataques terroristas

Inteligentes, com a bênção da tecnologia, os produtos de consumo que você usa têm cada vez mais atributos que atendem às suas necessidades. Permite controlar remotamente, ao chegar em casa, o ar condicionado está ligado e a temperatura ambiente agradável; pode liberar as mãos, controlar o equipamento em casa por voz e pedir e proibir; pode completar a empresa para você, e ajudá-lo a lidar com as coisas por meio de aprendizado profundo, eficiência Super alta.

Este é o lado atraente da inteligência.

▲ Cortinas inteligentes sabem quando abrir

Muitas empresas de redes ecológicas vão até mostrar uma boa imagem da vida futura em seus próprios vídeos promocionais – torradeiras que começam a assar automaticamente, cortinas inteligentes que se abrem na hora certa e luminárias que brilham um pouco à medida que o sol se põe. Mas e se essas coisas não forem controladas por você? Em outras palavras, o controle que você pensa não é mais forte, esse é o lado não atraente da inteligência.

Se o projeto de uma aeronave depende muito da direção automatizada, isso pode causar um acidente aéreo. Em 2009, o voo 447 da Air France caiu no Oceano Atlântico, matando todos os 228 passageiros. A equipe de investigação final do acidente aéreo concluiu que "as funções do piloto automático e do controle fly-by-wire não funcionaram corretamente e foram desligadas por si mesmas, e o piloto não pode assumir manualmente o controle da aeronave".

O New York Times também publicou " Quando as casas inteligentes se tornam" cúmplices "da violência doméstica ".

Neste artigo, a existência da casa inteligente torna-se uma forma de o agressor controlar a vítima. Como o aplicativo no smartphone pode se conectar a esses dispositivos inteligentes, o perpetrador pode controlar remotamente os objetos diários da casa para monitorar a situação em casa e intimidar a vítima.

A inteligência também tornará as guerras "prosaicas". Ao manipular o campo de batalha à longa distância, o sentimento de admiração dos militares pela guerra será diluído. Quando o "grito" não for mais severo, a indiferença o seguirá.

Por outro lado, a inteligência tornará os ataques terroristas mais fáceis. O cientista da computação Stuart Russell disse que o maior vencedor da corrida armamentista da inteligência artificial serão "pequenos Estados desonestos e atores não-estatais como terroristas", que podem obter tais tecnologias do mercado negro clandestino. Em um futuro próximo, pequenos drones de nível comercial movidos por inteligência artificial que podem ser transformados em ferramentas de ataque podem prejudicar pessoas mais comuns.

Isso pertence ao lado assustador da inteligência.

Se o conteúdo de nossa primeira parte ainda é devido aos perigos ocultos causados por ataques de hackers, então estamos falando sobre o impacto de "fora de controle" da inteligência do produto. Depois que o produto é industrializado, seu designer perde o controle sobre os cenários de aplicação do produto. Como é usado, como é transformado e como funciona em um estado específico tornaram-se novos problemas.

Inteligência imparável: como controlar o interruptor com suas próprias mãos

O repórter de tecnologia Kashmir Hill uma vez rastreou a frequência de comunicação de 18 dispositivos inteligentes em casa em um roteador especial e descobriu que esses dispositivos inteligentes não "paravam de funcionar" por mais de uma hora quando ninguém estava em casa por uma semana.

Na questão da inteligência, nunca faltam exemplos extremos. Se os consumidores não querem se envolver na onda da inteligência, parece que eles só podem optar por não usar nenhum dispositivo inteligente, o que está se tornando cada vez mais difícil em um ambiente onde a tendência da inteligência é imparável. Sob essa circunstância, um exemplo de inteligência boa e segura tornou-se o "panda gigante".

A Estônia é este panda precioso.

Em 2007, a Estônia sofreu um ataque cibernético por hackers. Depois que o ataque estourou, uma grande quantidade de informações não pôde ser enviada e o financiamento online foi suspenso. A Estônia, que dependia muito da Internet para as operações diárias, estava quase paralisada e só pôde responder com um desligamento de emergência das comunicações externas. Naquela época, a Estônia era um caso de referência de excesso de inteligência no país. Diz a mais pessoas que se você confiar demais na Internet, terá que enfrentar as consequências de uma possível paralisia de todo o sistema.

▲ Estônia foi atacada

Mas a Estônia não mudou seu curso. Após esse ataque cibernético, a Estônia publicou a "Estratégia de segurança de rede da República da Estônia", que tinha como objetivo a escalada das deficiências da rede. Lauri Ayre, o ex-secretário de defesa do Ministério da Defesa da Estônia, disse que após o ataque cibernético, uma grande quantidade de investimento em nível estadual levou ao desenvolvimento de políticas e regulamentos para o governo e o setor privado, e sua infraestrutura de rede tornou-se mais confiável.

Uma falha não impediu o desenvolvimento de inteligência online na Estônia. Hoje, a Estônia é um país onde, além do casamento e do mercado imobiliário, outros assuntos podem ser resolvidos online. No site oficial do governo da Estônia, você pode até ver a Estônia compartilhar sugestões sobre como lidar com questões de segurança cibernética.

“A tecnologia é realmente muito barata e qualquer país pode ser digitalizado de forma inteligente. No entanto, muitos países não têm consciência política da tecnologia e promulgam leis para implementar a digitalização.” O ex-presidente da Estônia Toomas Hendrik Ilves mencionou em uma sessão de compartilhamento. A tecnologia não é o principal órgão da digitalização do País. O avanço da digitalização exige o progresso simultâneo das leis e da ética.

▲ Depois de ser atacada em 2007, a Estônia não desistiu do seu próprio caminho

Quando a tendência de inteligência é inevitável, os produtos inteligentes podem precisar adicionar um novo link de inspeção de segurança de rede; além de fornecer os métodos de uso mais recentes, é melhor deixar algumas opções de switch tradicionais para os usuários; e no processo inteligente de algum público assuntos Os tomadores de decisão também precisam garantir a segurança e a confiabilidade do sistema.

Hoje, quando a tendência da inteligência não pode ser interrompida, os consumidores provavelmente só podem controlar os interruptores de seus dispositivos inteligentes em suas próprias mãos. Mas se você deseja confirmar que o controle do switch pertence a você, mais trabalho ainda precisa contar com o projetista do produto e com a legislação para equipamentos inteligentes.

#Bem-vindo a seguir a conta oficial do WeChat da Aifaner: Aifaner (WeChat ID: ifanr), mais conteúdo interessante será fornecido a você o mais rápido possível.