Por dentro da biometria: o funcionamento técnico por trás da nova era da segurança digital

Todos os dias confirmamos a nossa identidade: através de documentos, códigos, chaves físicas ou cartões magnéticos (“algo que você tem”). Na infosfera, porém, usamos PINs, senhas e códigos (“algo que você conhece”). Porém, esses métodos apresentam limitações de segurança, como a possibilidade de roubo ou perda.

Daí a necessidade de uma abordagem mais confiável, baseada em “algo que você é”: a biometria. Esta disciplina, que aproveita nossas características físicas e comportamentais únicas, oferece uma solução inovadora em segurança digital, aliando confiabilidade e praticidade

O que é biometria

A biometria é a disciplina científica que estuda as características físicas e comportamentais únicas de um indivíduo para identificá-lo de forma única. Estas características, como impressão digital, rosto, íris ou voz, são analisadas por sistemas informáticos para verificar a identidade de uma pessoa e permitir-lhe, por exemplo, desbloquear o seu smartphone, aceder a um edifício ou efetuar pagamentos seguros. Existem dois tipos principais de biometria:

- Biometria fisiológica : mede características intrínsecas, como impressão digital.

- Biometria comportamental : baseia-se em ações realizadas pelo indivíduo, como assinaturas manuscritas.

Esta tecnologia está transformando a segurança da identificação pessoal. Embora exista há décadas, só recentemente entrou na vida quotidiana, melhorando o acesso a locais, serviços e dispositivos em sectores como finanças, saúde, comércio, educação e telecomunicações. A difusão generalizada reduziu muitas das preocupações iniciais com a privacidade. Os dados biométricos, graças à sua singularidade e dificuldade de falsificação, são simples de usar e muito precisos.

O reconhecimento biométrico é utilizado por organizações públicas ou privadas para autorizar o acesso a instalações, informações e serviços. Os métodos de autenticação são baseados em três princípios: algo que o usuário tem , sabe ou é .

Algo que o usuário possui

Dispositivos como cartões de memória (armazenam dados), cartões inteligentes (armazenam e processam dados) e pen drives contêm uma chave de acesso que permite operações específicas (por exemplo, cartão Postamat). Porém, como o sistema autentica o objeto e não o proprietário , essas ferramentas apresentam riscos relacionados à possibilidade de roubo, empréstimo ou clonagem.

Algo que o usuário sabe

Senhas, PINs e respostas prontas a perguntas são fáceis de memorizar, mas igualmente fáceis de adivinhar. Outros riscos relacionados com senhas e PINs incluem roubo, espionagem e ataques de hackers, bem como a possibilidade de esquecê-los.

Algo que o usuário É

O reconhecimento através de características biométricas, como voz, íris e impressões digitais, é uma das formas mais antigas de identificação. Os elementos biométricos, também frequentemente representados na cultura pop (Star Trek: The Next Generation), exploram a singularidade das características pessoais para autenticação.

Os principais recursos biométricos incluem:

- Face : análise de características específicas que são difíceis de alterar.

- Voz : Identificação de impressão de voz, frequentemente usada em contextos telefônicos.

- Impressões digitais : amplamente utilizadas em medicina forense.

- Assinatura manuscrita : autenticação de documentos baseada na caligrafia e na dinâmica da assinatura.

- Retina e íris : varreduras altamente confiáveis usadas em setores de segurança avançados.

Tipos de biometria

Os tipos de biometria incluem: caligrafia, impressões de voz, reconhecimento facial, impressões digitais e varreduras de retina e íris. Tecnologias como a biometria de assinatura analisam parâmetros dinâmicos, como pressão e velocidade de escrita.

Alguns métodos, como as impressões digitais, têm sido tradicionalmente mais fiáveis do que o reconhecimento facial, mas os recentes avanços tecnológicos estão a diminuir a diferença. É importante ressaltar que algumas tecnologias são mais invasivas, como a movimentação labial, hoje obsoleta.

O objetivo da pesquisa biométrica é melhorar a confiabilidade e a precisão, ao mesmo tempo que minimiza erros como falsos positivos (reconhecimento de impostores) e falsos negativos (rejeição de usuários legítimos).

Notas Históricas

Em 1882, Alphonse Bertillon desenvolveu o primeiro método biométrico científico para identificar criminosos, conhecido como “ bertillonage ”. Baseava-se em descrições e medidas físicas detalhadas, mas com o tempo revelou-se ineficaz, pois percebeu-se que diferentes indivíduos poderiam ter medidas antropométricas semelhantes.

Posteriormente, em 1892, Francis Galton , estudioso de medicina, estatística e antropometria (primo de Charles Darwin), criticou o sistema de Bertillon e introduziu o conceito de " minúcia " (detalhes característicos das impressões digitais), propondo um primeiro sistema, ainda que elementar, de classificação de impressões digitais.

Somente em 1893, o Ministério do Interior britânico reconheceu oficialmente a singularidade das impressões digitais, afirmando que não existem dois indivíduos com a mesma impressão digital. Como resultado, muitos departamentos de polícia começaram a usar impressões digitais para registrar criminosos.

Componentes de um sistema biométrico

Uma aplicação biométrica geralmente consiste em três partes principais:

- Banco de dados : Contém dados biométricos, ou seja, as informações fisiológicas dos sujeitos a serem autenticados.

- Dispositivos e procedimentos de entrada : incluem leitores biométricos, sistemas de upload de informações e outros dispositivos que permitem a conexão do usuário com o sistema de validação.

- Procedimentos de saída e interfaces gráficas : Representam o front-end de todo o sistema, atuando como interface do usuário para interação e feedback.

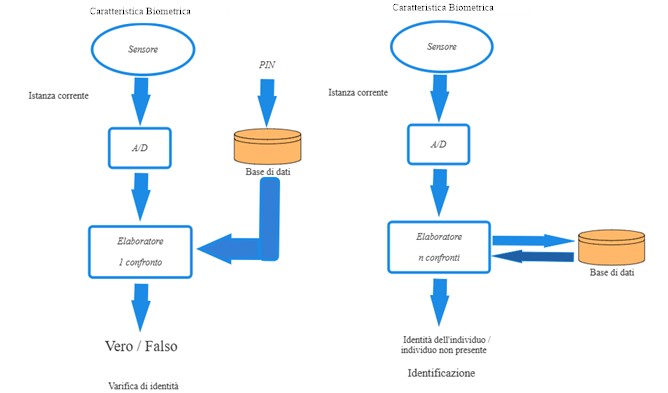

Esta infraestrutura é geralmente utilizada para dois propósitos: autenticação ou identificação.

- Autenticação : Permite verificar se um indivíduo é realmente quem afirma ser.

- Identificação : Determina se uma pessoa pode ser associada a uma das identidades já presentes no banco de dados.

Como funciona

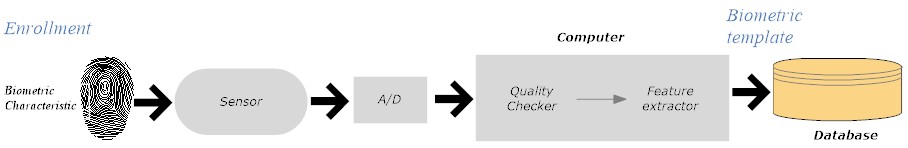

A operação de um sistema biométrico consiste em vários processos fundamentais: aquisição , processamento e verificação ou identificação de identidade. Antes destas fases e independentemente da característica biológica adotada, os sistemas biométricos necessitam de uma fase inicial de registo para funcionarem. Durante esta fase inicial denominada “ Inscrição ”, são adquiridas as instâncias da característica biométrica. Desta forma o usuário se cadastra no sistema biométrico e pode assim ser reconhecido pelo próprio sistema em acessos posteriores.

O processo começa com a coleta de uma característica biométrica, como impressão digital, leitura facial ou da íris, por meio de um sensor dedicado. Para processar os dados analógicos adquiridos é necessário convertê-los para o formato digital. Esta operação é confiada a um conversor Analógico-Digital ( A/D ). A fase de conversão é crucial para padronizar os dados e eliminar eventuais distorções decorrentes da aquisição.

A próxima etapa é o processamento dos dados previamente digitalizados. Esses dados são analisados por algoritmos sofisticados, que extraem as características discriminantes capazes de garantir alta precisão e segurança dos resultados. Estes algoritmos permitem que os dados biométricos sejam representados num formato compacto e reconhecível, minimizando assim falsos positivos e falsos negativos.

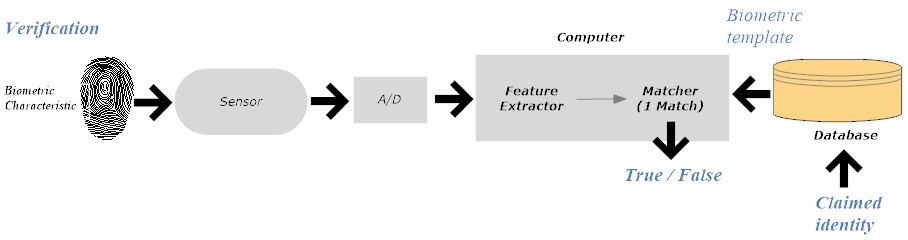

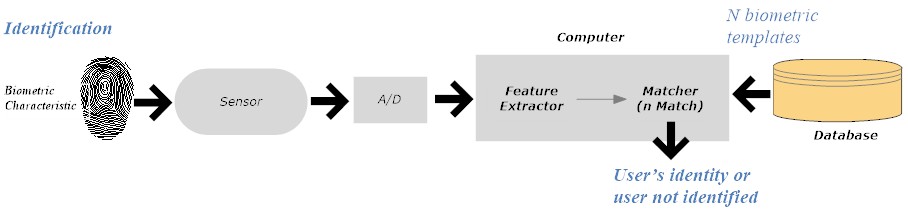

O processo de autenticação biométrica pode ser resumido da seguinte forma:

Verificação de identidade

No processo de verificação, o modelo biométrico extraído é comparado com um modelo previamente carregado na base de dados (fase de Inscrição) e associado à identidade declarada pelo utilizador. A comparação é realizada por um computador que utiliza algoritmos de correspondência. O resultado é booleano: verdadeiro se os dados corresponderem ao modelo (presente no banco de dados), falso caso contrário. Essa abordagem, conhecida como autenticação 1:1 (um para um), é usada, por exemplo, em sistemas de login biométricos, como smartphones.

Identificação

No modo identificação, o modelo biométrico extraído é comparado com todos os modelos presentes na base de dados. Esse processo, conhecido como busca 1:N (um para muitos), identifica um indivíduo ou determina que ele ou ela não está presente no sistema. O processador utiliza algoritmos otimizados para reduzir o tempo de comparação e manter alta precisão, especialmente em grandes bancos de dados.

Varredura de íris

É uma ideia simples: você é seu autenticador. Sua impressão de voz destranca a porta da sua casa. Sua varredura de retina permite que você entre nos escritórios corporativos (Secrets & Lies, Digital Security in a Neyworked World, Bruce Schneieer ).

Sam Altman, conhecido como o “pai da IA” e CEO da OpenAI, empresa que desenvolveu o ChatGPT lançou recentemente sua moeda virtual, a Worldcoin . Com esta nova moeda digital, Altman não pretende apenas revolucionar o modelo económico, mas também inovar o sistema de identificação pessoal. Um dos elementos distintivos da Worldcoin é o World ID , um sistema único de identificação biométrica baseado na leitura da íris.

Mas como funciona a digitalização da íris? A íris é a parte colorida que circunda a pupila e representa uma estrutura com um padrão incrivelmente complexo, tanto que é considerada uma espécie de impressão digital e serve como chave de autenticação biométrica.

Essa área do olho humano possui cerca de 300 características mensuráveis e está entre as mais peculiares de cada indivíduo. Ao contrário de outras características físicas, a íris não muda com o tempo e não pode ser modificada artificialmente. A probabilidade de encontrar duas íris idênticas é extremamente baixa, estimada em uma em 10^78. Até as íris esquerda e direita da mesma pessoa são diferentes. O grande número de pontos característicos torna a varredura da íris mais segura do que a varredura da retina. Além disso, graças à sua posição mais externa em relação à retina, a íris pode ser analisada com métodos menos invasivos e tecnicamente mais simples.

Na prática, um sensor (uma câmera de alta resolução) posicionado a poucos centímetros do olho fotografa as bordas visíveis, realizando varreduras subsequentes delineando os contornos da íris como uma coroa circular. A área é dividida em pequenos segmentos que são analisados e decodificados. O resultado é uma representação matemática da íris, a codificação binária do modelo biométrico é uma string única de 512 bytes, conhecida como Iris Code . Desta forma, o processo de correspondência, ou seja, a comparação de dados biométricos, entre duas íris é simplificado graças à conversão do modelo da íris numa sequência de dígitos binários. Em vez de comparar diretamente as imagens, o sistema analisa as duas strings bit a bit, verificando a correspondência entre os bits individuais.

Benefícios da digitalização da íris

- É visível, mas bem protegido

- É uma característica única e invariável no tempo.

- A imagem da íris é adquirida sem contato direto

- Aquisição: comprimentos de onda infravermelhos

Contra

- Superfície da íris muito pequena

- A aquisição requer uma distância inferior a 10 m para garantir resolução suficiente

- Custos elevados de câmera de alta resolução

A biometria abriu novas portas para a segurança, mas também levanta questões complexas sobre questões atuais como a privacidade e a ética da utilização de identidades digitais. O rápido progresso tecnológico coloca o desafio de abordar estas questões de forma responsável. A biometria como revolução tecnológica e como oportunidade para construir um futuro mais seguro e inclusivo, onde as tecnologias devem necessariamente ser obrigadas a integrar-se harmoniosamente com o conceito de “algorética” , respeitando os valores humanos e a diversidade individual. Um objetivo que grandes empresas, como a CISCO com o “ Rome Call for AI Ethics ”, já perseguem com determinação. Afinal, como nos ensina o Homem-Aranha: “Com grandes poderes vêm grandes responsabilidades”. Portanto, continua a ser essencial que a biometria seja desenvolvida e utilizada com um forte compromisso com a ética e o respeito pelos direitos individuais, para que possa contribuir verdadeiramente para um mundo mais seguro e mais justo para todos.

Fontes:

- Biometria: uma breve introdução, Michael Fairhurst.

- Segredos e Mentiras, Segurança Digital em um Mundo em Rede, Bruce Schneieer.

- Abate, A., Barra, S., Gallo, L., & Narducci, F. (2016, dezembro). Skipsom: Inclinação e curtose de pixels de íris em mapas auto-organizados para reconhecimento de íris em dispositivos móveis. Em 2016, 23ª conferência internacional sobre reconhecimento de padrões (ICPR) (pp. 155-159). IEEE

O artigo Por dentro da biometria: o funcionamento técnico por trás da nova era da segurança digital foi escrito em: Tech CuE | Engenharia de perto .