Hackers podem ter roubado a chave mestra de outro gerenciador de senhas

Os melhores gerenciadores de senhas destinam-se a manter todos os seus logins e informações de cartão de crédito seguros e protegidos, mas uma nova vulnerabilidade importante acaba de colocar os usuários do gerenciador de senhas KeePass em sério risco de serem violados.

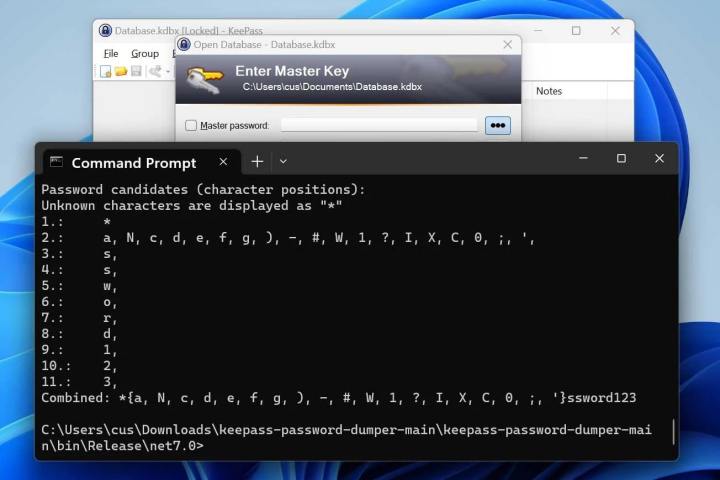

Na verdade, a exploração permite que um invasor roube a senha mestra de um usuário KeePass em texto simples – em outras palavras, de forma não criptografada – simplesmente extraindo-a da memória do computador de destino. É um hack notavelmente simples, mas que pode ter implicações preocupantes.

Gerenciadores de senhas como o KeePass bloqueiam todas as suas informações de login para mantê-las seguras, e todos esses dados são protegidos por uma senha mestra. Você digita sua senha mestra para acessar tudo armazenado em seu cofre, o que o torna um alvo valioso para hackers.

Conforme relatado pela Bleeping Computer , a vulnerabilidade do KeePass foi descoberta pelo pesquisador de segurança 'vdohney', que publicou uma ferramenta de prova de conceito (PoC) no GitHub. Esta ferramenta é capaz de extrair quase toda a senha mestra (exceto o primeiro ou dois primeiros caracteres) de forma legível e não criptografada. Ele pode até fazer isso se o KeePass estiver bloqueado e, potencialmente, se o aplicativo estiver totalmente fechado.

Isso porque ele extrai a senha mestra da memória do KeePass. Como explica o pesquisador, isso pode ser obtido de várias maneiras: “Não importa de onde vem a memória — pode ser o dump do processo, arquivo de troca (pagefile.sys), arquivo de hibernação (hiberfil.sys) ou RAM despejo de todo o sistema.”

A exploração existe graças a alguns códigos personalizados que o KeePass usa. Ao inserir sua senha mestra, você o faz em uma caixa personalizada chamada SecureTextBoxEx. Apesar do nome, essa caixa não é tão segura afinal, já que cada caractere digitado na caixa essencialmente deixa uma cópia restante de si mesmo na memória do sistema. São esses caracteres remanescentes que a ferramenta PoC encontra e extrai.

Uma correção está chegando

A única ressalva a essa violação de segurança é que ela requer acesso físico à máquina da qual a senha mestra deve ser extraída. Mas isso nem sempre é um problema – como vimos na saga de exploração do LastPass , os hackers podem obter acesso ao computador de um alvo usando aplicativos de acesso remoto vulneráveis instalados no computador.

Se um computador de destino foi infectado com malware, ele pode ser configurado para despejar a memória do KeePass e enviar tanto ele quanto o banco de dados do aplicativo de volta ao próprio servidor do hacker, permitindo que o agente da ameaça extraia a senha mestra em seu próprio tempo.

Felizmente, o desenvolvedor do KeePass diz que uma correção está chegando, com um dos possíveis remédios sendo inserir um texto fictício aleatório na memória do aplicativo que ofuscaria a senha. A correção não deve ser lançada até junho ou julho de 2023, o que pode ser uma espera dolorosa para qualquer pessoa nervosa com o vazamento de sua senha mestra. No entanto, o desenvolvedor também lançou uma versão beta da correção, que pode ser baixada no site do KeePass .

A vulnerabilidade apenas mostra que até mesmo aplicativos aparentemente seguros, como gerenciadores de senhas, podem ser violados, e não é a primeira vez que uma fraqueza séria foi encontrada no KeePass . Se você quiser se proteger de ameaças online como esta última exploração, evite baixar aplicativos ou abrir arquivos de remetentes desconhecidos, evite sites questionáveis e use um aplicativo antivírus. E, claro, nunca compartilhe a senha mestra do seu gerenciador de senhas com ninguém.