Os hackers eliminaram este popular software de preparação de impostos à medida que o prazo de apresentação se aproxima

O serviço de software de preparação de impostos autorizado pelo IRS, eFile.com, sofreu recentemente um ataque de malware JavaScript no meio da temporada de impostos, de acordo com o BleepingComputer .

O nefasto arquivo JavaScript foi identificado como popper.js e foi observado por usuários do eFile.com, bem como por pesquisadores de segurança. Acredita-se que o malware tenha surgido no serviço em meados de março e tenha interagido com “quase todas as páginas do eFile.com, pelo menos até 1º de abril”, acrescentou a publicação.

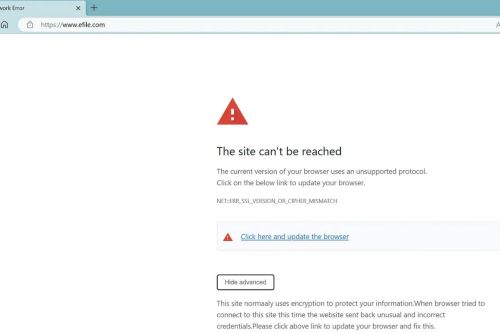

Encontrar esse JavaScript infectado no eFile.com provavelmente resultaria na exibição de um link quebrado, que é retornado por infoamanewonliag[.]online. Os usuários do serviço começaram a discutir a possibilidade de um ataque ao Reddit em 17 de março, observando que uma mensagem de erro SSL que estavam recebendo parecia ser falsa.

Os pesquisadores confirmaram que os erros eram indicativos de um ataque de malware, conectando-os também ao arquivo de malware JavaScript update.js. Esse arquivo atuou no malware como uma dica para fazer os usuários baixarem o arquivo e pode variar dependendo do navegador usado, como [update.exe – VirusTotal] para Chrome ou [installer.exe – VirusTotal] para Firefox.

Tendo conduzido sua própria pesquisa sobre o malware, o BleepingComputer descobriu que os atores mal-intencionados que orquestraram o malware o fizeram a partir de um endereço IP baseado em Tóquio, 47.245.6.91, que provavelmente estava hospedado no Alibaba. A publicação também conectou o endereço IP ao domínio infoamanewonliag[.]online, que também está associado aos ataques.

O BleepingComputer conseguiu estudar uma amostra do script de malware que foi descoberto pelo grupo de pesquisa de segurança, MalwareHunterTeam, que foi escrito em PHP. A publicação determinou que o script é um “malware backdoor” que permite que hackers controlem dispositivos infectados remotamente. Uma vez infectado, o script PHP é executado em segundo plano, permitindo que o malware se conecte a um dispositivo a partir de um servidor de controle a cada dez segundos para executar quaisquer ações nefastas que o malfeitor desejar.

Apesar de o malware ser um “backdoor básico”, há muito potencial para os malfeitores usá-lo para fins muito ruins, incluindo roubo de credenciais ou roubo de dados para extorsão, observou a publicação.

O MalwareHunterTeam criticou o eFile.com por não abordar o ataque por várias semanas. Desde então, foi resolvido; no entanto, a extensão de seu impacto permanece desconhecida.