O que é um ataque man-in-the-middle?

Um ataque man-in-the-middle é difícil de identificar e defender. Os ataques MITM dependem do controle das linhas de comunicação entre pessoas, computadores ou servidores. Os ataques man-in-the-middle nem sempre exigem um computador infectado, o que significa que existem várias vias de ataque.

Então, o que é um ataque man-in-the-middle, e como você pode evitar ser vítima de um?

O que é um ataque man-in-the-middle?

Os ataques man-in-the-middle (MITM) já existiam antes dos computadores. Esse tipo de ataque envolve um invasor se inserindo entre duas partes que se comunicam. Os ataques man-in-the-middle são essencialmente ataques de interceptação.

Para entender melhor como funciona um ataque de intermediário, considere os dois exemplos a seguir.

Ataque man-in-the-middle offline

Um ataque MITM offline parece básico, mas ainda é usado em todo o mundo.

Por exemplo, alguém intercepta sua postagem, lê, reempacota e a envia para você ou para o destinatário original. Então, o mesmo acontece ao contrário quando a pessoa responde a você, com o intermediário interceptando e lendo sua correspondência em cada direção.

Executado corretamente, você não saberá que está ocorrendo um ataque MITM, pois a interceptação e o roubo de dados são invisíveis para você.

Assumir um canal de comunicação entre dois participantes está no cerne de um ataque man-in-the-middle.

Também abre outras vias de engano para o invasor. Se o invasor controla os meios de comunicação, ele pode modificar as mensagens em trânsito. Em nosso exemplo, alguém está interceptando e lendo a correspondência. A mesma pessoa pode modificar o conteúdo da sua mensagem para perguntar algo específico ou fazer uma solicitação como parte de seu ataque.

Como o MITM controla sua comunicação, eles podem remover quaisquer referências posteriores à pergunta ou ao pedido, deixando você sem saber.

Ataque man-in-the-middle online

Um ataque man-in-the-middle online funciona da mesma maneira, embora com computadores ou outro hardware digital no lugar do antigo correio tradicional.

Uma variante de ataque MITM gira em torno de você se conectar ao Wi-Fi público gratuito em um café. Uma vez conectado, você tenta se conectar ao site do seu banco.

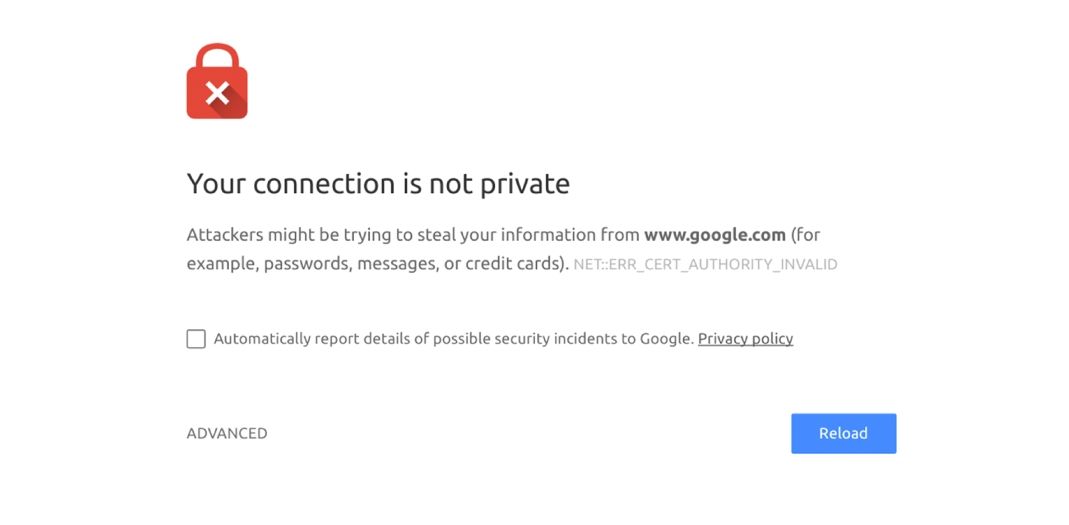

Para o nosso exemplo, você encontra um erro de certificado informando que o site do banco não possui o certificado de criptografia apropriado. Isso alerta para o fato de que algo está errado com a configuração do site do banco e que um ataque MITM está em andamento.

No entanto, muitas pessoas simplesmente clicam nesta mensagem de erro e acessam o site do banco independentemente. Você entra no portal bancário, envia algum dinheiro, paga algumas contas e tudo parece bem.

Na realidade, um invasor pode ter configurado um servidor e um site falsos que imitam o seu banco. Quando você se conecta ao falso servidor do banco, ele busca a página da web do banco, modifica-a um pouco e a apresenta a você. Você insere seus detalhes de login normalmente, e esses detalhes são enviados para o servidor intermediário.

O servidor MITM ainda conecta você ao banco e apresenta a página normalmente. Mas o servidor intermediário do invasor capturou suas credenciais de login, prontas para exploração.

Nesse cenário, a mensagem de aviso inicial era o erro do certificado de criptografia avisando que a configuração do site não estava correta. O servidor man-in-the-middle não tem o mesmo certificado de segurança que o seu banco – embora possa ter um certificado de segurança de outro lugar.

Tipos de ataques man-in-the-middle

Existem vários tipos diferentes de ataque MITM:

- Spoofing de Wi-Fi: um invasor pode criar um ponto de acesso Wi-Fi falso com o mesmo nome de uma opção local de Wi-Fi gratuito. Por exemplo, em um café, o invasor pode imitar o nome do Wi-Fi ou criar uma opção falsa chamada "Wi-Fi de convidado" ou semelhante. Depois de se conectar ao ponto de acesso não autorizado, o invasor pode monitorar sua atividade online.

- HTTPS spoofing : o invasor engana seu navegador fazendo-o acreditar que você está usando um site confiável, redirecionando o tráfego para um site inseguro. Quando você insere suas credenciais, o invasor as rouba.

- Hijacking SSL : quando você tenta se conectar a um site HTTP inseguro, seu navegador pode redirecioná-lo para a opção HTTPS segura. No entanto, os invasores podem sequestrar o procedimento de redirecionamento, colocando um link para seu servidor no meio, roubando seus dados e quaisquer credenciais que você inserir.

- Spoofing de DNS : O Sistema de Nomes de Domínio ajuda você a navegar na Internet, transformando os URLs em sua barra de endereços de texto legível para endereços IP legíveis por computador. Uma falsificação de DNS, então, força seu navegador a visitar um endereço específico sob o controle de um invasor.

- Hijacking de email : se um invasor obtiver acesso à caixa de correio, ou mesmo a um servidor de email, de uma instituição confiável (como um banco), ele pode interceptar emails de clientes contendo informações confidenciais ou até mesmo começar a enviar emails como a própria instituição.

Esses não são os únicos ataques MITM. Existem inúmeras variantes que combinam diferentes aspectos desses ataques.

HTTPS impede ataques man-in-the-middle?

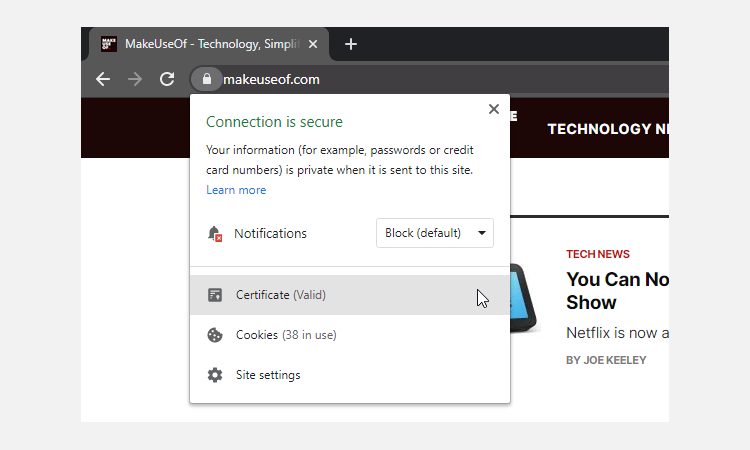

O cenário acima ocorre em um site de banco que usa HTTPS, a versão segura do HTTP. Assim, o usuário encontra uma tela avisando que o certificado de criptografia está incorreto. Quase todos os sites agora usam HTTPS, que você pode ver representado como um ícone de cadeado na barra de endereço, ao lado do URL.

Por muito tempo, apenas sites que veiculam informações confidenciais foram aconselhados a usar HTTPS. A norma agora mudou, especialmente desde que o Google anunciou que usaria HTTPS como um sinal de classificação de SEO. Em 2014, quando a mudança foi anunciada pela primeira vez, entre 1% e 2% dos principais um milhão de sites globalmente usavam HTTPS. Em 2018, esse número havia disparado, com mais de 50 por cento do milhão de principais implementando HTTPS.

Usando uma conexão HTTP padrão em um site não criptografado, você não receberia o aviso do nosso exemplo. O ataque man-in-the-middle ocorreria sem qualquer aviso.

Então, o HTTPS protege contra ataques MITM?

MITM e SSLStrip

Sim, o HTTPS protege contra ataques man-in-the-middle . Mas há maneiras de os invasores derrotarem o HTTPS, removendo a segurança adicional oferecida à sua conexão por meio de criptografia.

SSLStrip é um ataque man-in-the-middle que força o navegador a permanecer no modo HTTP em vez de começar a usar HTTPS quando disponível. Em vez de usar HTTPS, SSLStrip "tira" a segurança, deixando você com o velho HTTP comum.

Você pode nem perceber que algo está errado. Nos dias anteriores ao Google Chrome e outros navegadores implementarem a grande cruz vermelha em sua barra de endereço para notificá-lo de que você está usando uma conexão insegura, SSLStrip fez muitas vítimas. A introdução do cadeado HTTPS gigante certamente torna mais fácil identificar se você está usando HTTPS ou não.

Outra atualização de segurança também prejudicou a eficácia do SSLStrip: HTTP Strict Transport Security.

HTTP Strict Transport Security (HSTS) foi desenvolvido para proteger contra ataques man-in-the-middle, especialmente ataques de downgrade de protocolo como SSLStrip. HSTS é uma função especial que permite que um servidor da web force todos os usuários a interagir com ele apenas usando HTTPS.

Isso não quer dizer que funcione o tempo todo, já que o HSTS só é configurado com o usuário após a primeira visita. Como tal, há uma janela muito pequena onde um invasor poderia teoricamente usar um ataque MITM como SSLStrip antes que o HSTS esteja em vigor.

Isso não é tudo. O ligeiro desaparecimento do SSLStrip deu lugar a outras ferramentas modernas que combinam muitos tipos de ataque MITM em um único pacote.

Malware MITM

Os usuários também devem enfrentar variantes de malware que usam ataques MITM ou vêm com módulos man-in-the-middle. Por exemplo, alguns tipos de malware que visam usuários do Android, como SpyEye e ZeuS, permitem que um invasor escute a comunicação de entrada e saída do smartphone.

Depois de instalado em um dispositivo Android, um invasor pode usar o malware para interceptar todos os tipos de comunicação. De particular interesse são os códigos de autenticação de dois fatores. Um invasor pode solicitar o código de autenticação de dois fatores em um site seguro e, em seguida, interceptá-lo antes que o usuário possa reagir ou mesmo entender o que está acontecendo.

Como você pode esperar, os desktops também não estão livres de ameaças. Existem vários tipos de malware e kits de exploração projetados para ataques man-in-the-middle. E isso sem mencionar que a Lenovo instalou malware habilitado para SSLStrip em seus laptops antes do envio.

Como se proteger contra um ataque man-in-the-middle?

Um ataque man-in-the-middle é difícil de se defender. Um invasor tem tantas opções, o que significa que a proteção contra um ataque MITM é multifacetada.

- Use HTTPS: certifique-se de que cada site que você visita use HTTPS. Já falamos sobre SSLStrip e malware MITM, mas garantir que o HTTPS esteja em vigor ainda é uma das melhores opções de defesa. Para obter uma camada de proteção extra, considere baixar e instalar a extensão do navegador HTTPS Everywhere da Electronic Frontier Foundation, uma das melhores extensões de privacidade para o Google Chrome .

- Não ignore os avisos: se o seu navegador informar que há algo errado com o site que você está visitando, confie nele . Um aviso de certificado de segurança pode ser a diferença entre oferecer suas credenciais a um invasor e permanecer seguro.

- Não use Wi-Fi público: Se você puder evitar, não use Wi-Fi público. Às vezes, o uso de Wi-Fi público simplesmente não pode ser evitado. Se você deve usar uma conexão Wi-Fi pública, deve baixar e instalar uma VPN para adicionar alguma segurança à sua conexão. Além disso, fique atento aos avisos de segurança do navegador ao usar uma conexão Wi-Fi pública. Se o número de avisos do navegador aumentar repentinamente, isso pode indicar um ataque ou vulnerabilidade MITM.

- Execute e atualize o software antivírus: verifique se o software antivírus está atualizado. Além disso, considere uma ferramenta de segurança adicional, como Malwarebytes. Antes que você pergunte, sim, Malwarebytes Premium vale o dinheiro .

Ataques man-in-the-middle dependendo do comprometimento de suas comunicações. Se você sabe o que esperar e o que procurar, tem uma chance muito maior de evitar ataques MITM. Por sua vez, seus dados permanecerão seguros e firmemente ao seu alcance.

Crédito da imagem: Andy Rennie no Flickr