O Microsoft Edge agora avisa quando seus erros de digitação podem levar a phishing

A Microsoft detalhou seu esforço mais recente para proteger contra vários tipos de fraude que podem acontecer por meio de um método tão simples quanto digitar a URL de um site incorretamente.

A empresa anunciou na segunda-feira que está adicionando proteção contra erros de digitação de sites ao serviço Microsoft Defender SmartScreen, para ajudar contra ameaças da Web, como “typosquatters”. Esses tipos de crimes cibernéticos podem incluir phishing, malware e outros golpes.

Se acontecer de você ter um erro de digitação no nome do site que está tentando inserir, ele pode enviá-lo para uma página alternativa que hospeda “sites de publicidade, links afiliados, produtos falsos, resultados falsos de mecanismos de pesquisa ou, em alguns casos, redirecionando usuários em domínios estacionados reservados para campanhas de phishing de curta duração”, observou a Microsoft.

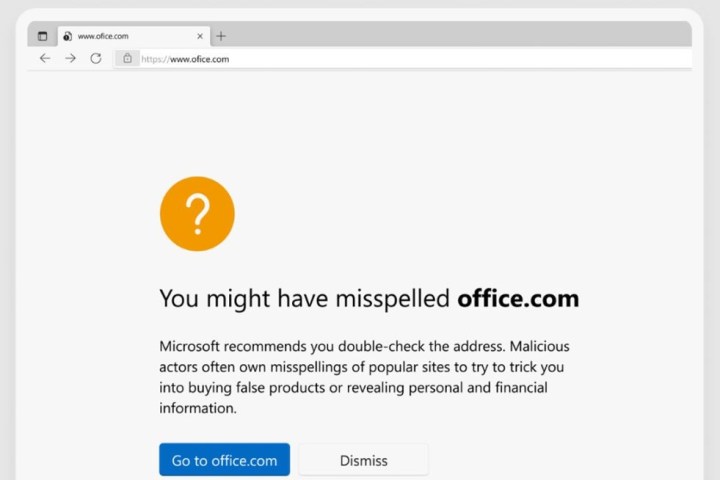

A nova proteção de digitação de site no serviço Microsoft Defender SmartScreen combate essas táticas de typosquatter alertando você por meio de uma página de aviso quando você digitou incorretamente uma URL e foi direcionado para um site de typosquatting. Você será solicitado a verificar o endereço do site que deseja visitar antes de continuar, acrescentou a marca.

A Microsoft já fez parceria com a equipe de indexação do Bing para identificar novos typosquatters e suas páginas da Web assim que eles aparecerem para manter o navegador Microsoft Edge atualizado dinamicamente.

A Microsoft nem sempre é conhecida por suas medidas preventivas quando se trata de segurança cibernética. Mais comumente, a marca responde após uma grande exploração.

Uma vulnerabilidade recente de dia zero , CVE-2022-41040 e CVE-2022-41082, que foi descoberta nos servidores de e-mail Exchange da Microsoft no início de outubro não só já estava exposta a agentes mal-intencionados, mas também foi confundida com uma exploração diferente antes poderia ser identificado.

Na época, a Microsoft afirmou que estava “trabalhando em uma linha do tempo acelerada” para resolver a vulnerabilidade de dia zero e criar um patch. No entanto, com a exploração já em estado selvagem, existem amplas oportunidades para empresas e entidades governamentais serem atacadas por maus atores. Até agora, não houve nenhum ataque conhecido usando as vulnerabilidades CVE-2022-41040 ou CVE-2022-41082.