Esta vulnerabilidade perigosa engana os pesquisadores imitando ameaças antigas

Pesquisadores de segurança cibernética descobriram uma nova vulnerabilidade de dia zero que surgiu nos servidores de e-mail Exchange da Microsoft e já foi explorada por agentes mal-intencionados.

A vulnerabilidade ainda a ser nomeada foi detalhada pelo fornecedor de segurança cibernética GTSC , embora as informações sobre a exploração ainda estejam sendo coletadas. É considerada uma vulnerabilidade de “dia zero” devido ao fato de que o acesso público à falha era aparente antes que um patch pudesse ser disponibilizado.

Há relatos surgindo de que um novo dia zero existe no Microsoft Exchange e está sendo ativamente explorado

Posso confirmar que um número significativo de servidores Exchange foi backdoor – incluindo um honeypot.

Segue o tópico para rastrear o problema:

— Kevin Beaumont (@GossiTheDog) 29 de setembro de 2022

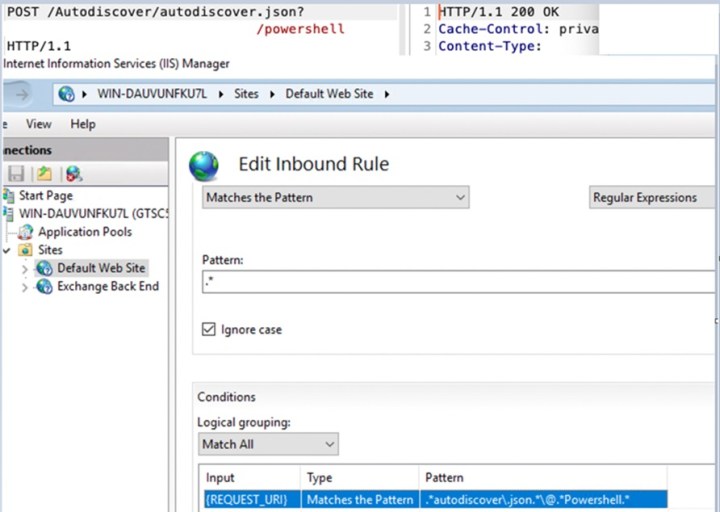

As notícias da vulnerabilidade foram enviadas pela primeira vez à Microsoft por meio de seu programa Zero Day Initiative na última quinta-feira, 29 de setembro, detalhando que as explorações do malware CVE-2022-41040 e CVE-2022-41082 “podem permitir que um invasor execute a execução remota de código em servidores Microsoft Exchange afetados, de acordo com a Trend Micro .

A Microsoft afirmou na sexta-feira que estava “trabalhando em uma linha do tempo acelerada” para resolver a vulnerabilidade de dia zero e criar um patch. No entanto, o pesquisador Kevin Beaumont confirmou no Twitter que a falha foi usada por jogadores nefastos para obter acesso aos back-ends de vários servidores Exchange.

Com a exploração já em estado selvagem, há amplas oportunidades para empresas e entidades governamentais serem atacadas por maus atores. Isso se deve ao fato de que os servidores Exchange dependem da Internet e o corte de conexões prejudicaria a produtividade de muitas organizações, disse Travis Smith, vice-presidente de pesquisa de ameaças de malware da Qualys, ao Protocol .

Embora os detalhes de como os malwares CVE-2022-41040 e CVE-2022-41082 funcionam não sejam conhecidos, vários pesquisadores notaram semelhanças com outras vulnerabilidades. Isso inclui a falha Apache Log4j e a vulnerabilidade “ProxyShell”, ambas com execução remota de código em comum. De fato, vários pesquisadores confundiram a nova vulnerabilidade com o ProxyShell até que ficou claro que a antiga falha estava atualizada em todos os seus patches. Isso deixou claro que CVE-2022-41040 e CVE-2022-41082 são vulnerabilidades completamente novas e nunca antes vistas.

“Se isso for verdade, o que isso diz é que mesmo algumas das práticas e procedimentos de segurança que estão sendo usados hoje estão aquém. Eles voltam às vulnerabilidades inerentes ao código e ao software que são fundamentais para esse ecossistema de TI”, disse Roger Cressey, ex-membro de segurança cibernética e contraterrorismo das Casas Brancas de Clinton e Bush, à DigitalTrends.

“Se você tem uma posição dominante no mercado, acaba sempre que há uma exploração que você acha que resolveu, mas acontece que outras associadas a ela aparecem quando você menos espera. E a troca não é exatamente o garoto-propaganda do que eu chamaria de uma oferta segura e segura”, acrescentou.

Malware e vulnerabilidades de dia zero são uma realidade bastante consistente para todas as empresas de tecnologia. No entanto, a Microsoft aperfeiçoou sua capacidade de identificar e corrigir problemas e disponibilizar correções para vulnerabilidades após um ataque.

De acordo com o catálogo de vulnerabilidades da CISA , a Microsoft Systems sofreu 238 deficiências de segurança cibernética desde o início do ano, o que representa 30% de todas as vulnerabilidades descobertas. Esses ataques incluem aqueles contra outras grandes marcas de tecnologia, incluindo Apple iOS, Google Chrome, Adobe Systems e Linux, entre muitos outros.

“Existem muitas empresas de tecnologia de TI que têm zero dias que são descobertas e exploradas por adversários. O problema é que a Microsoft tem tido tanto sucesso em dominar o mercado que, quando suas vulnerabilidades são descobertas, o impacto em cascata que isso tem em termos de escala e alcance é incrivelmente grande. E assim, quando a Microsoft espirra, o mundo da infraestrutura crítica pega um resfriado forte e isso parece ser um processo repetitivo aqui”, disse Cressey.

Uma dessas vulnerabilidades de dia zero que foi resolvida no início deste ano foi a Follina (CVE-2022-30190), que concedeu aos hackers acesso à Microsoft Support Diagnostic Tool (MSDT). Esta ferramenta é comumente associada ao Microsoft Office e ao Microsoft Word. Os hackers conseguiram explorá-lo para obter acesso ao back-end de um computador, concedendo-lhes permissão para instalar programas, criar novas contas de usuário e manipular dados em um dispositivo.

Os primeiros relatos da existência da vulnerabilidade foram corrigidos com soluções alternativas. No entanto, a Microsoft interveio com uma correção permanente de software assim que os hackers começaram a usar as informações coletadas para atingir a diáspora tibetana e agências governamentais dos EUA e da UE.