Este jogo permite que hackers ataquem seu PC, e você nem precisa jogá-lo

Hackers têm abusado do sistema anti-cheat em um jogo muito popular, e você nem precisa instalá-lo em seu computador para ser afetado.

O jogo em questão é chamado Genshin Impact e, de acordo com um novo relatório, os hackers podem utilizar as medidas anti-fraude do jogo para desativar os programas antivírus na máquina de destino. A partir daí, eles estão livres para realizar ataques de ransomware e assumir o controle do dispositivo.

A Trend Micro preparou um longo relatório sobre esse novo hack, descrevendo detalhadamente como ele funciona. O ataque pode ser realizado usando um driver Genshin Impact chamado “mhypro2.sys”. Como mencionado acima, o jogo não precisa ser instalado no dispositivo de destino. O módulo pode operar de forma independente e não precisa do jogo para funcionar.

Os pesquisadores encontraram provas de que os agentes de ameaças usam essa vulnerabilidade para realizar ataques de ransomware desde julho de 2022. Embora não esteja claro como os hackers conseguem inicialmente obter acesso ao seu alvo, uma vez dentro, eles podem usar o driver Genshin Impact para acessar o kernel do computador. Um kernel geralmente tem controle total sobre tudo o que acontece em seu sistema, portanto, para que os agentes de ameaças possam acessá-lo, é desastroso.

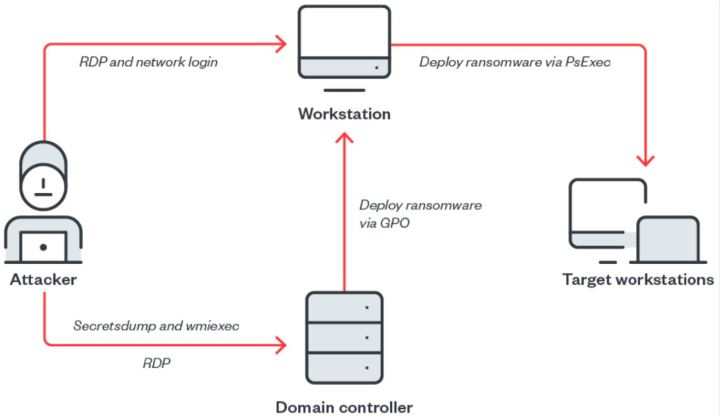

Os hackers usaram o “secretsdump”, que os ajudou a obter credenciais de administrador, e o “wmiexec”, que executou seus comandos remotamente por meio da própria ferramenta de Instrumentação de Gerenciamento do Windows. Estas são ferramentas gratuitas e de código aberto da Impacket que qualquer um poderia colocar em suas mãos se quisesse.

Com isso fora do caminho, os agentes de ameaças conseguiram se conectar ao controlador de domínio e implantar arquivos maliciosos na máquina. Um desses arquivos era um executável chamado “kill_svc.exe” e foi usado para instalar o driver Genshin Impact . Depois de soltar “avg.msi” na área de trabalho do computador afetado, quatro arquivos foram transferidos e executados. No final, o invasor conseguiu eliminar completamente o software antivírus do computador e transferir a carga útil do ransomware.

Após alguns contratempos, os adversários conseguiram carregar totalmente o driver e o ransomware em um compartilhamento de rede com o objetivo de implantação em massa, o que significa que poderiam afetar mais estações de trabalho conectadas à mesma rede.

Se você é uma empresa e executa o MDE ou algo semelhante, recomendo bloquear esse hash, é o driver vulnerável.

509628b6d16d2428031311d7bd2add8d5f5160e9ecc0cd909f1e82bbbb3234d6Ele carrega imediatamente no Windows 11 com TPM e tudo isso, o problema foi ignorado.

— Suporte Cloudflare Ódio (@GossiTheDog) 25 de agosto de 2022

De acordo com a Trend Micro, os desenvolvedores do Genshin Impact foram informados sobre as vulnerabilidades no módulo do jogo já em 2020. Apesar disso, o certificado de assinatura de código ainda está lá, o que significa que o Windows continua reconhecendo o programa como seguro.

Mesmo que o fornecedor responda a isso e corrija essa grande falha, suas versões antigas ainda permanecerão na Internet e, portanto, continuarão sendo uma ameaça. O pesquisador de segurança Kevin Beaumont aconselhou os usuários a bloquear o seguinte hash para se defender do driver: 0466e90bf0e83b776ca8716e01d35a8a2e5f96d3 .

A partir de agora, os criadores do Genshin Impact não responderam a essas descobertas. Este é apenas um dos muitos ataques cibernéticos recentes, que dobraram desde o ano passado, de acordo com um novo relatório.