Para provar o quão seguro é o Windows 11, a Microsoft “hackeou” pessoalmente seu próprio computador

Quando a Microsoft lançou o Windows 10 em 2015, o desenvolvedor da Microsoft Jerry Nixon disse uma vez que o Windows 10. No futuro, a Microsoft só adicionará novos recursos e corrigirá vulnerabilidades na plataforma Windows 10.

Antes do Windows 10, o ciclo de atualização de versão do Windows era basicamente mantido em cerca de 3-4 anos. É raro que uma versão como o Windows 10 não tenha apresentado uma grande atualização após 6 anos de operação.

Quando todos pensavam que a Microsoft havia acabado com o Windows, a Microsoft anunciou repentinamente o advento do Windows 11.

Independentemente de se a Microsoft foi derrotada pelo passado, o Windows 11 ainda traz muito frescor para os usuários antigos que estão com o Windows 10 há 6 anos, e esta atualização é gratuita, e muitos usuários estão atrás da versão oficial é lançado. Planeje atualizar a experiência.

No entanto, alguns usuários com hardware de computador mais antigo descobrem que seus computadores não atendem aos requisitos de atualização do Windows 11.

O que é mais estranho é que isso não acontece porque o desempenho da CPU do computador é insuficiente ou a capacidade do disco rígido ou da memória não é suficiente, mas por causa de um chip que nunca foi ouvido antes – o chip de segurança TPM 2.0.

"Qual chip TPM, Intel ou AMD?"

Como a segurança do sistema Windows sempre foi criticada, a Microsoft juntou-se a vários fabricantes de PC para promover o chip de segurança TPM em 2011 para melhorar a defesa do sistema Windows. Desde então, basicamente todos os computadores terão um TPM 1.2 integrado chip quando sai da fábrica.

Simplificando, os chips TPM são especialmente usados para processar chaves de criptografia de computador, que podem desempenhar um papel na autenticação de segurança, armazenamento de chaves, etc. Em comparação com a proteção de segurança de software, a proteção de nível de hardware fornecida pelo TPM é muito mais fechada, então é mais difícil ser invadido e adulterado por softwares mal-intencionados, como vírus.

▲ A nova CPU tem chip TPM 2.0 integrado

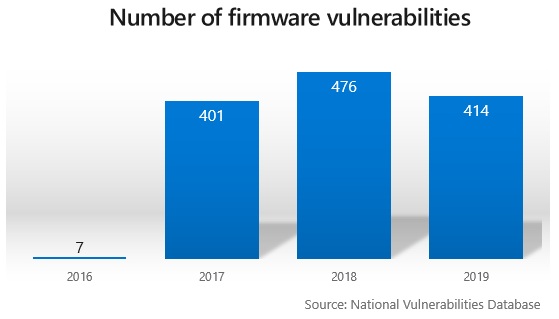

Em 2016, os chips TPM 2.0 começaram a ser promovidos e muitos fabricantes também acompanharam o ritmo das atualizações, mas os usuários da época basicamente não sabiam dessa atualização de “pequenos detalhes” até o lançamento do Windows 11.

Alguns usuários que ainda usam hardware na era TPM 1.2 acusaram a Microsoft de usar a atualização do Windows 11 para empurrar o chip TPM 2.0.Na verdade, é para estimular os usuários antigos a substituir o novo hardware e acelerar a velocidade de eliminação do hardware.

Portanto, eles desenvolveram muitos métodos que podem contornar a detecção do chip TPM e atualizar o Windows 11. à força. Esses métodos são chamados de "contrabando".

A Microsoft explicou que o objetivo de promover os chips TPM 2.0 é, na verdade, lidar com problemas cada vez mais graves de segurança da informação.

Os pesquisadores de segurança da Microsoft descobriram que o uso de vulnerabilidades de firmware de hardware (CPU, memória, disco rígido, etc.) para atacar o sistema está aumentando e esse código malicioso é difícil de detectar ou remover. Uma vez infectado, os usuários só podem reinstalar o sistema ou Substitua o disco rígido.

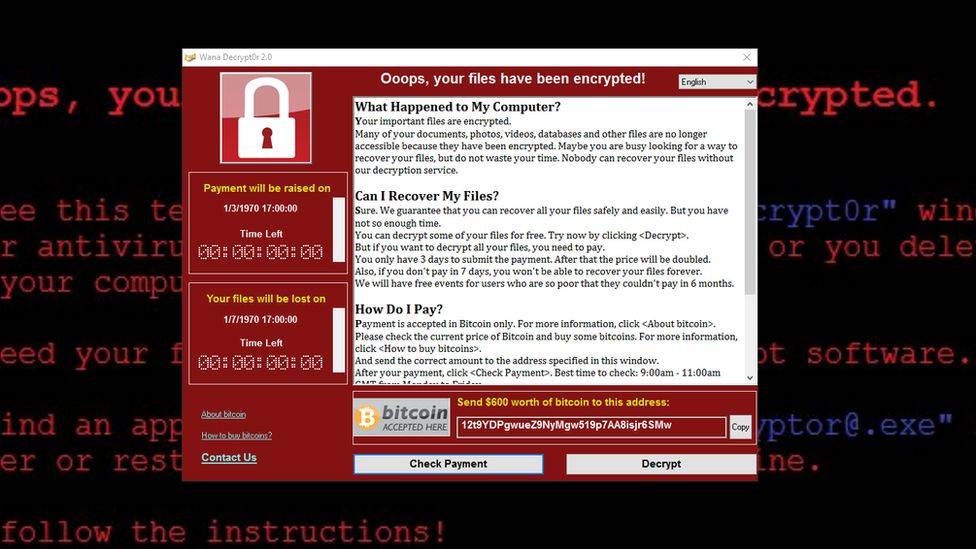

Essas vulnerabilidades não apenas ameaçam a segurança da informação dos usuários, mas também indiretamente têm um sério impacto no mundo real. Por exemplo, o ransomware que causou pânico no mundo sobre a segurança da informação há alguns anos paralisou os computadores de instituições importantes, como hospitais e postos de gasolina, uma perda irreparável.

Para explicar a importância do chip TPM 2.0 de forma mais intuitiva, a Microsoft decidiu se tornar pessoalmente um "hacker", demonstrando como o Windows 11 pode resistir quando é comprometido.

Seja seguro ou não, você saberá quando se intrometer

▲ Microsoft Chief "Inner Ghost"

A Microsoft pediu a David Weston, o diretor de segurança dos sistemas operacionais e corporativos da Microsoft, para demonstrar a intrusão.

David estabeleceu uma equipe profissional de hackers na Microsoft. Seu trabalho é encontrar os problemas de segurança que ameaçam o sistema mais rápido do que os hackers. Portanto, ele pode ser considerado um especialista em ataques ao Windows.

David demonstrou primeiro a invasão remota de um computador Windows 10 sem proteção TPM ou inicialização segura e, em seguida, instalou o ransomware na máquina fantoche para bloquear seu disco rígido.

O processo de invasão é muito simples: David encontrou uma porta RDP aberta e se conectou à força a este computador remotamente.

O processo de hackear a senha do sistema também é muito difícil, ou seja, recuperar todos os tipos de senhas vazadas e tentar desbloqueá-las continuamente, após alguns minutos ou dias, pode ser quebrado por cracking de força bruta.

Depois que o hacker entra com sucesso no sistema, a máquina fantoche basicamente perde o controle. O hacker pode implantar cavalos de Tróia como ransomware à vontade, alterar o arquivo de inicialização do sistema e usar WinPE ou WinRE para reparar o disco rígido, mas há nenhuma garantia de que possa ser completamente restaurado Partição do sistema.

Para desbloquear dados importantes, os usuários precisam pagar altos resgates aos hackers com criptomoedas como o Bitcoin.

Como o Windows 11 pode proteger esses arquivos importantes de "sequestros"? David disse que a solução não é complicada, e que é usar o "modo de inicialização seguro" embutido.

No modo de segurança do Windows 11, o sistema verificará se o código e a chave do programa de inicialização são consistentes com as informações do chip TPM durante a inicialização e confirmará se ele foi modificado.

Em seguida, de acordo com o log de inicialização saudável em execução, execute com o arquivo de inicialização correto e recuse a modificação do ransomware, para que você possa fazer login no Windows normalmente e fazer backup do arquivo, minimizando assim a perda de intrusão de ransomware.

Depois de demonstrar o controle remoto, David demonstrou outra invasão de segurança cara a cara, usando o Gummy Bear para quebrar o reconhecimento de impressão digital.

Como é muito difícil forjar uma impressão digital idêntica, o reconhecimento de impressão digital é muito seguro na impressão inerente da maioria das pessoas.

Na verdade, é um problema difícil quebrar à força o portão de segurança do reconhecimento de impressão digital, mas é possível contorná-lo e entrar diretamente no sistema.

David preparou um dispositivo chamado PCI leech, que pode acessar diretamente as informações na memória do computador por meio da interface Thunderbolt. Contanto que o computador seja corrigido com um patch "qualquer informação pode ser desbloqueada", a informação da impressão digital pode ser contornada com sucesso e entrou no computador.

Neste momento, use qualquer objeto condutor (dedo, nariz, goma de mascar, etc.) para desbloquear o computador para acessar todo o conteúdo privado.

Esse tipo de ataque baseado em memória não é incomum, porque muitos programas armazenam dados temporariamente na memória quando estão em execução, e o invasor aproveitará essa oportunidade para modificar os dados.

Se o seu computador cair nas mãos de infratores que entendem a tecnologia relevante, então os "arquivos confidenciais" em seus favoritos provavelmente ficarão em pior situação.

Mas se acontecer de você usar um chip TPM para evitar intrusões, então tudo será diferente.

David então realizou a mesma demonstração de intrusão em um computador Windows 11 e descobriu que o reconhecimento de impressão digital ainda funciona corretamente.

Isso porque as informações de identificação da impressão digital não ficam mais simplesmente armazenadas na memória, mas isoladas, trancadas em uma área virtual independente e segura, e cada leitura requer a verificação da chave.

A chave é armazenada no chip TPM isolado do mundo externo, o que melhora muito a segurança.

David disse que muitos recursos de segurança do Windows 11 também podem ser usados no Windows 10, mas esses recursos são apenas opcionais na versão anterior e agora estão ativados por padrão para melhorar o desempenho de segurança do Windows 11.

Portanto, independentemente de você planejar atualizar do Windows 10 para o Windows 11, a Microsoft recomenda que você verifique sua versão do TPM e habilite-a no BIOS.

É hora de prestar atenção ao chip de segurança

Além da proteção de segurança em nível de sistema, há muitas medidas de proteção para o chip TPM 2.0, sendo a mais comum o Bitlocker, que foi adicionado no período do Windows Vista.

Para usuários corporativos, a criptografia baseada em Bitlocker tornou-se indispensável. O Bitlocker é uma tecnologia de criptografia de volume total. Em termos simples, pode bloquear seu disco rígido. Mesmo se o disco rígido for roubado, o ladrão não poderá ler as informações dele.

A chave para proteger as informações é o chip TPM 2.0. Quando você criptografa seu disco, parte da chave criptografada é armazenada no chip TPM da placa-mãe.

Isso não apenas fornece proteção de criptografia mais segura, mas também quando seu disco rígido cai nas mãos de outras pessoas, ele também fica inutilizável devido à falta da chave no chip TPM, fornecendo forte proteção offline.

No momento em que a moeda digital e os ativos virtuais são populares, muitos "magnatas digitais" que valem centenas de milhares de dólares em ativos NFT e chaves de carteira digital podem ser armazenados no disco rígido do computador. Uma vez perdidos, as consequências seriam desastrosas.

Portanto, também é necessário que usuários individuais usem tecnologias de criptografia em nível de hardware, como o Bitlocker, para proteger seus dados importantes.

Além da segurança de dados, os chips TPM também têm alguns usos inesperados, como anti-cheating em jogos.

Nos últimos anos, testemunhamos a explosão repentina de muitos jogos de nível de fenômeno, como "PUBG Mobile", "APEX", "Jelly Bean", etc. As razões para suas explosões são diferentes, mas as razões para "esfriar a cabeça "são principalmente o mesmo plug-in Too much.

A luta entre os desenvolvedores de jogos e os trapaceiros nunca parou desde o dia em que o jogo nasceu. Agora, alguns desenvolvedores decidiram usar métodos mais rigorosos para lidar com os trapaceiros, incluindo o jogo de punho de desenvolvedor "League of Legends".

O Vanguard, o sistema anti-trapaça do novo jogo "Fearless Contract", detectará se os jogadores do Windows 11 ativaram o TPM 2.0. Se não estiver ativado, eles não poderão entrar no jogo.

De acordo com análises de especialistas em segurança, a Riot Games pretende usar o chip TPM 2.0 para confirmar as informações de hardware dos trapaceiros e banir permanentemente o dispositivo.

As medidas do "Contrato sem Medo" são radicais e ousadas, o que pode inspirar outras empresas de jogos online a usarem proibições físicas para aumentar o custo dos trapaceiros, mas, ao mesmo tempo, há também pessoas que essa supervisão mais rígida é uma violação adicional de pessoal privacidade.

No entanto, com base no Windows 11, pode haver cada vez mais jogos ou aplicativos como o "Contrato sem medo" que precisam chamar o chip TPM 2.0. Naquela época, padrões mais elevados de requisitos de proteção de segurança da informação podem se tornar novos motivos para as pessoas substituirem equipamentos.

#Bem-vindo a seguir a conta oficial do WeChat da Aifaner: Aifaner (WeChat ID: ifanr), mais conteúdo interessante será fornecido a você o mais rápido possível.